简介

高强度在hackerone平台挖了一周的漏洞,在这里分享一下经验

选定目标

hackerone有两种src,一种是给钱的,一种是免费的,我一般都是选的有钱的去挖

假如我选择了这个作为今天的挖洞目标

首先需要往下滑,看他不收什么类型的漏洞,每一个src都不一样

之后去看给定挖洞的范围,只能挖他给定的域名

有*号的就可以去搜集子域名然后挖洞,给定了范围就方便了很多

有些还有手机程序,也可以去挖,比web端好挖多了,下一个手机模拟器然后再弄一下就好了,我之前写过教程

要从google商城上下载程序可以用这个网站

https://apps.evozi.com/apk-downloader/

只需要复制程序的url即可

挖洞还需要搞一个burp双层代理,我也写过文章的,可以去看看,不搞双层代理会卡死,很多网站还访问不了

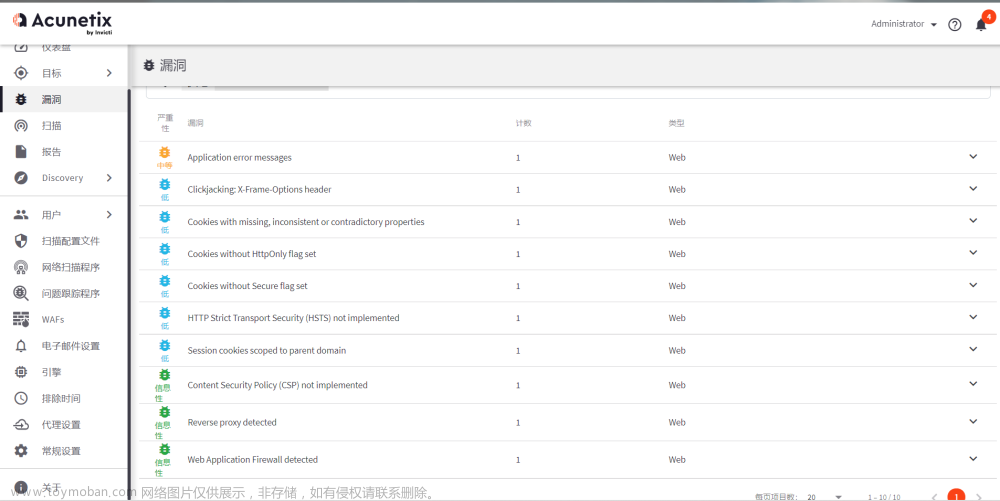

信息收集

首先挖洞最重要的是信息收集,之前也说了,能不能挖到洞,取决于你对目标信息收集的程度,我在hackerone上挖洞用的是命令行工具

subfinder:

https://github.com/projectdiscovery/subfinder

命令:

./subfinder -d 目标域名 | tee target.txt

将得到的子域名输出到target.txt文件里

然后配合dirsearch批量进行目录深度扫描,这个工具很强,能扫到很多东西

dirsearch:

https://github.com/maurosoria/dirsearch

命令:

python3 dirsearch.py -l /home/kali/src/target.txt --deep-recursive -o outfile.txt

启用深度扫描,并把扫描结果输出到outfile.txt文件里

手动测试

获得子域名和一些目录后,就要去手动测试了,这里推荐一些burp的插件,我上传到群里了

都是辅助挖洞的,一个被动扫描xss和sql,一个高亮显示敏感信息,很方便

挖漏洞还需要注册一个账号,登录之后去后台测试逻辑功能,需要准备一个专门挖漏洞的email

挖洞需要细心和静心,对每个传参以及可能出现漏洞的地方进行测试,摸清楚网站整体逻辑之后再去测试会比较好

没有参数的url可以试试burp爆破参数,可能有惊喜,也可以用用这个工具,探测xss参数的

XSpear:

https://github.com/hahwul/XSpear

命令:

XSpear -u "https://developers.planet.com/search.html?q=1" -v 2

之后就靠自己看文章学到的技巧和经验了

其他

国外的漏洞平台也不知hackerone一家,而是有好几十家,给的价钱还丝毫不比hackerone低

假如我想挖货币交易平台的漏洞,可以去google这样搜索

intext:cryptocurrency exchange intext:bug bounty

就出现了很多漏洞赏金平台

总结

总的来说,我的测试流程如下文章来源:https://www.toymoban.com/news/detail-424760.html

选定目标-->subfinder搜集子域名-->dirsearch批量扫描-->摸清网站整体逻辑

|

|

提交<--查找泄露<--测试参数<--参数爆破<--XSpear枚举<--手动测试

每天多看看别人的挖洞文章就好了文章来源地址https://www.toymoban.com/news/detail-424760.html

到了这里,关于我的HackerOne漏洞赏金平台漏洞挖掘流程的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!