1.实验目的和要求

理解网络扫描、网络侦察的作用;通过搭建网络渗透测试平台,了解并熟悉常用搜索引擎、扫描工具的应用,通过信息收集为下一步渗透工作打下基础。

系统环境:Kali Linux 2、Windows

网络环境:交换网络结构

实验工具: Metasploitable2(需自行下载虚拟机镜像);Nmap(Kali);WinHex、数据恢复软件等

- 实验步骤

1、用搜索引擎Google或百度搜索麻省理工学院网站中文件名包含“network security”的pdf文档,截图搜索得到的页面。

答:利用搜索引擎语言就能找到符合题目要求的文档。

2、照片中的女生在哪里旅行?

截图搜索到的地址信息。

答:可以注意到图片中出现最大和最多的词是38和letrentehuit,而且注意到这个这些词明显是法语,而且是个咖啡店。

我找到了一个在the 38 bar晒照的Facebook,这个店就叫letrentehuit,而且在法国巴黎38号。这信息都对上了。

3、手机位置定位。通过LAC(Location Area Code,位置区域码)和CID(Cell Identity,基站编号,是个16位的数据(范围是0到65535)可以查询手机接入的基站的位置,从而初步确定手机用户的位置。

获取自己手机的LAC和CID:

Android 获取方法:Android: 拨号*#*#4636#*#*进入手机信息工程模式后查看

截图你查询到的位置信息。

答:

4、编码解码

将Z29vZCBnb29kIHN0dWR5IQ==解码。截图。

答:

5、地址信息

5.1内网中捕获到一个以太帧,源MAC地址为:98-CA-33-02-27-B5;目的IP地址为:202.193.64.34,回答问题:该用户使用的什么品牌的设备,访问的是什么网站?并附截图。

答:使用的是苹果设备,访问的是广西壮族自治区桂林市电子工业大学院教育网。

5.2 访问https://whatismyipaddress.com得到MyIP信息,利用ipconfig(Windows)或ifconfig(Linux)查看本机IP地址,两者值相同吗?如果不相同的话,说明原因。

答:不同,网站上显示的是公网ip,本机显示的是内网ip。

6、NMAP使用

6.1利用NMAP扫描Metasploitable2(需下载虚拟机镜像)的端口开放情况。并附截图。说明其中四个端口的提供的服务,查阅资料,简要说明该服务的功能。

答:

21端口用于文件传输协议控制FTP)

22端口就是ssh端口PcAnywhere建立TCP和这一端口的连接bai可能是为了寻找dussh)

23端口是telnet的端口。Telnet协议是TCP/IP协议族中的一员,是Internet远程登录服务的标准协议和主要方式。它为用户提供了在本地计算机上完成远程主机工作的能力。)

80端口是为HTTP(HyperText Transport Protocol)即超文本传输协议开放的,此为上网冲浪使用次数最多的协议,主要用于WWW(World Wide Web)即万维网传输信息的协议。)

6.2利用NMAP扫描Metasploitable2的操作系统类型,并附截图。

答:如上图:Linux 2.6.x

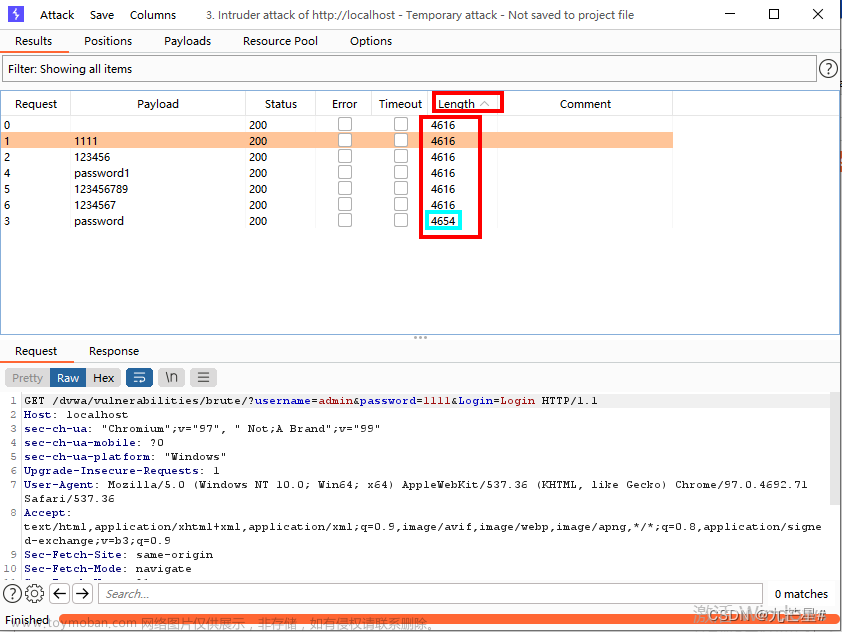

6.3 利用NMAP穷举 Metasploitable2上dvwa的登录账号和密码。

答:爆出来了账号密码分别是:admin和password

6.4 查阅资料,永恒之蓝-WannaCry蠕虫利用漏洞的相关信息。

答:“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序

7、利用ZoomEye搜索一个西门子公司工控设备,并描述其可能存在的安全问题。

答:3389端口是远程桌面的服务端口,可以通过这个端口,用"远程桌面"等连接工具来连接到远程的服务器,如果连接上了,输入系统管理员的用户名和密码后,将变得可以像操作本机一样操作远程的电脑,因此远程服务器一般都将这个端口修改数值或者关闭。

8、Winhex简单数据恢复与取证

8.1 elephant.jpg不能打开了,利用WinHex修复,说明修复过程。

答:看一下是jpg类型,用010打开发现没有FFD8的jpg文件头,补上就修复好了。

8.2 笑脸背后的阴霾:图片smile有什么隐藏信息。

答:看了属性没有什么东西,认为可能是要修改图片高。结果在010最后藏了一句tom是杀人者。

8.3 尝试使用数据恢复软件恢复你的U盘中曾经删除的文件。

答:比较其他软件,我感觉失易得数据恢复软件界面更加清爽,操作也简单。

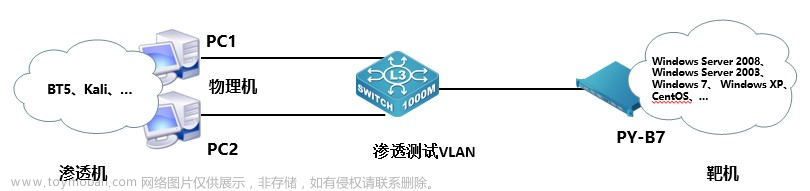

9、讨论学校热点GUET-WiFi的安全问题,以截图说明。不同的主机做隔离,VLAN,ip.src==IPA icmp

答:他人容易模范学校热点GUET-WiFi进行DNS劫持。

校园网中没有vlan隔离广播域,会使得一旦网络发生故障或者被攻击会波及到整个区域。也会使得主机会收到大量无关的广播包,消耗它的性能,使得网络卡顿。不过经过测试,我们发现呢校园网是有vlan的。

3. 实验小结

实验报告小结需要描述Ethical Hacking的理解。文章来源:https://www.toymoban.com/news/detail-425639.html

答:Ethical Hacking就是叫道德黑客,也叫白帽黑客。他们从不打算损害系统,而是试图找出计算机或网络系统中的弱点,作为渗透测试和漏洞评估的一部分。道德黑客行为并非违法行为是IT行业中苛刻的工作之一.有许多公司聘请道德黑客进行渗透测试和漏洞评估.文章来源地址https://www.toymoban.com/news/detail-425639.html

到了这里,关于网络安全渗透测试实验一的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—5.1 网络设备的安全漏洞](https://imgs.yssmx.com/Uploads/2024/02/502199-1.jpg)