3.2.1 Burp Suite 安装

Burp Suite是用java语言开发的,运行时依赖JRE,需要安装java环境才能运行。在百度上搜索JDK,然后选择安装包下载安装即可。

我这里安装了java jdk19 的版本无法打开我的Burp Suite版本。然后我就将该版本的jdk卸载重新安装的jdk1.8.0_191,安装顺序跟下面步骤一样。

在cmd里面输入java -version进行查看,返回版本信息这说明已经正确安装,如下所示:

接下来配置环境变量,如下所示:

复制java jdk文件目录位置,到系统的环境变量那里进行配置:

复制bin目录,配置环境变量:

复制bin目录,配置环境变量:

在cmd里面输入javac,查看是否正确配置,如下:

如此,jdk环境就配置好了。

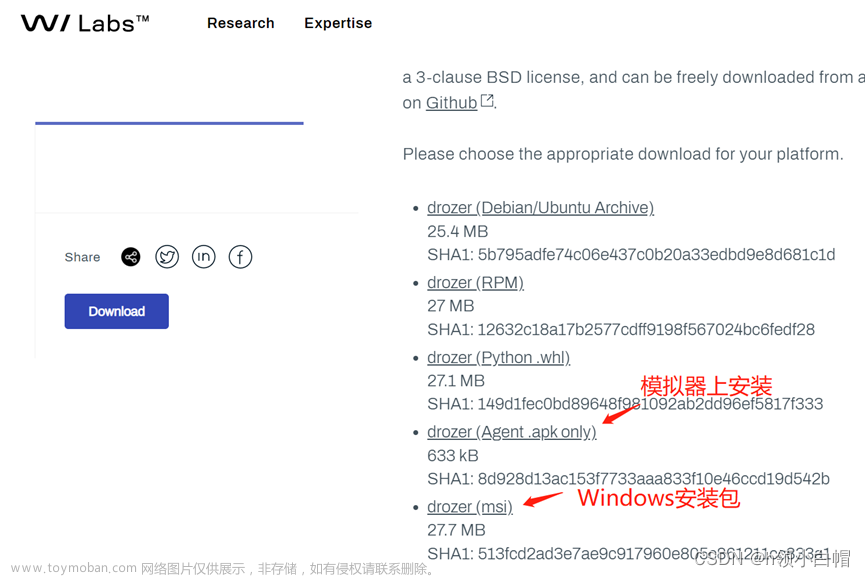

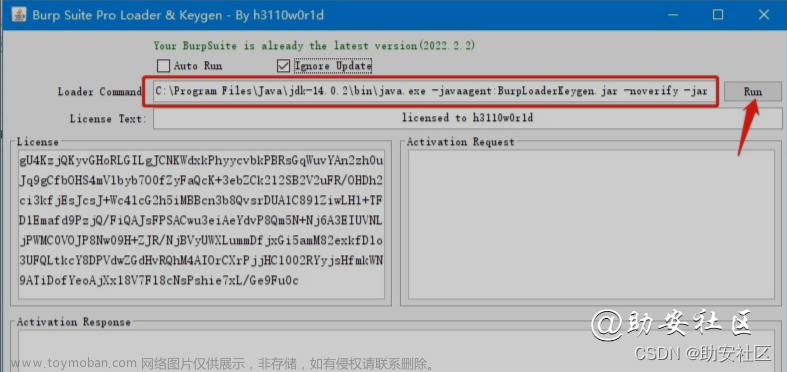

接下来便是安装BurpSite,可以在官网上进行下载,或者安装破解版的,安装步骤如下:

然后:

这是经过破解的,所以

如此,BurpSite就便可以使用了。

3.2.2 BurpSite入门

BurpSite代理工具是以拦截代理的方式,拦截所有通过代理的网络流量,如客户端的请求数据,服务端的返回信息等。BurpSite主要拦截Http和Https协议的流量。通过拦截,BurpSite以中间人的方式对客户端的请求数据,服务端的返回信息做各种处理,以达到安全测试的目的。

在日常生活中,常用的web客户端就是web服务器,我们可以通过设置代理信息,拦截web浏览器的流量,并对经过BurpSite代理的流量数据进行处理。BurpSite默认本地代理窗口为8080。如图:

以Firefox浏览器为例,打开浏览器的设置界面,下拉到最后,找到网络设置,

打开后找到手动配置代理,配置如下图所示:

(1)使用Proxy(代理)拦截,查看,修改所有在客户端与服务器之间的传输数据。

打开拦截功能,开始查看数据,需要访问的URL以127.0.0.1/sql为例:

打开拦截功能,开始查看数据,需要访问的URL以127.0.0.1/sql为例:

(2)Spider

Spider的爬行功能可以帮助我们了解系统的结构,爬取到的内容将在Target中展示,界面左侧为一个主机和目录树,选择具体某一个分支即可产看对应的请求与响应。

使用Spider之前要把拦截请求关掉,打开Spider运行

(3)Decoder(编码器)

它是Burp中自带的编码解码及散列转换的工具,能对原始数据进行各种编码格式和散列的转换。

例:%27解码为URL为'

3.2.3 Burp Site 进阶

(1)Scanner

Burp Scanner主要用于自动检测web服务器的各种漏洞。有两种扫描方式,主动扫描和被动扫描。

使用主动扫描时,Burp会向应用发送新的请求并通过Payload验证漏洞,这种模式下会产生大量的请求和应答数据,直接影响服务端的性能,通常用于非生产环境。主动扫描适用于以下两种漏洞:

客户端的漏洞:如XSS,HTTP头注入,操作重定向

服务端的漏洞:如SQL注入,命令行注入,文件遍历。

主动扫描:

查看扫描结果:

被动扫描:

当使用被动扫描模式时,Burp不会重新发送新的请求,只是对已经存在的请求和应答讲行分析,对服务端的检测来说,这比较安全,通常适用于生产环境的检测。

一般来说,下列漏洞在被动模式中容易被检测出来:

提交的密码为未加密的明文;

不安全的cookie的属性,例如缺少HttpOnly和安全标志;cookie的范围缺失;

跨域脚本包含和站点引用泄露;表单值自动填充,尤其是密码;

SSL保护的内容缓存;

目录列表;

提交密码后应答延迟;

session令牌的不安全传输;

敏感信息泄露,例如内部IP地址、电子邮件地址、堆栈跟踪等信息泄露;

不安全的ViewState的配置;

错误或不规范的Content-Type指令等等。

(2)Intruder(测试器)

Intruder是一个定制的高度可配置的工具,可以对web应用程序进行自动化攻击。如:通过标识符枚举用户名,ID和账户号码,模糊测试,SQL注入,跨站,目录遍历等。爆破无验证码和次数限制网站的方法有(请勿用于其他非法用途):

抓包;发送到测试器;清除标记;设置标记;添加字典;开始爆破。

Sniper(狙击手)模式:适用于对常见漏洞中的请求参数单独进行Fuzzing测试的情景。

Battering ram 模式:适用于需要在请求中把相同的输入放入多个位置的情景。

Pitchfork(音叉)模式:适合在不同位置中需要插入不同但相似输入的情况。

Cluster bomb(集束炸弹)模式:适用于在位置中需要不同且不相关或位置输入攻击的情景。

(3)Repeater(重放器)

Burp Repeater 是一个手动修改,补发个别Http请求,并分析他们的相应工具。可以将目标地点地图,BurpProxy浏览记录,BurpIntruder 的攻击结果,发送到Repeater上,并手动调整震哥哥请求来对漏洞的探测或攻击进行微调。

(4)Compare(定序器)

主要是提供一个可视化的差异比对功能,用来对比分析两次数据之间的差别,使用到的场合有:

枚举用户名的过程中,对比分析登陆成功或失败时,服务端反馈结果的区别;

使用Intruder进行攻击时,对于不同的服务端进行响应,能很快分析出两次响应的区别在哪里;

进行SQL注入的盲注测试时,比较两次响应信息的差异,判断响应结果与注入条件之间的关系。文章来源:https://www.toymoban.com/news/detail-426547.html

文章来源地址https://www.toymoban.com/news/detail-426547.html

到了这里,关于常用的渗透测试工具之 Burp Suite的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—6.3 无线网络渗透测试工具](https://imgs.yssmx.com/Uploads/2024/02/502280-1.jpg)

![[渗透测试]—5.3 网络渗透测试技术和工具](https://imgs.yssmx.com/Uploads/2024/02/503799-1.jpg)