实验环境:

在电脑上安装Wireshark或MNM Windows系统 外置网卡

wireshark官网:Wireshark · Go Deep.

MNM官网:Download Microsoft Network Monitor 3.4 (archive) from Official Microsoft Download Center

wireshark要有Npcap工具包才能抓WiFi包,没有是抓不了也做不了以下几个步骤的,解决办法就是把wireshark卸载之后重新安装,安装的时候,会弹出是否安装Npcap,一定要选下图中的第二个才能抓到WiFi包

设置网卡为监听模式

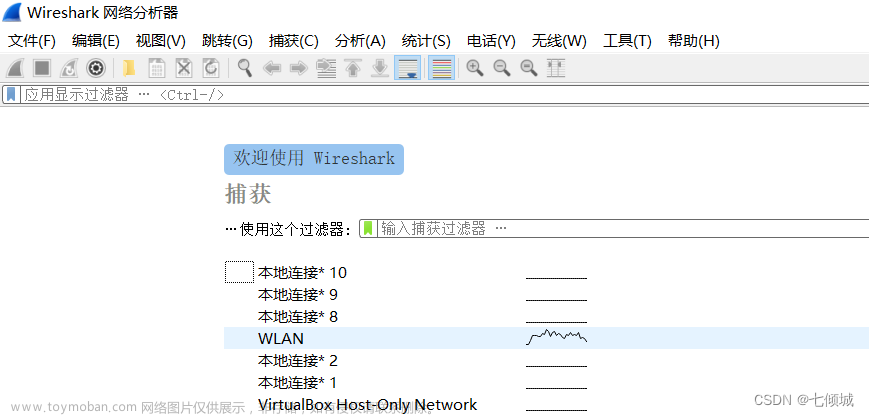

Wireshark设置方法:

1. 以管理员身份运行cmd  2. 进入C:/Windows/system32,输入WlanHelper.exe -h查看支持的命令方式:

2. 进入C:/Windows/system32,输入WlanHelper.exe -h查看支持的命令方式:

WlanHelper [Interface Name or GUID] [Options]

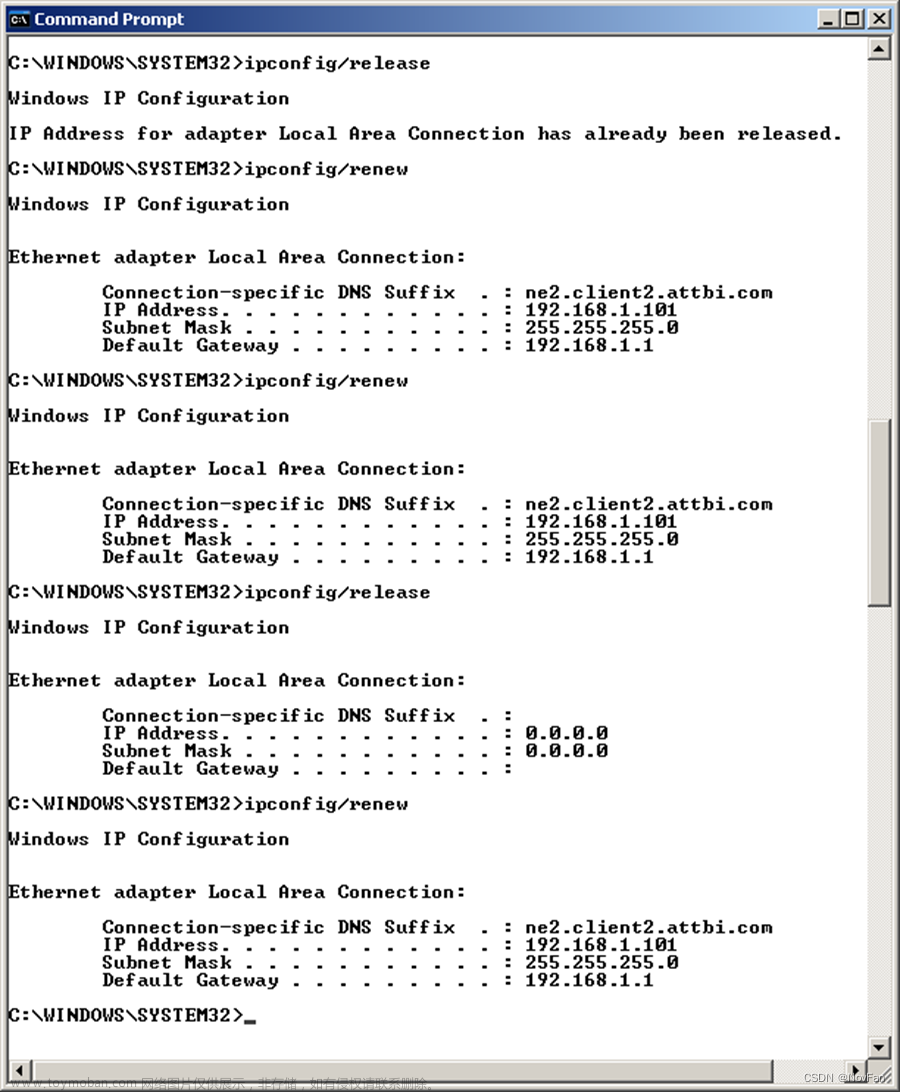

3.输入netsh wlan show interfaces获取具体参数,包括名称和GUID

4.查看网卡当前工作模式,支持的工作模式,将网卡修改为监听模式

我这里用的是GUID,我的电脑上Interface Name设置不了

5.这时候就会发现网卡链接的WIFI断开了,不过没关系,我们可以监听到别人的网络,比如自己电脑上自带的网卡。

6.设置好监听模式后, 打开wireshark捕获选项,勾选监控器方框,点close,返回主页开始抓包。我这里直接点开始抓不到,要返回主页才能抓。

MNM设置方法:

1.点击MNM左上角的New Capture,同一行有一个Capture Setting,点击它,在弹出的对话框中只选择我们的外置网卡,双击它会弹出一个对话框,点击Scanning Option按钮

2.点击后会出现一个对话框,点击apply 同时不要关闭对话框

文章来源地址https://www.toymoban.com/news/detail-426565.html

3.设置好后,点击start就可以开始抓包了

开始抓包

刚开始抓到的是WIFI数据包,要想看到WIFI的握手包,就要有设备在监听的过程中连接WIFI才能抓到握手包。

在过滤器中输入eapol就可以看到捕获的握手包了。

总结

为什么会抓不到握手包:

我是在Windows系统下做的这个实验,所以我觉得是windows安全性太高了,很难抓到握手包,要耐心等,断开多几次,重新连说不定就能抓到了。

这个在Windows下我觉得要看运气,要多试很多次才可以,而且有时候抓到的是畸形的包,有时候还可能抓不全,实在不行就歇一下,等会抓说不定就抓到了,我就是这样,一直抓不到,吃个饭回来再抓就可以了。

可以尝试用虚拟机,这个比较容易抓到。

还有就是第二天做破解密码实验的时候,我们要抓到握手包才能破解密码,但是我们忘了就一直在傻等,后来我断开连接,再连上WIFI就抓到了。

我认为握手包是在设备请求连接WIFI的时候才会发送的,但是我身边的人认为,连接好之后WIFI密码也会在后面的传输中包含在数据包中,也可以抓到数据包,然后破解密码,我认为我的想法是对的。有知道的大佬告诉我一下吗

参考的wireshark抓包教程:

https://zhiliao.h3c.com/Theme/details/183006

文章来源:https://www.toymoban.com/news/detail-426565.html

到了这里,关于用Wireshark或MNM捕获WIFI包的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!