目标游戏:焰影神兵

目的:更改玩家名称(中文名称)

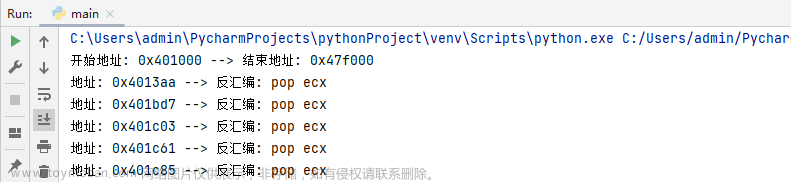

使用X64dbg可以快速搜索游戏人名,所以本次逆向使用该工具进行工作。

原来的名字:平家物语

现在我们想改成:源氏物语。所以打开X32/64dbg

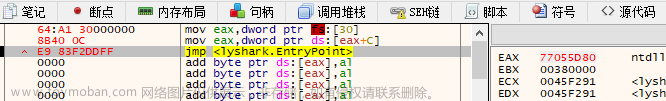

附加后,选择shadowFlare。

点击 内存映射

右键, 点击 "查找特征码"

右键, 点击 "查找特征码"

然后搜索 “平家物语”

然后点击确定,我们可以看到有四个地址。这里边其中有一个就是我们要找的,所以我们可以选择都试一试,然后总可以试出来哪个地址是真实保存的名称

使用方法:双击一个地址

跳转到CPU

看到名字了吧!,然后我们使用右键->二进制->编辑

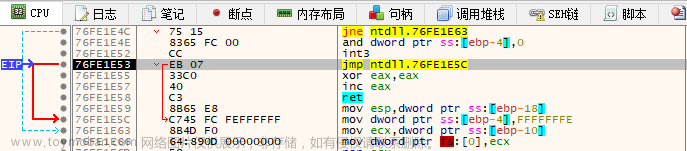

在ASCII这里。输入中文,然后改成源氏物语 文章来源:https://www.toymoban.com/news/detail-428187.html

文章来源:https://www.toymoban.com/news/detail-428187.html

我们可以看到 源氏物语 在内存里边已经改好了 文章来源地址https://www.toymoban.com/news/detail-428187.html

文章来源地址https://www.toymoban.com/news/detail-428187.html

到了这里,关于逆向学习X64DBG的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!