学习心得:

这两天跟着老师学习了网络安全防御之防火墙的配置,过程中不乏遇到了许多问题,例如访问https://ip:8443地址却没有提示继续进入的接口,或者是无法ping通防火墙测试端口等问题,希望接下来的分享能够帮助到大家!

为了节省大家的时间,我把实验和具体问题分开罗列,大家根据个人需求查看即可!(这里建议初学的伙伴们还是跟着实验走一遍比较好!)

目录

学习心得:

实验

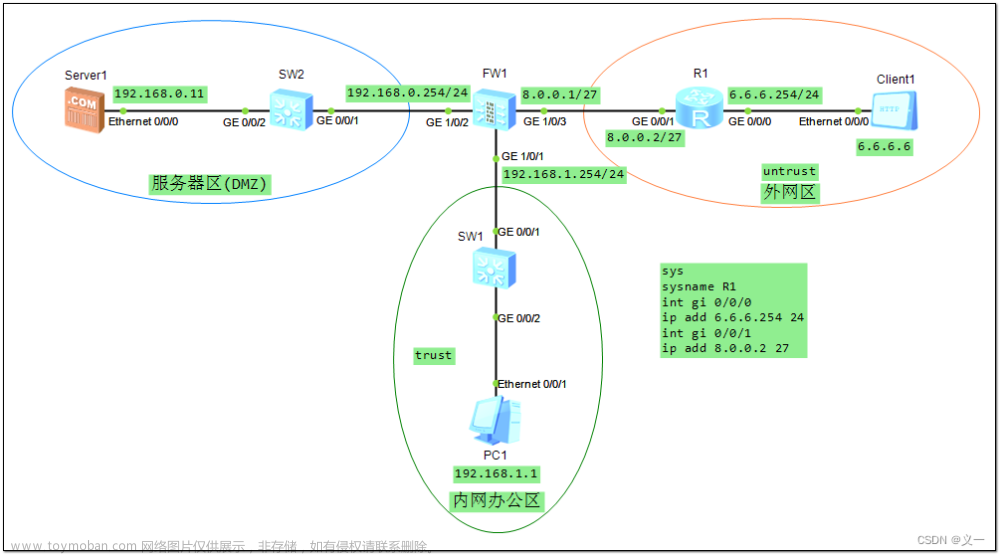

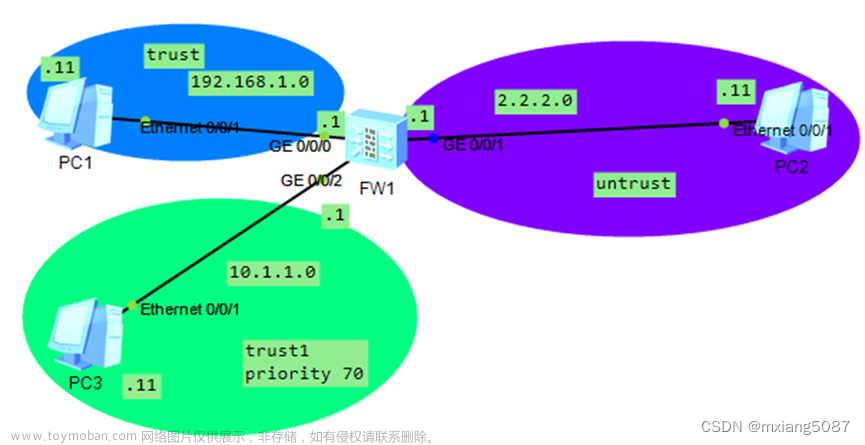

实验拓扑图:

实验要求:

实验步骤

一、配置cloud

二、配置防火墙GE0/0/0口ip地址,并开启相关https、ping服务,进行端口ping测试。

三、配置trust区域相关接口ip地址、untrust区域相关接口ip地址,dmz区域相关接口ip地址

四、登录防火墙UI界面,配置防火墙接口ip地址、安全策略、接口聚合静态路由,实现实验要求。

配置完成,进行测试

实验中遇到的问题

一、访问https://ip:8443端口提示建立安全连接失败

二、在本机cmd窗口无法ping通防火墙测试端口

具体问题如下:

解决方法:

实验

实验拓扑图:

本次实验用到的防火墙为USG600,我把需要用到的.vdi文件下载链接放到下面,大家需要自取即可。

链接:https://pan.baidu.com/s/16nq6skHAiLx9hp-o4SCKXg

提取码:pkth

实验要求:

一、划分trust、untrust、dmz区域

二、实现两两区域之间的互相访问

实验步骤

一、配置cloud

//注意不要绑到公网网卡上,可以自己做个虚拟环回或者绑到vm1\vm8上都可以

二、配置防火墙GE0/0/0口ip地址,并开启相关https、ping服务,进行端口ping测试。

配置命令:

int g0/0/0 //进入g0/0/0接口

ip add 192.168.1.11 //这里大家根据自己在上述步骤绑定虚拟网卡的网段合理配置即可

service-manage enable

service-manage all permit //允许访问所有服务

三、配置trust区域相关接口ip地址、untrust区域相关接口ip地址,dmz区域相关接口ip地址

因为在ensp中三层交换机undo portswitch后依然无法配置ip地址,所以需要配置vlanif来实现虚拟网关功能。至于PC上可以直接输入就不用多说了,主要跟大家说下在交换机和防火墙上配置的过程:

配置过程遵循以上拓扑图,有不会同学可以照着上述拓扑图跟着做。

LSW6:

vlan batch 2 3 //创建vlan2、vlan3

[Huawei-GigabitEthernet0/0/2]port link-type access

[Huawei-GigabitEthernet0/0/2]port default vlan 2 //将G0/0/2口划入vlan2

[Huawei]interface Vlanif 2 //配置vlanif 2 为虚拟网关

[Huawei-Vlanif2]ip address 10.1.1.1 24

//至于pc配置就不多说了。配置完成后,我们ping一下vlanif 2ip地址,测试一下。

下来就是将G0/0/1口配置上vlanif3,跟vlanif2配置类似,大家照做即可(注意vlanif3管理的是另外一个网段,大家不要配错了!)

AR2:

因为是路由器,大家直接进入接口配置ip地址即可,没有难度,就不多做解释了,这里为了后续方便测试,大家可以给路由器后面挂个server或者写个环回,方便后续测试。

LSW4:

[Huawei]vlan batch 100 200

[Huawei-GigabitEthernet0/0/2]port link-type access

[Huawei-GigabitEthernet0/0/2]port default vlan 100

[Huawei-GigabitEthernet0/0/4]port link-type access

[Huawei-GigabitEthernet0/0/4]port default vlan 200

[Huawei]interface GigabitEthernet 0/0/1

[Huawei-GigabitEthernet0/0/1]port link-type trunk

[Huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan 100

[Huawei]interface GigabitEthernet 0/0/3

[Huawei-GigabitEthernet0/0/3]port link-type trunk

[Huawei-GigabitEthernet0/0/3]port trunk allow-pass vlan 200

[Huawei]interface Eth-Trunk 1 //这里实验要求是要做聚合,大家不想做也可以,不影响后续实验,做了的话待会到防火墙上也需要做接口聚合。

[Huawei-Eth-Trunk1]trunkport GigabitEthernet 0/0/1

[Huawei-Eth-Trunk1]trunkport GigabitEthernet 0/0/3

//后面要给server配置ip地址,这里就不多赘述了,大家可以根据拓扑图所示配置到相应网段内即可

注:因为我们要把网关配置到防火墙上,所以这里就没有做vlanif虚拟网关,大家注意下

四、登录防火墙UI界面,配置防火墙接口ip地址、安全策略、接口聚合静态路由,实现实验要求。

上述配置完成后,本次实验真正要考核的地方来了,那就是防火墙配置,话不多说,我们直接来看配置过程!

- 登录了https://ip:8443端口后,先配置防火墙各个端口ip

//往右边拉,有个编辑框,大家拉开,根据拓扑图配置区域、ip地址即可

- 配置策略、实现各个区域之间的互相访问。

//配置过程大家就根据trust区域网段、dmz区域网段、untrust区域网段配置即可,后面的服务如果要进行ping测试记得允许icmp,记录命中次数(这里大家可以看到命中次数都为0,待会我们去进行ping测试的时候,命中次数就会增加,也说明我们防火墙配置的策略生效了)

- 策略配置完成了,但是我们还需要在交换机、路由器、防火墙上配置路由(这一步大家可不敢忘记呀!)

- 这里主要给大家看下防火墙怎么配静态路由,交换机、路由器的话就不多做说明了,相信学到这里的小伙伴配置这些应该都不是问题。

- 接下来点击新增,添加我们需要的路由即可 //这里大家就把它想象成路由器,路由器怎么配ip这里一样

//这里为了演示,我就写了两条路由,实现trust->untrust区域的访问

- 当我们完成了trust区域路由配置、untrust区域路由配置、防火墙路由配置后,可以简单测试一下,如下图所示:

pc为trust区域终端,100.1.1.1为untrust区域环回ip。

我们去查看防火墙是否命中,如下图所示:

- 因为我们前面在SW4上做了接口聚合,所以防火墙上也要做

1、配置接口聚合

步骤:新建->接口类型选择聚合,然后将需要聚合的接口添加到绑定接口即可

2、配置vlanif100、vlanif200虚拟网关。

- 这里大家最好在进入到防火墙每个接口敲一遍:service-manage all permit,确保服务权限开启

配置完成,进行测试

- trust->untrust

- dmz->trust

- untrust->dmz

实验中遇到的问题

一、访问https://ip:8443端口提示建立安全连接失败

- 具体报错信息如下图所示:

- 这里关键的地方是也没有继续访问的链接,而在观看老师操作的时候却有接受安全提示,继续访问的接口,所以我更换了Google、微软浏览器挨个试了一遍都不行,网上也有很多说法,关闭防火墙,VirtualBox版本不匹配、或者是没有开启https访问权限等等原因,而我也照猫画虎做了一遍,都还是不行。于是我打算抓包看看,到底是哪出了问题。

- 抓包如下图所示:

- 这时候我们访问myssl.com查看当前浏览器支持的tls版本:

点击工具型,点击国际客户端检测,即可查看当前浏览器支持的tls版本,而我使用的火狐浏览器如下图所示:

解决办法: 到这里相信小伙伴们就知道了,是因为火狐浏览器不支持tls1.1版本,导致我们无法成功建立tls连接,所以我更换了ie浏览器(只要支持tls1.1版本的浏览器都可以),这时候我再去访问https://ip:8443这个地址,成功出现了 防火墙后台界面,如下图所示:

接下来大家就使用默认用户名:admin 密码:Admin@123登录即可。

二、在本机cmd窗口无法ping通防火墙测试端口

具体问题如下:

当我们完成了cloud配置,成功配置防火墙测试端口ip地址,但是始终无法ping通,如下图所示

这时候我们应该提前进行ping测试,因为我们要通过该ip地址登录后台控制页面的前提是可以ping通它,同时免得后面再返工。可是却始终无法ping通,如下图所示:

解决方法:

进入防火墙G0/0/0端口,开启ping测试权限

使用命令:

service-manage enable

service-manage all permit //允许访问该接口的所有服务

这时候我们再去测试,可以看到成功ping'通并登录后台界面。

tips: 作者在这里遇到了cloud配置好了,ip地址、https、ping服务,防火墙把所有关于ensp的流量都允许了,结果还是ping不通(如果是可以ping通,但是无法登录,大家可以看看上述第一个问题的解决办法!)。这里本人更换了cloud网卡配置,然后将端口类型都改为了GE(如果本来就是GE的可以更换为Ethernet),再次测试却可以通了,很懵逼;还有一种情况就是我将G0/0/0口连到别的地方却没有连接cloud,导致本地流量始终无法送到该接口,无法ping通,将G0/0/0口再重新连接至cloud就可以ping通了。由于个人能力有限,暂时无法给大家详细讲解原因,如果遇到和作者类似情况的小伙伴可以试一试,说不定就解决大家问题了。

以上就是要跟小伙伴们分享的内容,不知道有没有帮助到大家,如果有写的不准确的地方,欢迎大家交流指正!文章来源:https://www.toymoban.com/news/detail-428469.html

Writer: Darkfive文章来源地址https://www.toymoban.com/news/detail-428469.html

到了这里,关于结合实验详解USG6000V防火墙的相关配置(小白一定要看!!!)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!