流量包文件分析

CTF比赛中,流量包的取证分析是另一项重要的考察方向。

通常比赛中会提供一个包含流量数据的PCAP文件,有时候也会需要选手们先进行修复或重构传输文件后,再进行分析。

总体把握

协议分级。

端点统计·

过滤筛选

过滤语法

Host,Protocol,contains,特征值·

发现异常

特殊字符串。

协议某字段

flag位于服务器中·

数据提取

字符串取。

文件提取

总的来说比赛中的流量分析可以概括为以下三个方向:

·流量包修复

·协议分析

·数据提取

WireShark工具的基本使用

wirkshark的过滤器和过滤规则能够帮助我们迅速定位到要分析的报文。

常用的过滤命令:

WireShark协议分析

根据数据包特征进行筛选

比如查看数据包的时候,有的数据包有某种特征,比如有http(80)。就可以筛选出这种特征出来。

右键→作为过滤器应用>选中

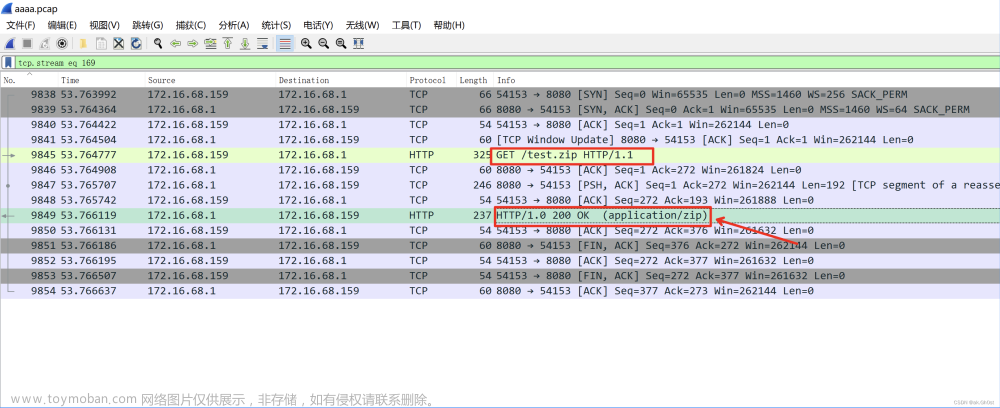

WireShark流汇聚

在关注的http.数据包或cp数据包中选择流汇聚,可以将HTTP 流或TCP流汇聚或还原成数据,在弹出的框中可以看到数据内容。

在关注的http.数据包或tcp数据包中选择流汇聚,可以将HTTP流或TCP流汇 聚或还原成数据,在弹出的框中可以看到数据内容。

常见的HTTP流关键内容:

1、HTML中直接包含重要信息。

2、. 上传或下载文件内容,通常包含文件名、hash值等关键信息,

常用POST请求上传。

3、一句话木马,POST请求,内容包含eval,内容使用base64加密

例题:先找到getshell流再找到flag.

先用wireshark筛选http的流量,假如没有则筛选tcp的流量,因为getshell是在命令行中执行的,可以用tcp contains “command”

点开一个包后发现:有C:\ >

表示在命令行中进行过shell

在鼠标右键点开追踪流

出现的内容为:图所示,为base64的编码,在对其进行解码,得到flag

WireShark数据提取

I.使用wireshark可以自动提取通过http传输的文件内容。

文件 -----> 导出对象 ------> HTTP

将文件全部保存

WireShark数据提取

2.wireshark可以手动提取文件内容。

点击想要的数据包,如下图选定media type的位置

右键→导出分组字节流或者点击菜单栏文件→导出分组字节流,快捷方式Ctrl+H在弹出的框中将文件保存成二进制文件。

无线流量包跑密码

802.11是无线的协议

协议分析发现只有wireless LAN协议,很有可能是WPA或者WEP加密的无线数据包。

用aircrack-ng工具进行wifi密码破解

1.用aircrack-ng检查cap包:aircrack-ng xxx.cap

2.用aircrack-ng跑字典进行握手包破解:aircrack-ng xxx.cap -w pass.txt

USB流量包文件分析

USB流量

USB流量也是流量分析题的考查点,一般考察的流量涉及键盘击键,鼠标移动与点击,存储设备的明文传输通信,USB无线网卡网络传输内容等。

USB协议的数据部分在Leftover Capture Data域之中。

右键leftover capture data ->应用为列。

USB键盘流量抓取分析

Leftover Capture Data中值与具体键位的对应关系文章来源:https://www.toymoban.com/news/detail-429045.html

使用wireshark提供的命令行工具 tshark,可以将Leftover Capture

Data数据单独复制出来。修改流量包的名字和导出txt的名字

用上诉命令生成txt后,用py脚本运行得出

(下面的哪一行由5笔输入打出的)

USB鼠标流量抓取分析

鼠标流量与键盘流量不同,鼠标移动时表现为连续性,与键盘的离散性不一样。但是实际鼠标产生的数据是离散的。所以同样可以把数据抓取出来,构成二维坐标画出轨迹。

工具:https://github.com/WangYihang/UsbMiceDataHacker

HTTPS

HTTPS流量是经过TLS协议加密过的,需要导入key才能看到原始的HTTP流量。

导入完成之后发现多了http

文章来源地址https://www.toymoban.com/news/detail-429045.html

文章来源地址https://www.toymoban.com/news/detail-429045.html

到了这里,关于CTF——杂项3.流量取证技术的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!