0x00 前言

已经在之前的篇章里学习了STRIDE,可以参考:

- SDL—设计

- SDL—威胁建模STRIDE

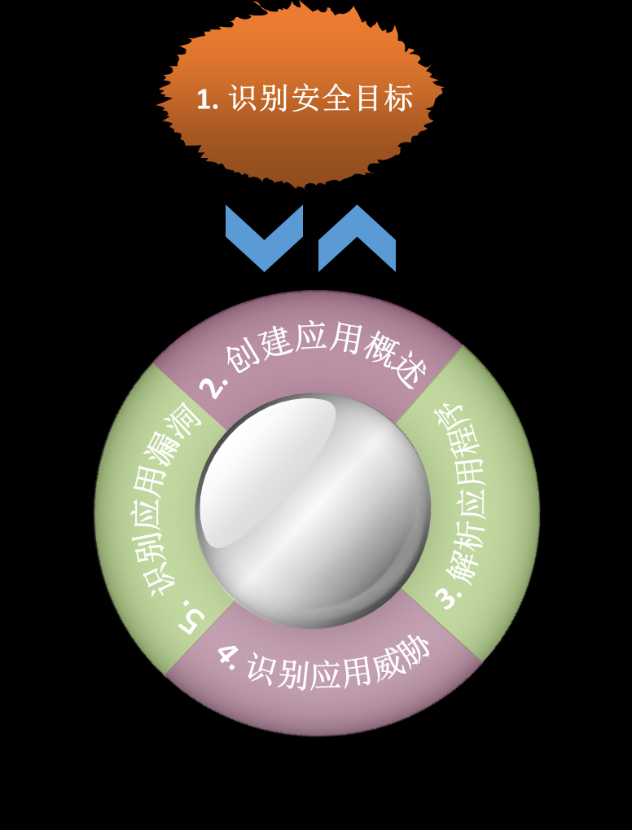

0x01 PASTA

VerSprite Security公司在2012年提出的PASTA(Process for Attack Simulation and Threat Analysis)通过风险为中心的威胁建模方法,针对应用程序或系统环境识别可行的威胁模式。

以风险为中心,量化可能影响业务或系统的风险。

1.术语

| 术语 | 含义 |

|---|---|

| 资产 | 对企业具有内在价值的资源 |

| 威胁 | 对资产产生不理影响的因素 |

| 缺陷/漏洞 | 攻击者攻击的手段 |

| 用例 | 系统的预期设计行为 |

| 滥用案例 | 操作用例以使用户别有用心 |

| 行为者 | 任何能够执行或使用用例或滥用案例的用户 |

| 攻击 | 通过利用漏洞来进行的任何行动 |

| 攻击向量 | 攻击通过的接口 |

| 对策 | 缺陷的缓解可减少攻击成功的可能性 |

| 攻击树 | 表示威胁、目标资产、相关漏洞、相关攻击模式和对策之间的关系 |

| 影响 | 攻击造成的直接或间接经济损失 |

2.PASTA 的7个流程

- 定义业务目标

- 定义技术范围

- 分解应用程序

- 执行威胁分析

- 检测漏洞

- 枚举攻击

- 执行风险和影响分析

3.优势

- 可扩展性,PASTA中的部分完全可以在其他模型中进行复用,比如定义业务目标,技术范围,分解应用程序

- 可用性,多角度分析问题,察觉可能攻击和攻击向量

- 无约束性,通过CVE和CWE库来识别漏洞和缺陷

4.思考

关于PASTA的内容网上相对都比较少,并且落地实施的也没有公布,但是通过PASTA的流程可以知道,完全可以通过PASTA的某些流程来强化STRIDE的建模过程和完整度。并且安全方面的这个威胁建模方法只是很小的一部分,重要的是已经建模完成的Demo基础。业务拿着就可以复用,这是最好的形态。

补充知识

SDL介绍

SDL是Simple DirectMedia Layer(简单直接媒体层)的缩写,是一个跨平台的多媒体库,它提供了一个简单的API,允许开发者轻松地使用音频、视频、输入设备和图形硬件等多媒体资源。SDL最初是为游戏开发而设计的,但它的高效性和跨平台特性使其也被广泛应用于其它领域,如图像处理、模拟器等。SDL支持的平台包括Windows、Linux、Mac OS X、iOS、Android等。SDL是Simple DirectMedia Layer(简单直接媒体层)的缩写,是一个跨平台的多媒体库,它提供了一个简单的API,允许开发者轻松地使用音频、视频、输入设备和图形硬件等多媒体资源。SDL最初是为游戏开发而设计的,但它的高效性和跨平台特性使其也被广泛应用于其它领域,如图像处理、模拟器等。SDL支持的平台包括Windows、Linux、Mac OS X、iOS、Android等。

DevSecOps介绍

DevSecOps是一种软件开发流程的方法论,将安全性集成到DevOps流程中,以确保在代码编写、构建、部署和维护过程中的安全性。它强调了团队成员的跨职能性和协作,旨在创建安全的软件系统。DevSecOps的目标是使安全性成为软件开发和交付过程的一部分,而不是在系统部署后才考虑安全性,以减少安全漏洞和风险,保护客户和企业数据。DevSecOps是一种软件开发流程的方法论,将安全性集成到DevOps流程中,以确保在代码编写、构建、部署和维护过程中的安全性。它强调了团队成员的跨职能性和协作,旨在创建安全的软件系统。DevSecOps的目标是使安全性成为软件开发和交付过程的一部分,而不是在系统部署后才考虑安全性,以减少安全漏洞和风险,保护客户和企业数据。

SDL和DevSecOps的比较

SDL(Security Development Lifecycle)和DevSecOps都是与软件开发和安全有关的方法论,但它们有不同的重点和目标。

SDL是一种按照安全最佳实践整合到软件开发生命周期中的流程。它着重于在软件开发的早期阶段就识别和处理潜在的安全问题,以降低在后期开发和维护中出现安全漏洞的风险。SDL包括多个阶段,包括需求分析、设计、实现、测试和部署等,每个阶段都有特定的活动和文档来确保软件的安全性。

DevSecOps则是一种将安全性嵌入到整个软件开发流程中的方法。它强调通过自动化和协作来促进快速、持续和安全的软件发布。DevSecOps的目标是打破安全和开发之间的壁垒,使安全团队可以快速响应开发团队的需求,并将安全性纳入到自动化的构建、测试和部署流程中。

总的来说,SDL注重整个软件开发生命周期中的安全性,而DevSecOps则更加注重集成安全性到整个软件开发流程中。两种方法都是很有用的,具体的应用需要根据具体项目的需求和情况来决定。SDL(Security Development Lifecycle)和DevSecOps都是与软件开发和安全有关的方法论,但它们有不同的重点和目标。

SDL是一种按照安全最佳实践整合到软件开发生命周期中的流程。它着重于在软件开发的早期阶段就识别和处理潜在的安全问题,以降低在后期开发和维护中出现安全漏洞的风险。SDL包括多个阶段,包括需求分析、设计、实现、测试和部署等,每个阶段都有特定的活动和文档来确保软件的安全性。

DevSecOps则是一种将安全性嵌入到整个软件开发流程中的方法。它强调通过自动化和协作来促进快速、持续和安全的软件发布。DevSecOps的目标是打破安全和开发之间的壁垒,使安全团队可以快速响应开发团队的需求,并将安全性纳入到自动化的构建、测试和部署流程中。

总的来说,SDL注重整个软件开发生命周期中的安全性,而DevSecOps则更加注重集成安全性到整个软件开发流程中。两种方法都是很有用的,具体的应用需要根据具体项目的需求和情况来决定。

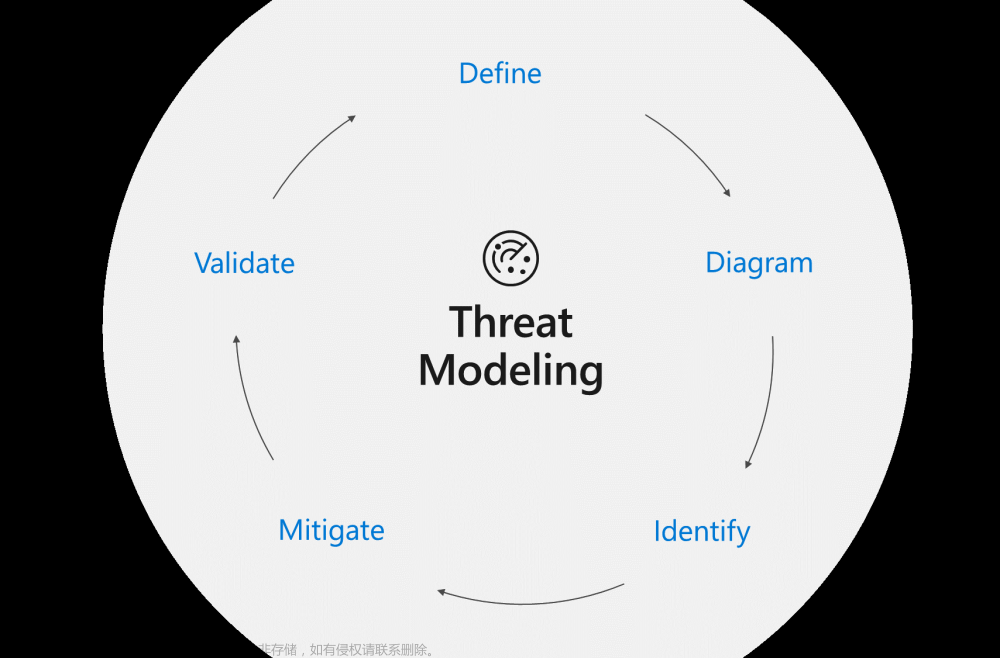

威胁建模

威胁建模(Threat Modeling)是一种评估系统和应用程序安全风险的方法。它通过对系统或应用程序进行威胁分析和建模,以确定潜在的威胁和攻击路径,并制定相应的安全措施。威胁建模的主要步骤包括:

-

定义系统边界:确定系统或应用程序的范围和边界。

-

收集信息:收集有关系统和应用程序的信息,包括设计文档、代码、配置文件、数据流图等。

-

识别威胁:通过威胁建模工具和方法来识别威胁,例如数据泄露、身份验证漏洞、拒绝服务攻击等。

-

评估威胁:对识别的威胁进行评估,包括威胁的可能性和影响程度。

-

制定安全措施:制定相应的安全措施来降低系统或应用程序的威胁风险,例如加强身份验证、实施访问控制、加密数据等。

威胁建模是一种逐步完善的过程,需要不断地评估和更新安全措施。它可以帮助组织发现和解决安全问题,以保护系统和应用程序免受安全攻击。

微软的威胁建模

微软的威胁建模(Threat Modeling)是一种评估软件系统安全风险的方法。它涉及到识别系统中的潜在威胁、评估每种威胁的严重性和风险,并提出相应的解决方案以减轻威胁。

威胁建模可通过以下步骤实现:

-

确定系统边界:确定系统的作用范围及相关边界,确保众包安全性功能能够适用于整个系统。

-

确定资产:识别重要的系统和数据资产,包括用户数据、客户资料、确保用户隐私保护,运营资料以及知识产权等敏感信息。

-

定义威胁模型:通过梳理系统架构和业务流程,寻找潜在的攻击路径以及可能的攻击者,建立威胁模型。例如:信息窃取、系统瘫痪、数据泄露等。

-

评估威胁的风险:根据威胁模型对每种威胁进行评估,确定风险等级。

-

提出解决方案:对每种威胁提出相应的解决方案,以降低风险等级。

-

审查和更新:审查系统并更新威胁建模,确保它始终保持有效。文章来源:https://www.toymoban.com/news/detail-429384.html

威胁建模方法有多种,包括数据流建模、攻击树建模、威胁模型框架等,具体选择方法应根据系统性质、复杂程度和团队需要进行确定。文章来源地址https://www.toymoban.com/news/detail-429384.html

到了这里,关于SDL—威胁建模PASTA的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!