小白一个,记录解题过程,如有错误请指正!

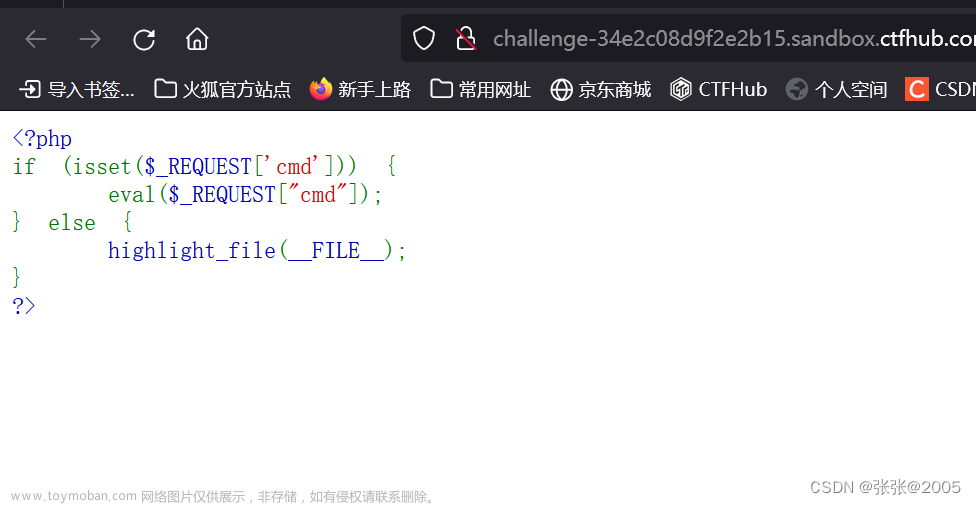

一、eval执行

知识点:

eval():把字符串 code 作为PHP代码执行。函数eval()语言结构是非常危险的,因为它允许执行任意 PHP 代码。它这样用是很危险的。如果您仔细的确认过,除了使用此结构以外别无方法, 请多加注意,不要允许传入任何由用户提供的、未经完整验证过的数据 。

1.用ls查看当前目录,没有发现什么

?cmd=system("ls");system():执行系统命令并输出执行结果

2.查看根目录,发现了flag

?cmd=system("ls%20/");

3.读取flag_26396内容即可

?cmd=system("cat%20/flag_26396");

二、文件包含

1.题目给了一个shell,点击之后发现是一句话木马

考点:include

解释:假如在index.php中include了一个文件,那么不管这个文件后缀是什么 这个文件中的内容将会直接出现在index.php中。

思路:只要我们把shell.txt的一句话木马内容传到index.php,就可以用蚁剑连接。

padload:

?file=shell.txt

2.在根目录最下面找到flag

或者 打开终端 cat /flag

三、php://input

进来发现又是一段源码,大概意思是必须要php://+payload,看到这会想到php://input和php://filter,不过根据题目可以知道这题要用php://input伪协议

不过还是进入phpinfo看一下allow_url_include是否打开,发现没有问题

不过还是进入phpinfo看一下allow_url_include是否打开,发现没有问题

1.使用burp进行改包

2.修改payload后发送,发现什么都没有

3.去根目录看一下,发现flag

4.拿到flag

四、远程包含

发现php://input还可以使用,解题方式与上题相同。

五、读取源代码

1.进来发现题目直接给出flag的位置了,用之前的php://input伪协议burp改包发现不管用了,应该是allow_url_include:off 了(默认off,on状态php://input伪协议才可以使用)。

2.我们可以用php://filter实现对文件的访问

?file=php://filter/resource=/flag

3.还可以用下面的payload实现flag以base64加密形式输出:

?file=php://filter/read=convert.base64-encode/resource=/flag

参考文章:

https://blog.csdn.net/weixin_50464560/article/details/117385343

https://blog.csdn.net/m0_52432374/article/details/115186285文章来源:https://www.toymoban.com/news/detail-429603.html

https://www.cnblogs.com/linuxsec/articles/12684259.html文章来源地址https://www.toymoban.com/news/detail-429603.html

到了这里,关于CTFHub笔记之技能树RCE:eval执行、文件包含、远程包含、php://input、读取源代码的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!