11种流行的渗透测试工具

11种笔测试工具,非常适合检测漏洞并准确模拟网络攻击。让我们看一下它们的功能和兼容的平台。

您是否一直在寻找最能满足您的Web应用程序和网络安全测试要求的渗透测试工具?您是否要比较和分析不同的渗透测试工具,并确定最适合您企业的工具?还是只是想知道那里有哪些工具以及它们的功能?

如果是,那么此博客已覆盖您。

无论是为了进行法规遵从性,安全性评估而进行笔试测试,还是为了增强IT环境对网络安全威胁的防御能力,正确的工具组合都是至关重要的。如果渗透测试人员无法使用正确的工具,则很可能是漏洞,某些关键漏洞可能无法检测到,因此被报告给人以错误的安全感。

这里有11种笔测试工具,非常适合检测漏洞并准确模拟网络攻击。让我们看一下它们的功能和优势,以及它们兼容的平台。

流行的渗透测试工具

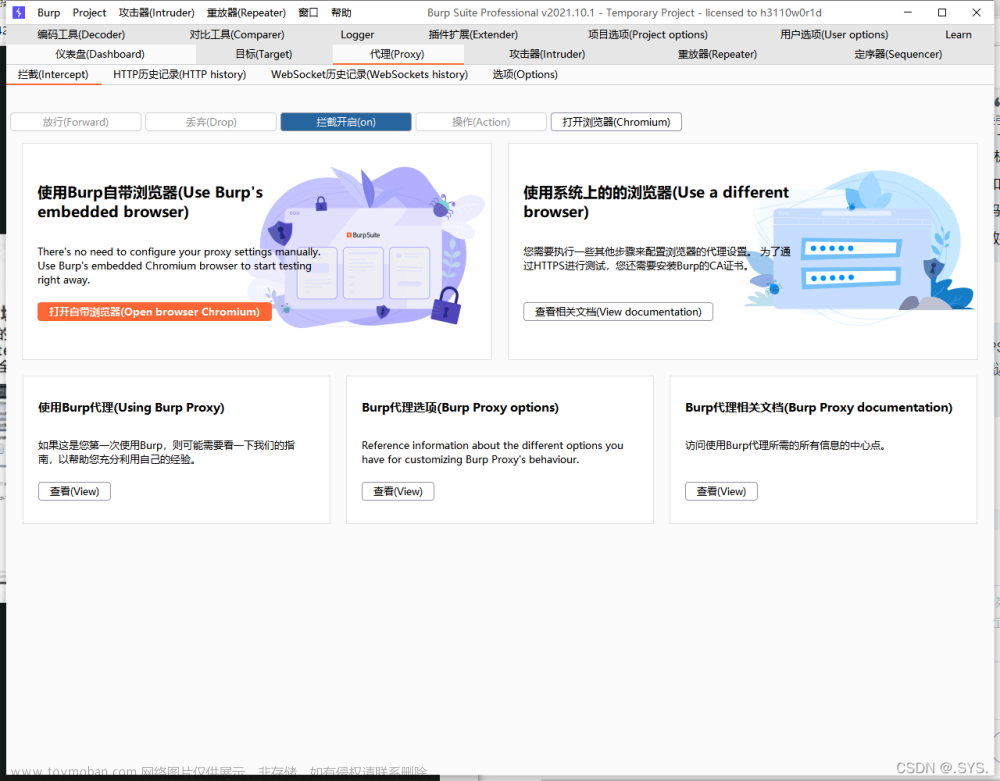

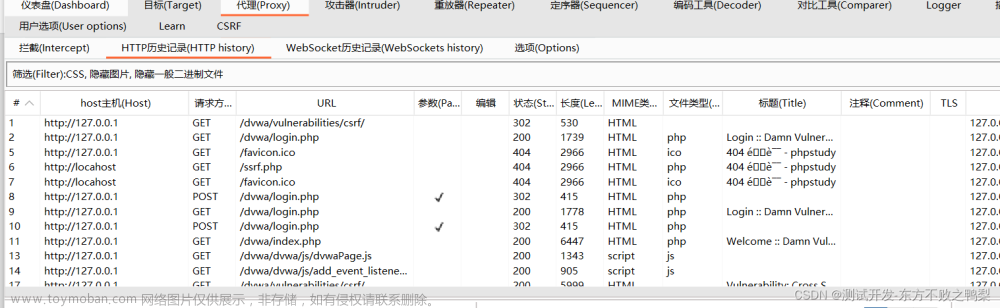

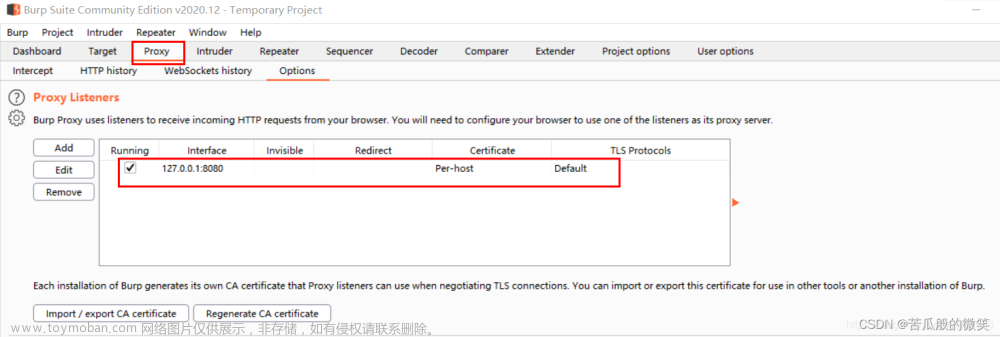

1. Burp Suite Pro

Suite Pro是最流行,功能强大和最先进的笔测试工具之一,可以帮助笔测试者修复和利用漏洞,并确定其目标的更细微的盲点。它是各种高级工具的“套件”,最适合于Web应用程序的渗透测试。

有两个版本-社区版提供必要的功能,例如拦截浏览器流量,管理侦察数据以及手动笔测试所需的带外功能,而专业版提供了一些高级功能,例如扫描Web应用程序中的漏洞。

Burp Suite Pro具有几个功能,这些功能对于笔测试仪非常有用,例如下面列出的几个功能。

-

它具有功能强大的代理组件,该代理组件执行中间人攻击以拦截数据传输,并允许用户修改通过浏览器的HTTP(S)通信。

-

Burp Suite可以在手动测试期间帮助测试带外(OOB)漏洞(在传统的HTTP请求响应中无法检测到的那些漏洞)。

-

该工具通过自动发现功能来发现隐藏的目标功能。

-

该工具提供了更快的暴力破解和模糊测试功能,使笔测试人员能够部署包含有效负载集的HTTP请求的自定义序列,从而大大减少了花在不同任务上的时间。

-

Burpsuite Pro提供了一项功能,可以轻松地为给定请求构造跨站点请求伪造(CSRF)概念证明(POC)攻击。

-

该工具还可以提供反映或存储的输入的视图,因此也便于进行更深入的手动测试。

-

通过App Store,可以访问由Burp用户编写和测试的数百个社区生成的插件。

用法—最适合希望利用功能强大的自动化和高级手动测试工具来发现关键的应用程序及缺陷的专业人士和渗透测试人员。

母公司-PortSwigger。

**平台-**受支持的平台包括macOS,Linux和Windows。

2. SQLmap

SQLmap是一个开放源代码,但功能非常强大的渗透测试工具,专业的渗透测试人员可使用它来识别和利用影响不同数据库的SQL注入漏洞。这是一个令人难以置信的渗透测试工具,它带有强大的检测引擎,可以通过单个命令检索珍贵的数据。

以下是SQLmap的一些流行和有益的功能:

-

使用基于字典的攻击,SQLmap可帮助自动识别密码哈希格式并支持破解它们。

-

它有效地搜索整个数据库中的特定数据库名称,表或列,这对于识别包含应用程序凭据的表很有用,这些凭据包含名称和通过等字符串。

-

SQLmap支持在数据库服务器和攻击者计算机之间建立带外TCP连接,从而为用户提供交互式命令提示符或仪表计量器会话。

-

该工具支持从与其兼容的数据库中下载/上传任何文件。

用法- 最佳用于检测和利用SQL注入漏洞并接管数据库服务器。

母公司 -GNU(通用公共许可证)中提供的开源工具。

平台-MySQL,Oracle,PostgreSQL,Microsoft SQL Server,SQLite,Firebird,SAP MaxDB。

3.空袭

Aircrack-ng是一种网络安全笔测试工具,它带有一系列实用程序,可评估Wi-Fi网络是否存在漏洞。它提供了监视,测试,攻击和破解的关键操作。

该工具允许测试人员捕获数据包并将数据导出到文本文件,以供其他第三方工具进行进一步处理。它具有执行重播攻击,取消身份验证攻击以及通过数据包注入创建虚假访问点的功能。该工具还有助于检查Wi-Fi卡和驱动程序功能,可用于破解WEP和WPA WPA(1和2)。

其他功能包括:

-

该工具以无需任何经过身份验证的客户端即可破解WEP和WPA-PSK的能力而闻名,它使用统计方法来破解WEP和蛮力攻击来破解WPA-PSK。

-

Aircrack-ng是一个完整的套件,包括检测器,数据包嗅探器,分析工具以及WEP和WPA / WPA2-PSK破解程序。

-

Aircrack-ng套件包含诸如airodump-ng,aireplay-ng,aircrack-ng和airdecap-ng工具之类的工具。

-

Airodump-ng用于捕获原始802.11数据包。

-

Airplay-ng用于将帧注入无线流量中,一旦捕获到足够的数据包,Aircrack-ng将其用于破解WEP和WPA-PSK密钥。

-

Airdecap-ng用于解密捕获的文件,也可以用于剥离无线标头。

用途— 这是一套用于渗透测试人员入侵WI-FI网络的强大工具。它是一个命令行工具,允许自定义。

母公司 -GNU(通用公共许可证)中提供的开源工具。

平台- 受支持的平台包括Linux,OS X Solaris和Windows。

4. Wireshark

Wireshark是必备的网络协议分析器。它广泛用于捕获实时网络流量以进行网络故障排除,包括延迟问题,数据包丢失和网络上的恶意活动。它允许测试人员截取和分析通过网络传递的数据,并将其转换为人类可读的格式。

Wireshark的一些关键功能:

-

Wireshark具有强大的功能,可对多种协议进行深度检查。

-

它带有标准的三窗格数据包浏览器和强大的显示过滤器。

-

Wireshark允许通过GUI或通过TTY模式的TShark实用程序浏览数据。

-

它可以读取和写入不同的文件格式,例如tcpdump(libpcap),Pcap NG,Catapult DCT2000,Cisco Secure IDS iplog,Microsoft Network Monitor,Network GeneralSniffer®(压缩和未压缩)等。

-

该工具为不同协议提供解密支持,包括IPsec,ISAKMP,Kerberos,SNMPv3,SSL / TLS,WEP和WPA / WPA2。

-

该工具还允许检查VOIP流量。

用法- 最适合用于网络故障排除的管理员和用于分析敏感网络数据的笔测试仪。

母公司 -GNU(通用公共许可证)中提供的开源工具。

平台 -macOS,Linux,Solaris和Windows是一些受支持的平台。

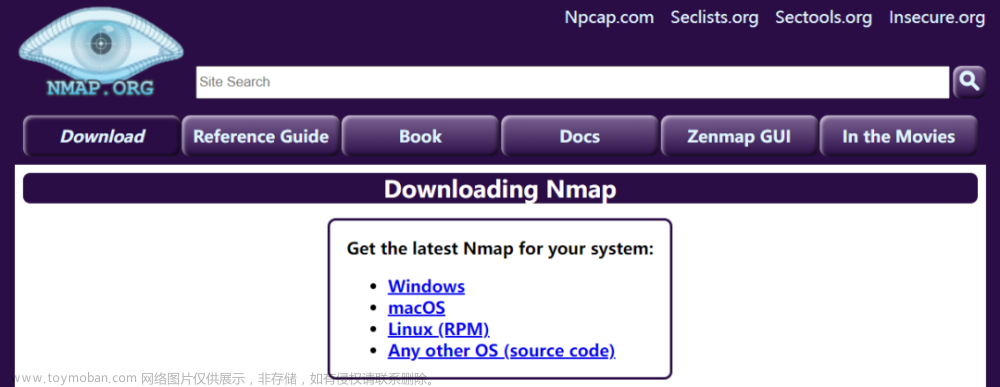

5. Nmap

Nmap是最好的和笔测试人员最喜欢的开源渗透测试工具之一,可帮助识别网络中的开放端口和漏洞。它还有助于确定网络上正在运行的设备,并发现存在生命的主机。

该工具提供的其他功能包括:

-

使用端口扫描功能和版本检测引擎枚举开放端口,该版本检测引擎用于确定在已标识端口上运行的服务上的应用程序名称和版本号。

-

NMAP包含2900多个OS指纹,可用于确定基础主机的操作系统。

-

NMAP本质上是一个命令行实用程序,但是,它也提供了一个称为Zenmap GUI的GUI版本。

-

Nmap脚本引擎带有170多种NSE脚本和20个库,例如防火墙绕过,超级微型ipmi-conf,oracle-brute-stealth和ssl-heartbleed。

-

它提供了更好的IPv6支持,为在CIDR样式的地址范围,空闲扫描,并行反向DNS和更多的NSE脚本覆盖范围内进行更全面的网络扫描铺平了道路。

-

NMAP提供了一些令人惊叹的高级扫描技术,例如绕过防火墙或WAF,可以帮助笔测试人员绕过网络外围实现的安全设备。

**用法-**被笔测试人员认为是识别网络级漏洞的最佳工具。

母公司-GNU(通用公共许可证)中提供的开源工具。

平台- 支持该工具的平台包括Linux,Microsoft Windows,FreeBSD,OpenBSD,Solaris,HP-UX,NetBSD,Sun OS和Amiga。

6. Metasploit

Metasploit是一个渗透测试框架,被网络攻击者和道德黑客广泛使用。Metasploit项目有两个版本-开源子项目Metasploit Framework和许可版本Metasploit Pro。

Metasploit Framework的最佳产品是利用可以针对远程目标计算机开发和执行的代码和有效负载。它提供了可以使用的命令行界面,但是测试人员还可以购买Metasploit Pro,以获取高级功能和基于GUI的操作。

以下是Metasploit的一些关键功能:

-

Metasploit包括超过1600个利用25个平台的漏洞利用。

-

该工具大约有500个有效负载,其中包括:命令外壳有效负载以针对主机运行脚本。动态有效负载可生成独特的有效负载来规避防病毒软件。Meterpreter有效负载可控制设备监视器,会话,上载和下载文件。静态有效负载,用于端口转发并支持网络之间的通信。

-

Metasploit提供开发后的模块,可用于深层渗透测试。这些模块允许笔测试人员收集有关被利用系统的更多信息,例如哈希转储或服务枚举器。

用途 -Metasploit最好用于要测试多个应用程序或系统的地方。

母公司 -Rapid7。

平台 -Metasploit已预安装在Kali Linux OS中。Windows和macOS也支持它。

7.哈希猫

Hashcat是黑客和道德黑客社区使用的一种流行的开源密码破解工具。Hashcat猜测一个密码,对其进行哈希处理,然后将生成的哈希值与它试图破解的哈希值进行比较。如果哈希值匹配,则我们知道密码。

密码表示形式主要与哈希键关联,例如WHIRLPOOL,RiceMD,NTMLv1,NTLMv2 MD5,SHA等。它将可读数据转换为混乱的代码,使其他人难以解密数据。

Hashcat的其他功能:

-

它是快速,高效和多方面的。

-

Hashcat使笔测试仪可以同时破解多个哈希,并且可以基于最低优先级来配置和执行线程数。

-

它支持自动性能调整以及键空间排序马尔可夫链。

-

该工具带有内置的基准测试系统和集成的热看门狗。

-

它允许您实现300多个hashcat。

-

支持十六进制字符集和十六进制盐。

-

它支持分布式破解网络和200多种不同的哈希格式。

用法—最适合系统恢复专家和笔测试来破解加密的密码。

母公司 -MIT许可证中提供的开源工具。

平台-Linux,OS X和Windows是一些受支持的网络。

8. WPScan

WPScan是一款开源WordPress安全扫描程序,可帮助扫描WordPress核心,插件和主题中的已知漏洞。它保留了WordPress平台漏洞的最新数据库。WPScan是使用Ruby应用程序构建的,并且可以扫描目标中的漏洞,可以执行诸如这样的简单命令wpscan –url Example Domain。

以下是WPScan的一些功能:

-

WordPress枚举扫描可识别WordPress核心,插件和主题的准确版本。它还可以枚举在WordPress网站上活动的用户。

-

识别和检测公共可用的wp-config.php备份文件和其他数据库导出。

-

WPScan还可以帮助检测和破解弱密码,这可以通过将其通过WPScan密码词典或通过强制运行来实现。

-

WPScan还枚举WordPress网站上运行的主题和插件的版本信息,并提供与所标识版本相关的漏洞的信息。

-

其他功能包括暴露的错误日志,媒体文件枚举,易受攻击的Timthumb文件,上载目录列表,完整路径公开等等。

用法— 运行WPScan的最快方法是在WordPress网站上或使用Docker映像安装其插件。

母公司- 开源工具,可在GitHub存储库上使用。

平台-ArchLinux,Ubuntu,Fedora和Debian支持WPScan。

9. Nessus

Nessus是功能强大且广受欢迎的网络漏洞扫描程序。由于其大量的漏洞签名库,它是漏洞扫描的最佳工具。在目标计算机上运行Nessus扫描时,将识别该计算机上运行的服务并检测相关的漏洞,该工具还提供用于利用和修复它们的其他信息。

使用Nessus扫描仪可以改善安全状况,并确保在虚拟和云环境中具有更好的合规性。如果组织需要速度和准确性,则Nessus值得获得许可。但是,Nessus Essentials允许您免费为每个扫描仪扫描环境多达16个IP地址。

以下是Nessus的一些有趣功能,可能会迫使您为您的组织尝试:

-

与其他漏洞评估工具相比,Nessus支持更多技术。这样就可以进行更全面的测试。

-

它有助于高速资产发现,并支持配置审核以及目标配置文件和恶意软件检测。

-

漏洞扫描-对系统加固和缺少修补程序进行无凭据的漏洞检测和凭据扫描。

-

该工具还支持敏感数据发现,可帮助进行漏洞分析。

-

Nessus附带有最大的漏洞库,该库会不断更新。

-

该工具通过针对性的电子邮件通知扫描结果,修复和建议来提供灵活且可自定义的报告。

用途-Nessus可用于多种目的-扫描操作设备,网络设备,虚拟机管理程序,数据库,平板电脑,Web服务器,电话和其他关键基础架构。

母公司- 成立

平台-Nessus可以在Debian,MacOS,Ubuntu,FreeBSD,Windows,Oracle和Linux上运行。

10. MobSF

MobSF(移动安全框架)是一个全面的,多合一的框架,用于笔测试,恶意软件分析以及不同平台上的移动应用程序的安全评估。它既可以用于静态分析,也可以用于动态分析。它支持移动应用程序二进制文件,例如APK,XAPK,IPA和APPX,并带有内置API,可提供集成体验。

以下是一些有用的功能:

-

MobSF是一种开源工具,可以与CI / CD或DEVSECOPS管道无缝集成。

-

该工具提供了对移动应用程序的自动静态分析,这意味着它可以分析源代码或二进制文件以发现关键漏洞。

-

该工具允许在真实设备或模拟器上进行动态分析。它通过执行应用程序进行扫描,并分析敏感数据访问,任何硬编码信息或不安全请求。

-

它有助于识别与移动应用程序相关的漏洞,例如XXE,SSRF,路径遍历和IDOR。

**用法-**同类最佳的自动化框架,用于扫描移动应用程序。

母公司- 开源工具,可下载。

平台- 支持的平台包括Android,iOS和Windows。

11.开膛手约翰密码破解者

顾名思义,开膛手约翰(JTR)是一个密码破解和恢复工具,可帮助您找到系统上的弱密码并公开它们。该工具最初旨在通过字典攻击来测试密码强度,暴力加密/散列密码和破解密码。

JTR是笔测试人员社区中最受欢迎的工具之一,它可以使用多种模式来加快密码破解过程。

除此之外,它还具有其他各种功能,可以使组织受益匪浅。让我们看看其中的一些:

自动检测加密密码使用的哈希算法。

-

该工具可以基于各种哈希来破解不同的密码,这些哈希包括crypt密码哈希类型,Kerberos Andrew File System(Kerberos AFS)哈希,取决于MD-4的密码哈希,Windows NT / 2000 / XP / 2003 LM类型的哈希,等等。 。

-

开膛手约翰将攻击分为三个主要类别,包括字典攻击,蛮力攻击和Rainbow表。

-

它提供至少三种模式-单一破解,单词列表和增量模式,以及允许用户通过配置文件定义自定义模式的外部模式。

用法-JTR是最适合初学者和专家的最佳密码安全审核和密码恢复工具之一。

母公司-GNU(通用公共许可证)中提供的开源工具;专业版是专有的。

平台- 该工具最初是为Unix开发的,可以在15个不同的平台上运行。

①网络安全学习路线

②20 份渗透测试电子书

③安全攻防 357 页笔记

④50 份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100 个漏洞实战案例

⑧安全大厂内部教程

网络安全入门学习路线

其实入门网络安全要学的东西不算多,也就是网络基础+操作系统+中间件+数据库,四个流程下来就差不多了。

1.网络安全法和了解电脑基础

其中包括操作系统Windows基础和Linux基础,标记语言HTML基础和代码JS基础,以及网络基础、数据库基础和虚拟机使用等...

别被这些看上去很多的东西给吓到了,其实都是很简单的基础知识,同学们看完基本上都能掌握。计算机专业的同学都应该接触了解过,这部分可以直接略过。没学过的同学也不要慌,可以去B站搜索相关视频,你搜关键词网络安全工程师会出现很多相关的视频教程,我粗略的看了一下,排名第一的视频就讲的很详细。

当然你也可以看下面这个视频教程仅展示部分截图 :

学到http和https抓包后能读懂它在说什么就行。

2.网络基础和编程语言

3.入手Web安全

web是对外开放的,自然成了的重点关照对象,有事没事就来入侵一波,你说不管能行吗!

想学好Web安全,咱首先得先弄清web是怎么搭建的,知道它的构造才能精准打击。所以web前端和web后端的知识多少要了解点,然后再学点python,起码得看懂部分代码吧。

最后网站开发知识多少也要了解点,不过别紧张,只是学习基础知识。

等你用几周的时间学完这些,基本上算是具备了入门合格渗透工程师的资格,记得上述的重点要重点关注哦!

再就是,要正式进入web安全领域,得学会web渗透,OWASP TOP 10等常见Web漏洞原理与利用方式需要掌握,像SQL注入/XSS跨站脚本攻击/Webshell木马编写/命令执行等。

这个过程并不枯燥,一边打怪刷级一边成长岂不美哉,每个攻击手段都能让你玩得不亦乐乎,而且总有更猥琐的方法等着你去实践。

学完web渗透还不算完,还得掌握相关系统层面漏洞,像ms17-010永恒之蓝等各种微软ms漏洞,所以要学习后渗透。可能到这里大家已经不知所云了,不过不要紧,等你学会了web渗透再来看会发现很简单。

其实学会了这几步,你就正式从新手小白晋升为入门学员了,真的不算难,你上你也行。

4.安全体系

不过我们这个水平也就算个渗透测试工程师,也就只能做个基础的安全服务,而这个领域还有很多业务,像攻防演练、等保测评、风险评估等,我们的能力根本不够看。

所以想要成为一名合格的网络工程师,想要拿到安全公司的offer,还得再掌握更多的网络安全知识,能力再更上一层楼才行。即便以后进入企业,也需要学习很多新知识,不充实自己的技能就会被淘汰。

从时代发展的角度看,网络安全的知识是学不完的,而且以后要学的会更多,同学们要摆正心态,既然选择入门网络安全,就不能仅仅只是入门程度而已,能力越强机会才越多。

尾言

因为入门学习阶段知识点比较杂,所以我讲得比较笼统,最后联合CSDN整理了一套【282G】网络安全从入门到精通资料包 ,需要的小伙伴可以扫描下方免费领取哦!文章来源:https://www.toymoban.com/news/detail-430000.html

文章来源地址https://www.toymoban.com/news/detail-430000.html

文章来源地址https://www.toymoban.com/news/detail-430000.html

到了这里,关于11种流行的渗透测试工具的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—5.3 网络渗透测试技术和工具](https://imgs.yssmx.com/Uploads/2024/02/503799-1.jpg)