HTTP头部注入

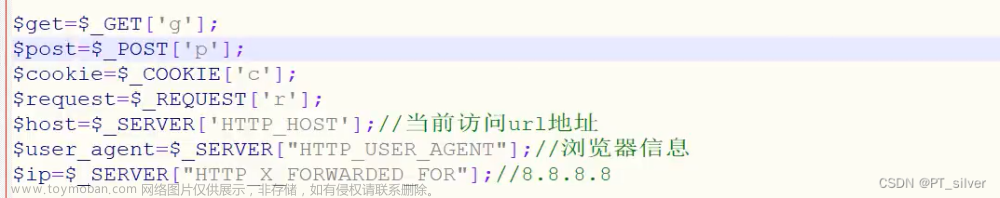

常见的sql注入一般是通过请求参数或者表单进行注入,HTTP头部注入是通过HTTP协议头部字段值进行注入。

HTTP头部注入常存在于这些地方:

产生HTTP头部注入的条件:

能够对请求头消息进行修改

修改的请求头信息能够带入数据库进行查询

数据库没有对输入的请求信息做过滤

User-Agent注入

User-Agent:是Http协议中的一部分,属于头域的组成部分,User Agent也简称UA。能使得服务器能够识别客户使用的操作系统,浏览器版本等。(很多数据量大的网站中会记录客户使用的操作系统或浏览器版本等然后将其存入数据库中)。这里获取User-Agent就可以知道客户都是通过什么浏览器访问系统的,然后将其值保存到数据库中。

靶场环境:

sqli-labs less-18,登录用户密码:Dumb,Dumb

注入前准备条件:

打开并启动PHPstudy

打开火狐浏览器,并使用靶机sqli-labs的Less18,输入账号密码:Dumb,点击登录文章来源:https://www.toymoban.com/news/detail-431048.html

打开burp,按如图所示顺序进行文章来源地址https://www.toymoban.com/news/detail-431048.html

到了这里,关于【SQL注入漏洞-06】HTTP头部注入靶场实战的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!