概述

交换机是网络设备的一种,主要用于连接多个网络设备,以实现网络通信和数据传输。交换机的协议分为两层和三层协议。

二层协议

二层协议也称为数据链路层协议,常见的包括:

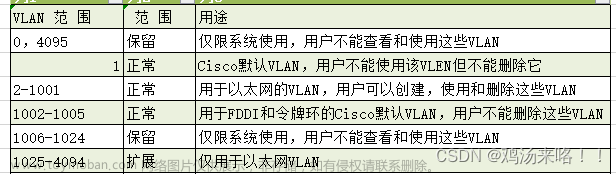

- 以太网协议(Ethernet Protocol):以太网是一种广泛应用的局域网(LAN)技术,它定义了如何在物理层和数据链路层传输数据。

- 令牌环协议(Token Ring Protocol):令牌环是另一种局域网技术,它使用令牌传递机制控制访问网络,防止冲突和碰撞。

- 基于MAC地址的交换机协议(MAC-Based Switching Protocol):根据MAC地址进行交换的协议,可以提高数据包转发的效率。

三层协议

三层协议也称为网络层协议,常见的包括:

- IP协议(Internet Protocol):IP是因特网上数据通信的基础协议,用于将数据包从源地址传输到目标地址。

- ARP协议(Address Resolution Protocol):ARP协议用于解析MAC地址和IP地址之间的映射关系,以便将数据包正确地发送到目标设备。

- ICMP协议(Internet Control Message Protocol):ICMP协议用于网络错误检测和诊断,例如ping命令就是使用ICMP协议实现的。

- OSPF协议(Open Shortest Path First):OSPF是一种路由选择协议,用于在多条可用路径中选择最短的路径进行数据包的传输。

以太网协议

以太网是一种局域网协议,它定义了在局域网中计算机如何进行通信。下面是以太网协议的一些详细说明:

物理层

以太网物理层定义了电缆、连接器和信号的特性。常用的以太网电缆有双绞线、同轴电缆和光纤,连接器有RJ45、BNC和SC等。

数据链路层

以太网数据链路层包括两个子层:逻辑链路控制(LLC)子层和介质访问控制(MAC)子层。LLC子层提供了一个统一的接口,使得上层协议能够与不同类型的网络进行通信。MAC子层则是以太网协议的核心,它定义了如何将数据帧发送到局域网上。

数据帧格式

以太网协议的数据帧由以下几个部分组成:

前导码:用于同步数据帧时钟。

目的地址和源地址:每个以太网适配器都有唯一的MAC地址,它们用于标识数据包的发送和接收者。

类型/长度字段:指定数据帧中数据的类型或长度。

数据部分:数据帧中的实际数据。

帧校验序列(FCS):用于检测数据帧在传输过程中是否出错。

MAC地址

每个以太网适配器都有唯一的MAC地址,它由6个字节组成,通常表示为12个十六进制数字。前三个字节表示厂商ID,后三个字节表示适配器的序列号。

数据传输

在以太网中,数据传输采用CSMA/CD协议,即载波监听多点接入/碰撞检测协议。当一个节点要发送数据时,它会先监听网络,如果没有其他节点正在发送数据,它就可以发送数据。如果两个节点同时发送数据导致碰撞,它们会停止发送并等待一段随机时间后重新尝试发送数据。

以上是以太网协议的一些详细说明,它为局域网提供了一种可靠的通信方式。

示例代码

下面是一个使用Python实现的简单的以太网协议示例,其中包含帧的生成、解析和发送:

import struct

# 生成以太网帧

def create_ethernet_frame(dest_mac, src_mac, data):

# 以太网帧格式:目的MAC地址+源MAC地址+类型+数据+校验和

frame = struct.pack("!6s6sH", dest_mac, src_mac, len(data)) + data

return frame

# 解析以太网帧

def parse_ethernet_frame(frame):

dest_mac, src_mac, length = struct.unpack("!6s6sH", frame[:14])

data = frame[14:]

return (dest_mac, src_mac, length, data)

# 发送以太网帧

```bash

def send_ethernet_frame(frame):

print("Sending ethernet frame:", frame)

# 测试代码

def test():

dest_mac = b"\x00\x11\x22\x33\x44\x55"

src_mac = b"\x66\x77\x88\x99\xaa\xbb"

data = b"Hello, world!"

# 生成帧

frame = create_ethernet_frame(dest_mac, src_mac, data)

print("Created ethernet frame:", frame)

# 解析帧

dest_mac, src_mac, length, data = parse_ethernet_frame(frame)

print("Parsed ethernet frame: dest_mac =", dest_mac.hex(), ", src_mac =", src_mac.hex(), ", length =", length, ", data =", data)

# 发送帧

send_ethernet_frame(frame)

test()

上述代码中,

create_ethernet_frame()函数生成一个包含目的MAC地址、源MAC地址、数据长度和数据的以太网帧。

parse_ethernet_frame()函数解析以太网帧,并返回目的MAC地址、源MAC地址、数据长度和数据。send_ethernet_frame()函数用于发送以太网帧。

我们使用了Python的struct模块来处理二进制数据的打包和解包。在create_ethernet_frame()函数中,我们使用struct.pack()函数将以太网帧的各个字段打包成一个二进制字符串,然后将它们拼接在一起,得到完整的以太网帧。在parse_ethernet_frame()函数中,我们使用struct.unpack()函数将以太网帧的各个字段解包出来,并返回它们的值。

在test()函数中,我们生成了一个包含目的MAC地址、源MAC地址和数据的以太网帧,并将它打印出来。然后,我们解析了这个以太网帧,并将解析后的结果打印出来。最后,我们发送了这个以太网帧,并将它打印出来。

请注意,上述代码只是一个简单的示例,它并没有实现完整的以太网协议。如果你需要在实际项目中使用以太网协议,请使用更加完整和可靠的实现。

CSMA/CD协议

CSMA/CD是一种用于局域网的多点接入协议,它用于控制多个节点在同一时间发送数据时的冲突。下面是CSMA/CD协议的一些详细说明,以及一个简单的Python代码实例:

载波监听(CS)

当一个节点要发送数据时,它首先会监听网络,以确定是否有其他节点正在发送数据。如果网络上没有数据传输,该节点可以开始发送数据。

碰撞检测(CD)

如果两个或更多节点在同一时间开始发送数据,它们会在网络上发生碰撞。当一个节点检测到网络上有碰撞时,它会停止发送数据并等待一个随机的时间后重新尝试发送。

退避算法

退避算法用于在网络发生冲突时避免节点在同一时间再次发送数据。每个节点在等待重新发送数据之前都会等待一个随机时间,以减少发生碰撞的可能性。

示例代码

下面是一个使用Python实现的简单的CSMA/CD算法示例,其中包含载波监听、碰撞检测和退避算法:

import random

# 载波监听

def cs(listening):

if listening:

print("No other nodes transmitting data, start transmitting...")

else:

print("Network is busy, wait until idle.")

# 碰撞检测

def cd():

print("Collision detected, stop transmitting and wait for random time...")

# 生成1-10之间的随机数

random_time = random.randint(1, 10)

print("Wait for", random_time, "seconds before retrying...")

# 退避算法

def backoff(time):

print("Wait for another", time, "seconds before retrying...")

# 生成一个更长的等待时间

new_time = 2 * time

return new_time

# 测试数据传输

def test():

# 生成一个随机的0或1

node1 = random.randint(0, 1)

node2 = random.randint(0, 1)

# 如果节点1和节点2都没有在发送数据,则开始发送数据

if node1 == 0 and node2 == 0:

cs(True)

# 如果只有一个节点在发送数据,则该节点可以继续发送数据

elif node1 == 0:

cs(False)

elif node2 == 0:

cs(False)

# 如果两个节点都在发送数据,则发生碰撞

else:

cd()

# 等待一个随机时间后,使用退避算法计算下一个等待时间

time = backoff(random.randint(1, 10))

# 等待下一个时间段后再次尝试发送数据

test(time)

test()

上述代码中,test()函数模拟了两个节点进行数据传输时的情况,包括载波监听、碰撞检测和退避算

IP协议

IP(Internet Protocol)协议是在因特网上进行数据传输的基础协议之一,它主要负责数据包的传输和路由。

IP协议是一种无连接的、不可靠的协议,它仅仅提供了最基本的数据传输服务,没有任何的数据传输保证。在数据传输过程中,IP协议通过给数据包加上源地址和目的地址的方式,确保数据能够到达目的地。这个过程称为路由。

IP协议的地址是一个32位的数字,通常写成4个数字,每个数字之间用点号分隔。例如:192.168.0.1。

IP协议定义了如何将数据包从源地址发送到目的地址,这个过程中,中间的路由器会根据数据包中的目的地址来决定如何转发数据包。如果路由器无法确定数据包的路由路径,则会将数据包发送到默认网关。

IP协议还可以通过一些选项来扩展其功能,例如,IP协议可以通过协议号字段来支持不同的传输协议(如TCP、UDP、ICMP等)。IP协议还可以使用一些标志字段来支持数据包分片、重组和时间戳等功能。

总的来说,IP协议是因特网的基础协议之一,它提供了数据传输和路由服务,为高层协议提供了基础服务。

示例代码

下面是一个使用Python实现的简单的IP协议示例,其中包括数据包的生成、解析和发送:

import struct

import socket

# 生成IP数据包

def create_ip_packet(source_ip, dest_ip, data):

# IP数据包格式:版本+首部长度+区分服务+总长度+标识+标志+片偏移+生存时间+协议+校验和+源IP地址+目标IP地址+数据

version = 4

ihl = 5

tos = 0

total_length = len(data) + 20

identification = 0

flags = 0

fragment_offset = 0

ttl = 255

protocol = socket.IPPROTO_TCP

header_checksum = 0

ip_header = struct.pack("!BBHHHBBH4s4s", (version << 4) + ihl, tos, total_length, identification, (flags << 13) + fragment_offset, ttl, protocol, header_checksum, socket.inet_aton(source_ip), socket.inet_aton(dest_ip))

header_checksum = calculate_checksum(ip_header)

ip_header = struct.pack("!BBHHHBBH4s4s", (version << 4) + ihl, tos, total_length, identification, (flags << 13) + fragment_offset, ttl, protocol, header_checksum, socket.inet_aton(source_ip), socket.inet_aton(dest_ip))

packet = ip_header + data

return packet

# 解析IP数据包

def parse_ip_packet(packet):

ip_header = packet[:20]

version_ihl, tos, total_length, identification, flags_fragment_offset, ttl, protocol, header_checksum, source_ip, dest_ip = struct.unpack("!BBHHHBBH4s4s", ip_header)

version = version_ihl >> 4

ihl = version_ihl & 0x0f

flags = flags_fragment_offset >> 13

fragment_offset = flags

ip_header_length = ihl * 4

data = packet[ip_header_length:]

return version, ihl, tos, total_length, identification, flags, fragment_offset, ttl, protocol, header_checksum, socket.inet_ntoa(source_ip), socket.inet_ntoa(dest_ip), data

计算IP数据包首部校验和

def calculate_checksum(header):

length = len(header)

if length % 2 == 1:

header += b'\0'

length += 1

checksum = 0

for i in range(0, length, 2):

word = (header[i] << 8) + header[i + 1]

checksum += word

while checksum >> 16:

checksum = (checksum & 0xffff) + (checksum >> 16)

checksum = ~checksum & 0xffff

return checksum

发送IP数据包

def send_ip_packet(packet, dest_ip):

s = socket.socket(socket.AF_INET, socket.SOCK_RAW, socket.IPPROTO_RAW)

s.setsockopt(socket.IPPROTO_IP, socket.IP_HDRINCL, 1)

s.sendto(packet, (dest_ip, 0))

测试IP协议代码

def test():

source_ip = "192.168.1.100"

dest_ip = "192.168.1.1"

data = b"Hello, world!"

packet = create_ip_packet(source_ip, dest_ip, data)

print("IP packet:", packet)

version, ihl, tos, total_length, identification, flags, fragment_offset, ttl, protocol, header_checksum, source_ip, dest_ip, data = parse_ip_packet(packet)

print("Version:", version)

print("IHL:", ihl)

print("TOS:", tos)

print("Total Length:", total_length)

print("Identification:", identification)

print("Flags:", flags)

print("Fragment Offset:", fragment_offset)

print("TTL:", ttl)

print("Protocol:", protocol)

print("Header Checksum:", header_checksum)

print("Source IP:", source_ip)

print("Destination IP:", dest_ip)

print("Data:", data)

send_ip_packet(packet, dest_ip)

print("Packet sent.")

test()

上述代码中,我们使用Python的socket模块来进行IP数据包的发送和接收。在create_ip_packet()函数中,我们首先根据IP数据包的格式定义了各个字段的值,然后使用struct.pack()函数将它们打包成一个二进制字符串,并计算出首部校验和。最后,我们将IP首部和数据拼接在一起,得到完整的IP数据包。

在parse_ip_packet()函数中,我们使用struct.unpack()函数将IP数据包的各个字段解包出来,并返回它们的值。在calculate_checksum()函数中,我们计算IP数据包的首部校验和,以确保数据包的完整性。在send_ip_packet()函数中,我们使用socket模块的原始套接字来发送IP数据包。文章来源:https://www.toymoban.com/news/detail-431614.html

在test()函数中,我们生成了一个包含源IP地址、目标IP地址和数据的IP数据包,并将它打印出来。然后,我们解析了这个IP数据包,并将解析后的结果打印出来。最后,我们发送了这个IP数据包,并文章来源地址https://www.toymoban.com/news/detail-431614.html

到了这里,关于交换机二三层协议及其详细解答的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!