0x01 漏洞介绍

-

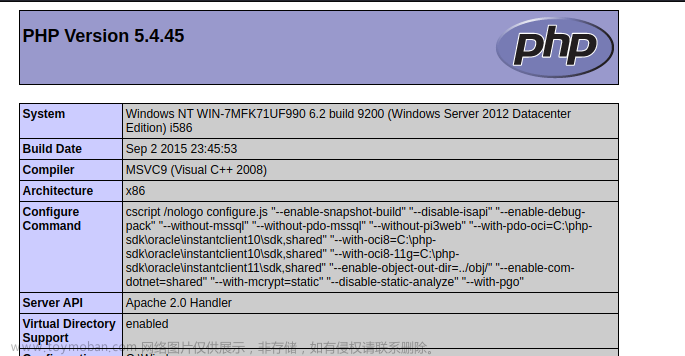

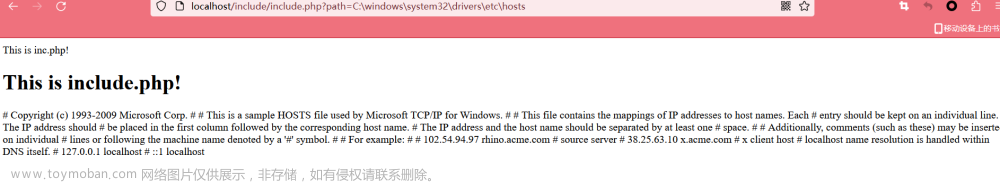

phpMyAdmin是phpMyAdmin团队开发的一套免费的、基于Web的MySQL数据库管理工具。该工具能够创建和删除数据库,创建、删除、修改数据库表,执行SQL脚本命令等。 - phpMyAdmin的GIS编辑器中

libraries/gis/GIS_Factory.class.php脚本存在目录遍历漏洞。 - 远程攻击者可借助特制的

‘geometry-type’参数利用该漏洞包含并执行任意本地文件。

0x02 影响版本

- phpMyAdmin

4.0.10.6之前4.0.x版本,4.1.14.7之前4.1.x版本,4.2.12之前4.2.x版本。

0x03 漏洞编号

- CNNVD编号:

CNNVD-201411-417 - 危害等级:

中危 - CVE编号:

CVE-2014-8959 - 漏洞类型:

路径遍历 - 发布时间:

2014-11-24 - 威胁类型:

远程

0x04 漏洞查询

http://123.124.177.30/web/xxk/ldxqById.tag?CNNVD=CNNVD-201411-417

文章来源地址https://www.toymoban.com/news/detail-431752.html

文章来源:https://www.toymoban.com/news/detail-431752.html

到了这里,关于phpmyadmin 文件包含(CVE-2014-8959)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[春秋云镜]CVE-2014-3529](https://imgs.yssmx.com/Uploads/2024/01/417843-1.png)