一、防火墙工作模式?

华为防火墙具有三种工作模式:路由模式、透明模式、混合模式。

1.路由模式

如果华为防火墙连接网络的接口配置IP地址,则防火墙工作在透明模式下。

2.透明模式

如果防火墙物理接口工作在二层,则防火墙工作在透明模式下。

3.引入库

华为防火墙存在工作在路由模式的接口(接口具有IP地址),又存在工作在透明模式的接口(接口无IP地址),则防火墙工作在混合模式下。

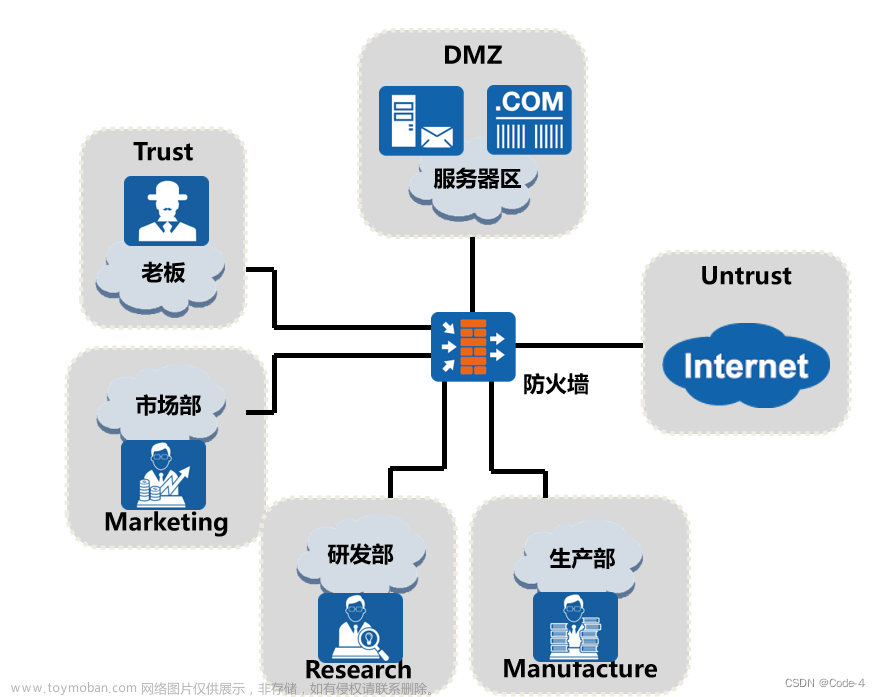

二、防火墙安全区域

防火墙通过安全区域来划分网络,并基于这些控制区域间报文传递。当数据报文在不同的安全区域传输是,将会触发安全策略检查。

防火墙靠优先级来评定一个区域的安全等级,优先级越高表明区域越安全(1-100),优先级不可以重复使用,同安全等级的区域内通信默认不进行安全检查,不同安全等级的区域间通信默认拒绝所有,需要通过安全策略放行通信。

涉及登录防火墙本地的协议,不能通过安全策略来完成,必须在接口放行。

1.Trust区域:

可靠,可信区域,主要用于连接公司内部网络,优先级为85,安全等级较高

2.读入数据

Dmz区域:非军事化区域,一般将服务器放置该区域,用于对外提供服务。其安全性介于Trust和Untrust区域之间,优先级为50

3. Untrust区域:

通常定义外部网络,优先级为5,安全级别很低。一般把internet等不安全网络划入Untrust区域。

4. Local区域:

通常定义防火墙本身,优先级为100。文章来源:https://www.toymoban.com/news/detail-431801.html

一个区域可以划分多个接口,一个接口只能属于一个区域,系统安全区域不可删除,不可更改,新建安全区域可删可改。文章来源地址https://www.toymoban.com/news/detail-431801.html

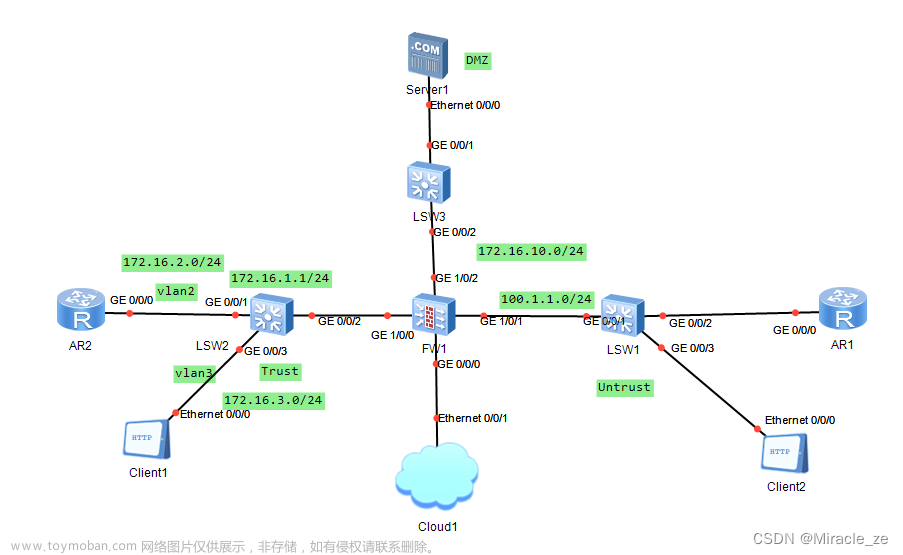

创建区域,添加接口

[USG6000V1] firewall zone trust // 选择安全区域

[USG6000V1-zone-trust] add interface GE0/0/0 // 添加到安全区域

[USG6000V1] firewall zone name telnet //进入已有区域不加name

[USG6000V1-zone-telnet]set priority 10 //设置优先级

设置安全策略

[USG6000V1]security-policy //安全策略

[USG6000V1-policy-security]rule name rule1 //设置安全区域的名字为:rulel

[USG6000V1-policy-security-rule-rule1]source-zone trust //如果是域内策略,则为源端口

[USG6000V1-policy-security-rule-rule1]destination-zone untrust //如果域内策略,为目的端

[USG6000V1-policy-security-rule-rule1]source-address 192.168.1.1 32

[USG6000V1-policy-security-rule-rule1]action deny //不允许放行

[USG6000V1-policy-security-rule-rule1]action permit //允许放行

[USG6000V1-policy-security-rule-rule1]action icmp //允许ping通

查询命令

[USG6000V1] display security-policy rule ll //显示所有安全策略顺序

[FW1] display ip interface brief // 查默认接口信息

[FW1] display zone // 显示防火墙区域

[FW1] display firewall session table // 显示当前会话

[FW1] display security-policy rule all // 显示安全策略

防火墙的Indound和Outbound

入方向(Indound):

数据由低级别的安全区域向高级别的安全区域传输的方向。需要进行严谨的防护

出方向(Outbound)

数据由高级别的安全区域向低级别的安全区域传输的方向。防护行为适当即可

到了这里,关于华为防火墙工作模式及安全区域划分的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!