互联网高速发展,使我们面临的网络安全威胁也日益严重。网络复杂度越来越高,漏洞不断涌现。黑客攻击、蠕虫病毒、木马后门、间谍软件等威胁泛滥,机密数据被盗窃,重要数据被篡改、破坏,遭受了严重的经济损失。

社交网络,在线视频,微博等,使得互联网用户信息充分暴露在网上。攻击者就有了更多的机会:他们可以通过攻击普通用户,得到如信用卡,帐号等隐私信息;或者得到普通用户的系统控制权限,进入内网,绕过防火墙等网络层设备。

网络设计5大原则

安全、稳定的网络架构,能够有效地防止外部危险侵蚀,从而提高企业的办公安全性。在进行网络设计时,建议同时考虑以下5个原则。

① 高可靠性原则

① 高可靠性原则

可靠的网络是其信息化的基础,网络安全设备由于部署在关键节点,成为网络稳定性的重要因素。整个网络设计必须考虑到高可靠性因素。

② 可扩展性

要保证网络安全的基础上整个网络具有灵活的可扩展性,特别是对安全区域的新增以及原有安全区域扩充等要求具有良好的支持。

③ 开放兼容性

网络设计时,既要保证安全产品设计规范、技术指标符合国际和工业标准,也要支持多厂家产品,从而有效的保护投资。

④ 先进性原则

网络中的安全设备必须采用专用的硬件平台和专业的软件平台保证设备本身的安全。既体现先进性又比较成熟,并且是各个领域公认的领先产品。

⑤ 安全最小授权原则

网络的安全策略管理必须遵从最小授权原则,不同安全区域内的主机只能访问属于相应网络资源。

对网络资源必须控制保护,防止未授权访问,保证信息安全。为了提高整体安全性,抵御网络攻击,很多企业会在网络架构上部署IPS。

入侵防御系统IPS

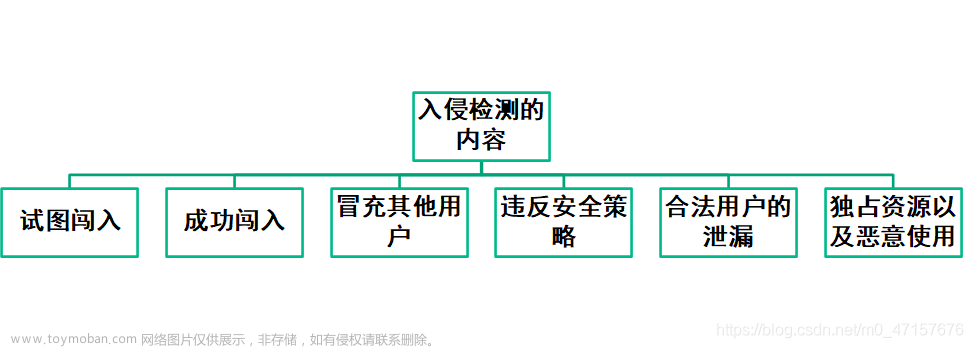

入侵防御系统IPS(Intrusion Prevention System)是一种安全机制,通过分析网络流量可以检测出入侵行为(包括缓冲区溢出攻击、木马、蠕虫等),并通过一定的响应方式对其进行实时中止,从而保护企业信息系统和网络架构免受侵害。

网络边界IPS

内网边缘IPS

内网边缘IPS

企业网络边界面临着诸多挑战。比如:缺失对应用层威胁的有效防护及监控;无法精确控制各种P2P、网络游戏等应用;尤其还是面对DDOS攻击时,在应用层面防御能力较弱。

我们在网络边界的出口处部署IPS,就可以充分发挥防御系统的优势。如:

① 提供全面的应用层攻击防护,实现对最新攻击的检测防护

② 支持灵活的应用控制策略,实现对各类应用的细致控制

③ 入侵攻击事件日志记录,日志查询、排序等,生成详细的日志报表等

数据中心IPS

有些企业在部署IPS时,会在IDC处部署。主要考虑到有些黑客会重点攻击服务器,比如做SQL注入、跨站攻击、DDOS攻击等。

数据中心IPS

内网数据中心的IPS主要作用

① 有效防护针对服务器自身漏洞的攻击

② 有效防护SQL注入攻击,XSS跨站攻击等WEB攻击

③ 抵御针对服务器的DDoS攻击,特别是应用层的攻击

在IPS选型和配置的时候必须考虑设备防护真实流量的大小,上下行接口种类和数量。

总结

一款好的IPS设备需要支持很多功能,比如签名认证,以便对威胁进行分析和验证。还要具备先进的环境感知能力,可以根据环境变化、系统变化和应用变化,自动调整网络策略,屏蔽无关告警。文章来源:https://www.toymoban.com/news/detail-432541.html

此外,还要拥有SSL加密流量的防御能力,可以对SSL加密流量的解密和检测,通过检测解密后的流量,实现对加密流量的威胁识别和拦截。文章来源地址https://www.toymoban.com/news/detail-432541.html

到了这里,关于入侵防御系统IPS,网络设计的5大原则的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!