目录

注:实验需要有安全策略配置、NAT配置基础

一、防火墙用户管理重要知识点

用户管理

访问控制策略

NGFW下一代防火墙

AAA

鉴别方式——认证

用户认证的分类:

上网用户上线流程:

二、用户认证实验:

实验拓扑

先配置防火墙上接口和区域、地址对象

配置NAT与安全策略确保内部PC能够上网

对PC2进行MAC地址免认证的配置

对PC3进行Portal认证的配置

注:实验需要有安全策略配置、NAT配置基础

传送门——》防火墙的基础配置与安全策略配置实验

传送门——》防火墙NAT配置实验

一、防火墙用户管理重要知识点

用户管理

本地设备的用户管理

基于远程认证服务器的用户管理

访问控制策略

IP不等于用户、端口不等于应用,传统防火墙基于IP/端口的五元组访问控制策略已经不能有效的应对现阶段网络环境的巨大变化

NGFW下一代防火墙

状态检测机制的基础上增加了对用户进行管理的维度(用户、应用、时间、地点)

AAA

Authentication——认证

Authorization——授权

Accouting——计费/审计 ——记录做了何种操作

鉴别方式——认证

基于实体所知的鉴别:如密码、密保问题

一个安全的密码:数字 字母 特殊字符 大小写 长度

基于实体所有的鉴别:门禁卡 公交卡 IC卡 一卡通 银行卡

实体所有存在的隐患:容易丢失、复制、盗用

基于实体特征的鉴别:指纹 掌纹 静脉 面部扫描 语音 虹膜 视网膜

用户认证的分类:

不认证:不对用户做任何的认证

认证:

免认证:典型代表是MAC地址的认证

密码认证:登陆

单点登陆(仅在上网用户中体现):

一次登陆 多次访问 适用于多业务系统,多登陆入口,同时系统之间有关联性

域环境下:用户只要在最开始的时候使用域账户登录,后续所有系统免登录

上网用户上线流程:

防火墙所提到的上网用户上线流程,实际上就是Portal认证,web重定向认证

通过HTTP响应中的重定向报文来实现的。

二、用户认证实验:

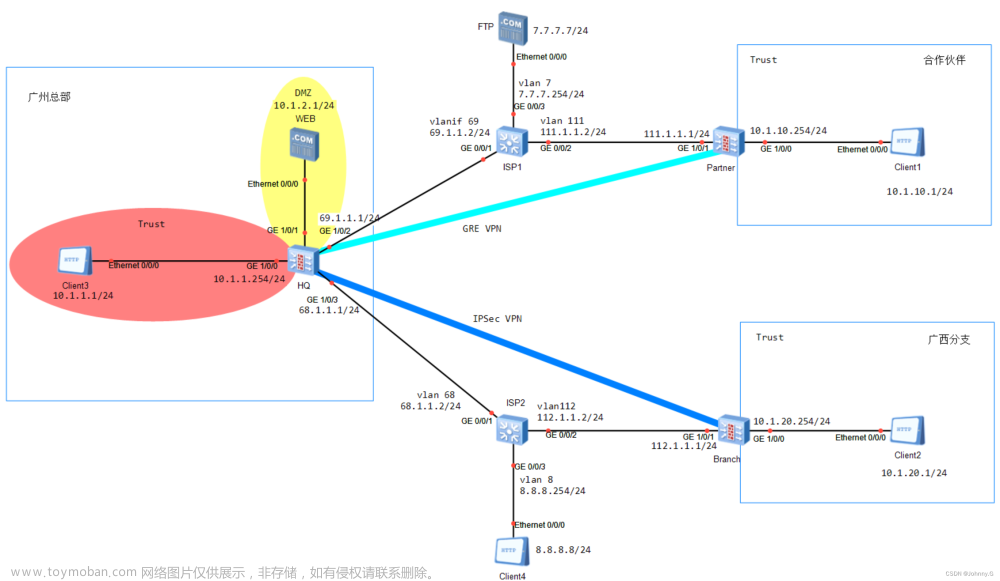

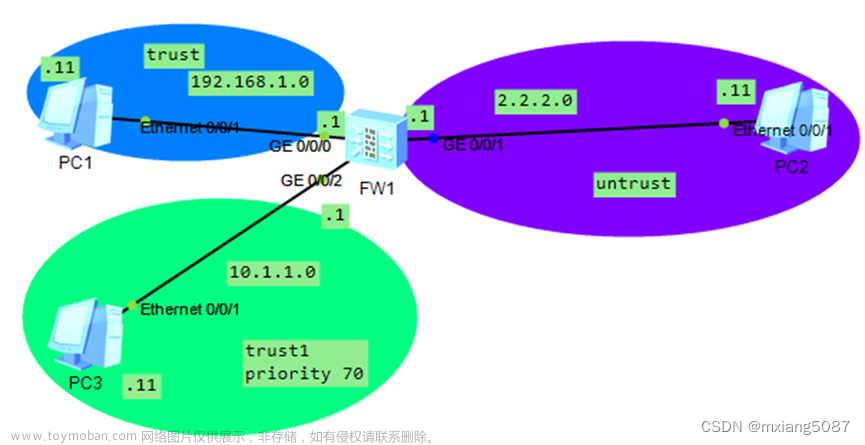

实验拓扑

如图搭建网络拓扑,上方是网关,下面是ip,启动防火墙配置后,进入管理页面

也可以直接下载我的拓扑:

链接:https://pan.baidu.com/s/1TbynuslMUXRnczkQTj-6rQ?pwd=Chen

提取码:Chen记得修改云

先配置防火墙上接口和区域、地址对象

不会的同样看前面的文章

配置NAT与安全策略确保内部PC能够上网

四、配置安全策略确保内部PC能够访问DMZ服务器

对PC2进行MAC地址免认证的配置

点击新建用户组

点击新建用户组

刚才的位置点击新建用户

刚才的位置点击新建用户

选择mac用户组

选择mac用户组

密码推荐1234Qwer

点击用户属性展开

双向绑定,MAC地址在

注意要改成四个字符一个-的形式

5489-98DD-4282

最后配置策略

配置完成后进行测试,用PC2 ping 12.1.1.2

配置完成后进行测试,用PC2 ping 12.1.1.2

查看策略是否命中

看到命中了,说明这次通信过了这个MAC认证,到这里第一个实验就结束啦

对PC3进行Portal认证的配置

把PC1和PC3同样配置

新建用户组 Portal ,新建用户user1,密码1234Qwer 不需要其余配置

配置认证策略

配置认证选项

这里不需要改太多,可以尝试一下自带的配置登录页面的功能,很多参数都可以体验一下,没有什么难点,最后点击应用即可,这里要注意使用http协议,记一下端口后面要用

这里不需要改太多,可以尝试一下自带的配置登录页面的功能,很多参数都可以体验一下,没有什么难点,最后点击应用即可,这里要注意使用http协议,记一下端口后面要用

配置安全策略:

注意,该认证是在防火墙本地部署的,所以应该配置一条安全策略:允许PC1和PC3从trust区域进入local区

目的地址为防火墙接口地址,新建一个服务,自定义服务

加一个TCP服务,目的端口是刚才看到的端口,确定保存

接下来进行测试

打开虚拟机,使用win7尝试访问

http://12.1.1.2/default.htm注意win7要配置一下网络,使用V8网卡,ip为192.168.1.3

访问上面的网址

进入到连接状态,在登陆之前,尝试ping一下12.1.1.2

ping不通,尝试登陆一下

用户名:user1 密码 1234Qwer

在认证选项配置的是不跳转,则会出现该界面,这时候再ping一下

文章来源:https://www.toymoban.com/news/detail-432913.html

文章来源:https://www.toymoban.com/news/detail-432913.html

通了通了,到这第二个也做完了,ps:像不像校园网的认证过程 文章来源地址https://www.toymoban.com/news/detail-432913.html

到了这里,关于防火墙用户管理理论+实验的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!