| 词条 |

内容 |

| 密钥应用基本要求的等级 |

一般按照信息系统网络安全等级保护的级别确定。对于未完成网络安全等级保护定级的重要信息系统,其密码应用等级至少为第三级。 |

| 【宜】测评指标 |

- 系统没有密码应用方案或方案未对【宜】指标明确说明,则纳入测评范围。

- 系统有密码应用方案且通过评估。在方案中明确说明了不适用的【宜】指标,且有对应的风险控制措施说明的情况下。测评是应根据实际情况做出合理评估,定为不适用或纳入测评范围。

|

| 密码产品中密钥安全符合性判定 |

- 密码产品经认证合格

- 核查密码产品的安全等级是否满足相应等级要求(如三级系统要求密码产品二级及以上)

- 核查密码产品的密钥管理机制是否与系统密码应用方案一致;若无密码应用方案,则分析其密钥体系设计是否合理、实现是否正确。

- 密钥在密码产品外出管理是否有相应保护(如密钥在外部数据库中存储/备份/归档时是否进行了机密性和完整性保护)

- 密码产品是否按照产品配套的安全策略文档进行部署和使用

- 信息系统的密钥管理制度是否能够保证该密码产品被正确的部署和使用

|

| 物理和环境安全层面测评对象的确定 |

- 物理机房(门禁和视频监控)。针对信息系统涉及的所有物理机房,密评人员需现场取证

- 若所在的IDC机房、运营商机房或云服务商机房通过了商用密码应用安全性评估,则可以复用相关测评结论。

- 若...未通过或未展开商用密码应用安全性评估,则需要现场取证。条件不允许的,可要求对应方提供相关说明文件和证据以支撑测评结论。

|

| 门禁内置的进出记录数据存储的完整性保护 |

- 门禁产品经检测认证的密码产品

- 需门禁厂商提供门禁系统进出记录数据存储完整性保护的相关证据。

|

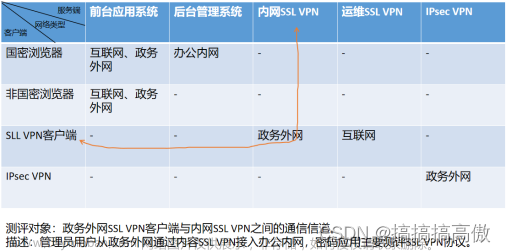

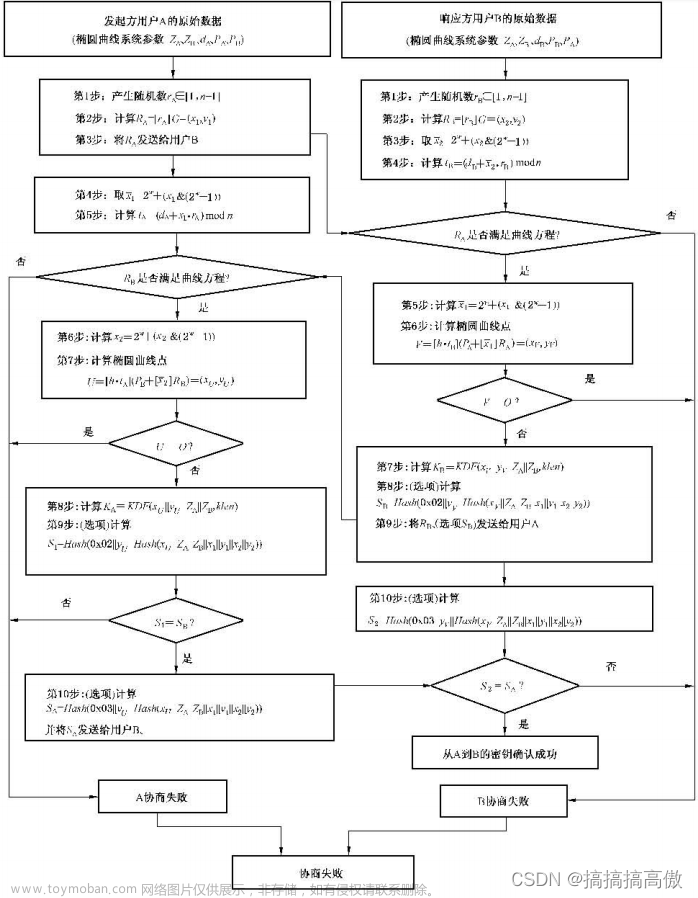

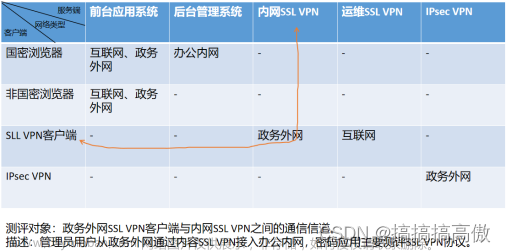

| 网络和通信安全层面测评对象的确定 |

主要是针对跨网络访问的通信信道(从不受保护的网络区域访问被测系统),可以从从通信主体和网络类型两个方面来确定(网络类型:互联网、政务外网、企业专网等);通信主体(如服务器/客户端)

|

| 信息系统与第三方电子认证服务相关系统之间的通信信道 |

若通过了不可控的网络环境,则应该纳入【网络和通信安全】层面的测评对象进行测评。 |

| 独立内网且不允许跨网边界进行远程维护 |

不仅仅以系统属于的网络环境是内网或外网进行区分,应以系统所在的网络边界环境,以及网络内部通信是否安全作为网络和通信层面是否需要评测的标准。 |

| 设备和计算安全层面测评对象确定 |

- 包括通用服务器(如应用服务器、数据库服务器)、数据库管理系统、整机类和系统类的密码产品、堡垒机(当系统使用堡垒机用于对设备进行集中管理时,不涉及应用和数据安全层面)等。

- 一般不作为测评对象:交换机、网闸、防火墙、WAF等未使用密码功能的网络设备。

- 在密评报告中,对设备和计算层面的测评对象进行分类整理和描述。1)密码产品/设备、2)具有密码功能的网络及安全设备、3)采用密码技术的其他产品、4)通用设备、5)不具有密码功能的网络及安全设备、6)虚拟设备、7)系统。

|

| 设备和计算安全层面测评对象粒度选取 |

- 针对通用服务器和堡垒机,,以“应用服务器(厂商A-型号B-OS版本C)、数据库服务器(D-E-F)”作为测评对象。量化评估时,DAK均以各测评对象所包含的各个设备的实际应用情况的最低分值赋分。

- 针对整机类密码产品(VPN网关、安全认证网关、金融数据密码机、服务器密码机、签名验签服务器、时间戳服务器、云服务器密码机等)系统类密码产品(动态令牌认证系统、证书认证系统、证书认证密钥管理系统等),以“IPSec VPN(编号GMxxx)”作为测评对象。对密码产品类测评对象进行量化评估时,D/A/K均以各测评对象所包含的各个整机类的密码产品或系统类密码产品的实际应用情况的最低分值赋分。

|

| 远程管理通道安全与【网络与通信安全】层面的区分 |

|

| 合规密码产品身份鉴别、完整性相关指标的判定 |

- 密码产品具有合格的商用密码产品认证证书,在确定实际部署的密码产品与获认证产品一致的情况下,可判定整机类密码产品在【设备和计算安全】层面的“系统资源访问控制信息完整性”“日志记录完整性”“重要可执行程序完整性、重要可执行程序来源真实性”三个指标符合。

- 整机类“身份鉴别”则不能直接判断,需要核查是否采用了密码技术(如智能IC卡、智能密码钥匙、动态口令等)、是否按照密码产品使用要求等登录设备的用户等进行身份鉴别,从而保证用户算法的真实性。

|

| 只有本地运维的设备和计算安全层面身份鉴别判定 |

- 远程管理通道不适用,身份鉴别为适用项。

- 身份鉴别若未采用密码技术或实现机制不正确无效,则判断为不符合。可依据高风险判定中缓解措施,酌情降低风险等级。

|

| 通过堡垒机管理通用服务器和数据库 |

- 堡垒机使用合规的智能密码钥匙实现身份鉴别(符合)

- 通用服务器、数据库使用用户名+口令方式实现身份鉴别(不符合),但通过堡垒机统一管理的设备的身份鉴别,可视为采取了风险缓解措施。

|

| 应用和数据安全层面测评对象 |

- 关键业务应用

- 业务应用中的关键数据:鉴别数据、重要业务数据、重要审计数据、个人敏感信息以及法律法规规定的其他重要数据类型。

|

| 密码资源池的密码管理平台 |

在云应用/平台测评中,将密码资源池的密码管理平台作为应用和数据安全层面的一个管理类应用系统进行测评。 |

| 重要数据存储完整性保护如何实现 |

- 数据库中的重要数据存储完整性保护,如仅采用SM3不能判定符合。因为可能出现篡改数据重新进行SM3杂凑运算并覆盖原先的杂凑值。

- 建议使用HMAC-SM3或基于SM4的MAC或数字签名机制实现。

|

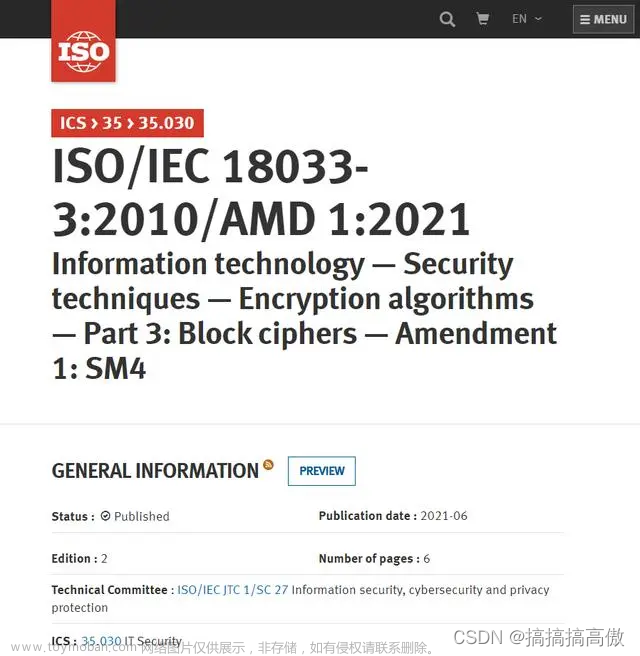

| 代码实现数据机密性、完整性保护的判断 |

- 未使用密码产品而是通过开源或自研软件实现的,判定为不符合。

- 使用高危算法MD5、SHA-1、DES等,密钥管理高风险问题等,判断为高风险。

|

| 访问控制信息 |

(1)网络和通信层面:主要包括部署在网络边界的VPN中的访问控制列表、防火墙的访问控制列表、边界路由的访问控制列表等进行网络边界访问控制的信息。 (2)设备和计算层面:主要包括设备操作系统的系统权限访问控制信息、系统文件目录的访问控制信息、数据库中的数据访问控制信息、堡垒机等第三方运维系统中的权限访问控制信息等。 (3)应用和数据层面:主要包括应用系统的权限、标签等能够决定系统应用访问控制的措施等信息。 |

| 缺密码应用方案的合规性判断 |

- 对于已建系统,以制定的密码应用改造方案视为该系统的密码应用方案。

- 对于新建系统,依据GMT0115和高风险判定指引进行测评。

|

| “投入运行前进行密码应用安全性评估”测评项判定 |

(1)2020年1月1日前投入运行,首次密评判定为不适用,非首次如满足定期进行密评要求则判定符合。 (2)2020年1月1日后投入运行,首次密评判定为不符合,非首次且前期密评是该项达到要求,可判定符合。 |

| 密码产品认证证书过期 |

- 采购时间在认证证书有效期内,如无特殊情况和安全风险,判定符合。

- 测评中发现有义务告知信息系统单位相关情况,并建议其选用依据最新标准的密码产品。

|

| 密码产品对应的模块等级 |

- 2020年7月1日前换发的认证证书上一律没有标注密码模块安全等级,此时需要密码商进一步提供换证前的商用密码产品型号证书,如果商用密码产品型号证书中标注了其符合的密码模块等级,则按此等级进行判定;否则,依据《商用密码应用安全性评估量化评估规则》按“密码产品符合一级密码模块”进行判定。

- 对于新发认证证书的密码产品,在《商用密码产品认证目录》内的密码产品有明确规定,其他产品(如密码芯片、密码系统类产品等)则不依据密码模块标准进行检测和认证。虽然密码系统不适用于密码模块标准,但系统中的组件密码产品(如密码机、密码卡等)则适用,也需要在密评时依据这些密码产品的密码模块安全等级进行判定。

|

| 有缓解措施的高风险判定 |

- 如果因缓解措施导致风险等级发生改变,将可能造成测评结论发生改变,但测评分数仍保持不变。

- 将大部分高风险项调整为适用于第三级以上的系统。

- 网络安全等级保护第三级以下系统可参考高风险判定指引执行。

- 通用要求中的密码算法、密码技术、密码产品和密码服务均适用于所有级别信息系统。

|

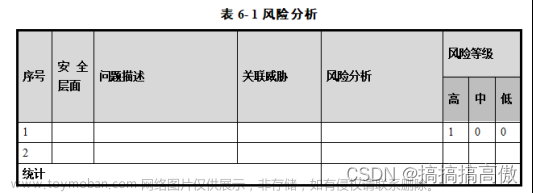

| 高风险缓解措施的体现 |

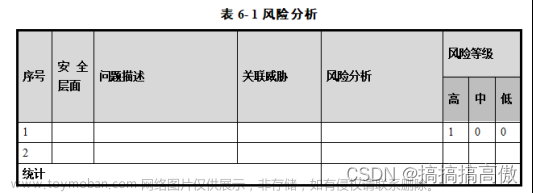

在第六章 风险分析的表6-1中的风险分析一列中将缓解高风险的理由进行描述,同时将风险等级进行重新评估。

|

| 双活机房的通信链路合规性判定 |

- 双活机房之间的通信链路无论是通过运营商专线还是采用物理裸光纤进行数据通信,均应将该通信信道作为测评对象。

- 如果双活机房之间通信的通信链路是纯物理传输的裸光纤,若不将该通信信道作为网络和通信安全层面的测评对象,应通过专家评审。

|

| 云平台测评的责任和范围 |

云平台和云上应用的密评,界定两者的责任和范围。 云平台系统的密码应用:(1)云平台系统为满足自身安全需求所采用的密码技术(2)云租户通过调用云平台提供的密码服务为自身业务应用提供密码保障。 所以有云平台测评和云上应用测评。原则上云平台先通过测评,云平台级别不低于云上应用级别。 |

| 云平台/云上应用的测评方式和测评结论复用方式 |

云上应用测评依赖于云平台测评结论。 云平台测评:从物理、网络、设备和应用进行测评,同时分别对每类服务模式Iaas、Paas和Saas进行测评。测试结论中必须包括【云平台密码支持能力说明】,其中包括:被完全评估的支撑能力(测试对象同时用于支撑云平台和云上应用)+被部分评估的支撑能力(仅用在云上应用而不用在云平台,或者服务于云平台和云上应用的不同测评对象,因此无法在云平台测评时进行完全评估只能部分评估)。 云上应用测评: (1)云上应用被完全测评的支撑能力所支撑,则结论可以为不适用; (2)被部分测评的支撑能力做支撑,需进行充分测评并给定结果; (3)调用其他第三方支撑能力,需要单独测评。 另外,若云平台等级低于云上应用,需要对云平台相关的密码应用进行重新测评;若云平台未通过密评,则需要对云平台相关的密码应用进行重新测评。 |

| 面向公众等网站的测评 |

- 注意管理员用户的测评。

- ”网络和通信安全“层面对网站进行身份鉴别(如防止钓鱼网站)、内容完整性和重要数据的机密性等。

|

| 编写应用和数据安全层面测评内容报告 |

- 业务应用的密码应用与其具体业务和安全需求密切相关。

- 表3-7和表4-4都只写大的业务应用即可,在表4-5-X和表A-4结果记录中详细呈现细粒度的测评对象。

|

| 网络和通信层面安全接入认证和身份鉴别的差别文章来源:https://www.toymoban.com/news/detail-433294.html |

- “身份鉴别”指标适用于两个实体通过不可控的网络(比如互联网)进行通信之前进行的身份鉴别,比如 IPSec VPN 或者 SSL 客户端/服务器的场景,IPSec VPN 之间或者 SSL 客户端和服务端之间的鉴别都属于“身份鉴别”指标的测评范围。

- “安全接入认证”指标适用于设备“物理地”从外部接入信息系统的内部网络之前对设备的身份鉴别,接入后,该设备将成为信息系统内部网络的一部分。比如移动设备接入 WiFi的场景,对于移动设备接入的认证属于“安全接入认证”指标的测评范围。

|

| 应用和数据层身份鉴别是否可以缓解网络和通信层身份鉴别的高风险文章来源地址https://www.toymoban.com/news/detail-433294.html |

- 测评对象不同,无法在报告的5.1小节进行测评结果修正。

- 风险测评时,但需要结合“网络和通信安全”层面的身份鉴别机制和“应用和数据安全”层面相关的工作机制,给出合适的风险等级。

|