建设关键信息基础设施应当确保其具有支持业务稳定、持续运行的性能,并保证安全技术措施同步规划、同步建设、同步使用。

–《网络安全法》第三十三条

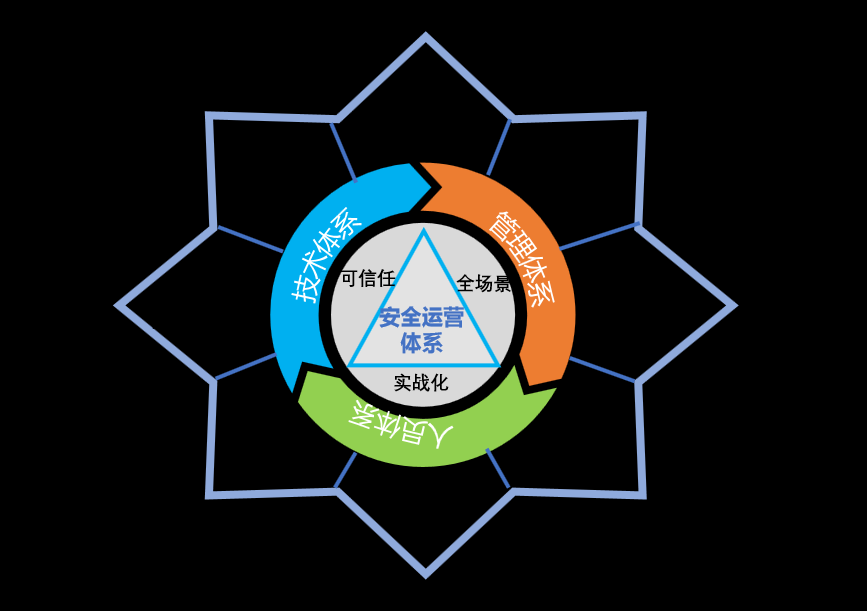

信息系统的生命周期层面和安全保障要素层面不是相互孤立的,而是相互关联、密不可分的。

在信息系统生命周期模型中,将信息系统的整个生命周期抽象成计划组织、开发采购、实施交付、运行维护和废弃5个阶段,加上在运行维护阶段的变更产生的反馈,形成信息系统生命周期完整的闭环结构。在信息系统生命周期中的任何时间点上,都需要综合信息系统安全保障的技术、管理、工程和人员保障要素。从信息系统建设开始,就应该综合考虑系统的安全保障要求,确保信息系统建设和信息系统安全保障建设同步规划、同步实施。也就是我们平时讲的信息系统和安全保障要“三同步”–同步规划、同步建设、同步使用。

- 同步规划

关键信息基础设施运营者应:

a)同步分析安全需求,即在关键信息基础设施建设或改建之初,从本组织的职能或业务的角度分析对关键信息基础设施实施网络安全的需求,形成安全需求说明书。

b)同步定义安全要求,即基于网络安全需求说明书,定义关键信息基础设施的网络安全要求,形成网络安全功能和性能说明书。

c)确保安全需求说明书得到网络安全责任部门签字认可。

- 同步建设

关键信息基础设施运营者应:

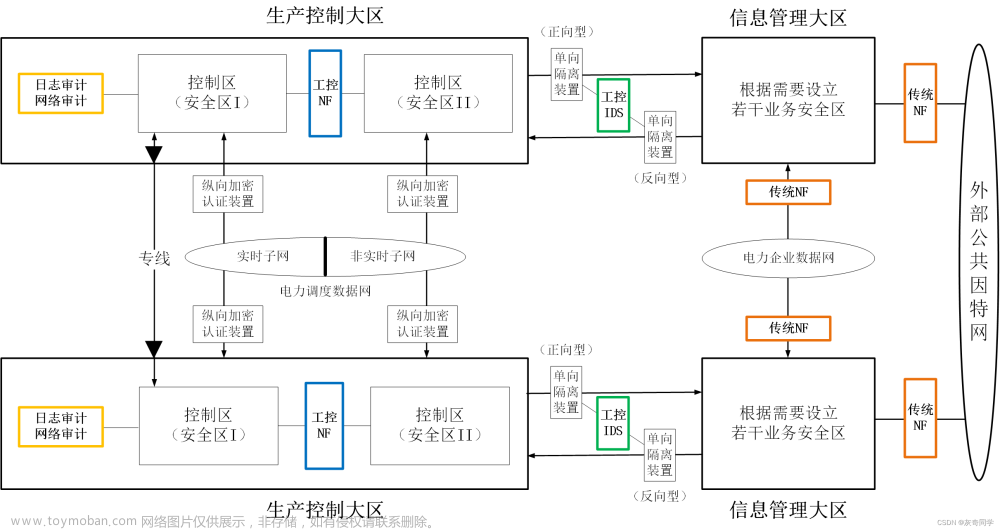

a)同步设计安全体系结构,即基于已经定义的关键信息基础设施的网络安全要求,设计网络安全体系结构,明确系统内的各类信息安全组件,说明各组件提供的信息安全服务及可能的实现机制。

b)同步开展详细的安全设计,即根据安全保护等级选择基本安全措施,细化安全机制在关键信息基础设施中的具体实现。

c)在建设或改建过程中,按照GB/T 22239工程实施相应等级的要求,同步建设符合其等级要求的网络安全设施,包括自行软件开发。

d)建设完成后,组织对关键信息基础设施进行验收并将网络安全作为验收的重要内容。文章来源:https://www.toymoban.com/news/detail-433911.html

- 同步使用

关键信息基础设施运营者应:

a)同步运行安全设施,确保安全设施保持启用状态。

b)按照GB/T 22239安全运维管理相应等级的要求进行安全运维。

c)关键信息基础设施及其运行环境发生明显变化时,评估其风险,及时升级安全设施并实施变更管理。

d)对安全设施同步实施配置管理,包括制定配置管理计划,制定、记录、维护基线配置,保留基线配置的历史版本,便于必要时恢复历史配置。文章来源地址https://www.toymoban.com/news/detail-433911.html

到了这里,关于网络安全保障之“三同步”的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!