暴力破解

暴力破解也可称为穷举法、枚举法,是一种针对于密码的破译方法,将密码进行逐个推算直到找出真正的密码为止。设置长而复杂的密码、在不同的地方使用不同的密码、避免使用个人信息作为密码、定期修改密码等是防御暴力破解的有效方法。但从理论上来说,只要字典足够庞大,枚举总是能够成功的,也就是说任何密码都能被破解,只是时间的问题

暴力破解我的印象就是用暴力手段拿到密码(当然不是去到管理员面前去武力逼迫他交出密码),就是一遍一遍去尝试密码直到密码正确。

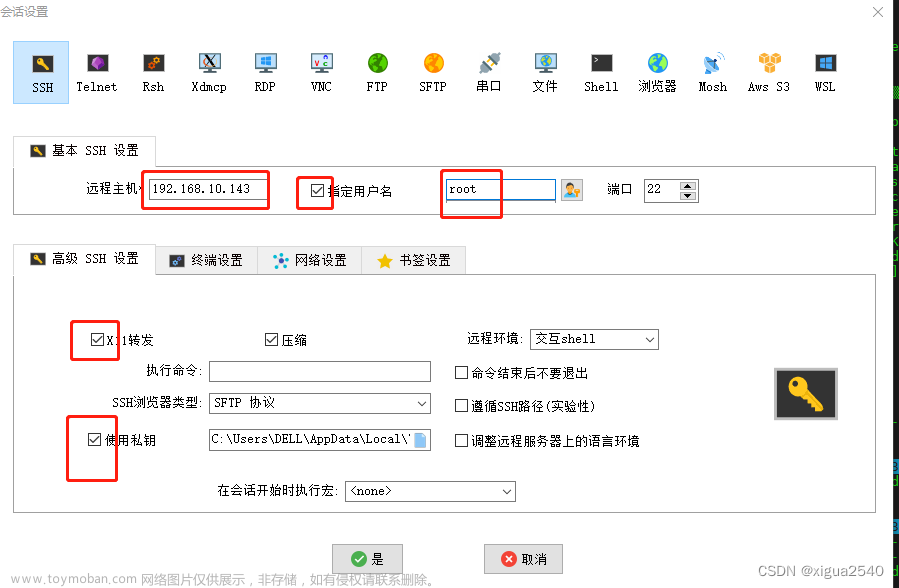

需要用到burp suite

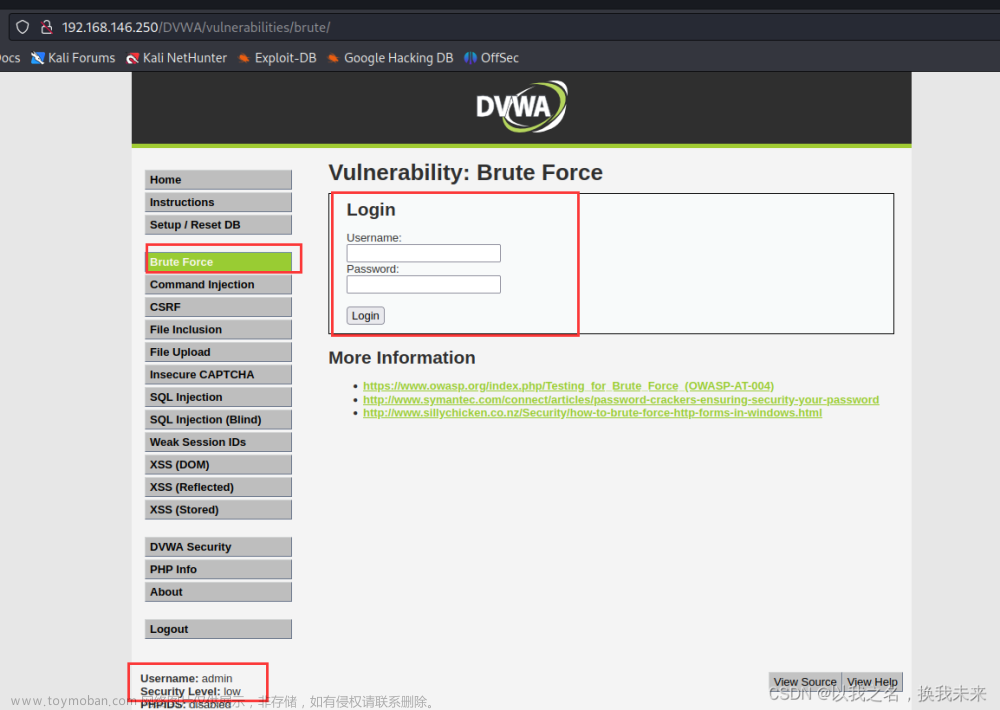

Low级别

撒也不说上来就用burp suite 抓包。

将数据包发送到inturder

在位置哪里选择sniper攻击类型

选完攻击类型首先需要清除$,然后对需要暴力破解的地方添加$,因为我们要爆破密码所以对密码所在位置添加$。

到载荷这里根据自己的情况选择。我这选择使用字典进行爆破

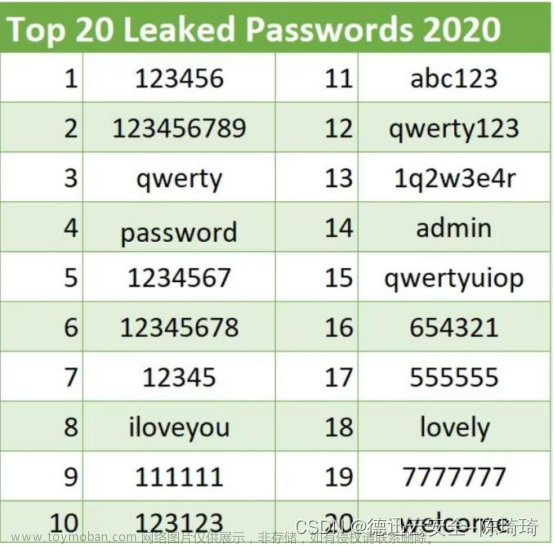

我的字典都是一些常用的弱口令,大家也可以根据自己收集到的信息进行使用工具生成字典,使用这个字典进行爆破,这样有助于密码的爆破,缩短爆破时间。

在选项这里可以选择自己需要的项目,不选择默认也行。我在这里选择了Grep-match进行标记,能更清晰的更快速的找到爆破出来的密码。步骤:先清屏,再把在dvwa页面输错密码返回的提示添加进去。如果没有返回提示,也可以根据返回的数据包添加独特的代码也可以达到相同的结果。

完成以上设置后点击攻击,就会得到爆破出来的密码。没有打勾的便是密码,一目了然。没有设置标记的也不用慌,可以根据返回的数据包长度进行判断,一般鹤立鸡群的就是爆破出来的密码,就像本次爆破中正确的密码长度为4635,而错误的密码长度都为4585。

到靶场验证密码

成功登录

Medium

界面一致,和low级别一样步骤尝试一下就是需要的时间长了一些,呀,成功爆破出密码

成功登录

所以medium到底升级了什么?查看一下源码

原来是添加了注入防护和在密码错误的时候sleep(2)所以才会需要更长的时间sleep其实对爆破产生结果来说没有什么影响,就像龟兔赛跑,不停向前很快就能完成任务,要是你一直走走停停最后还是走到了终点,但花费的时间可不是一星半点,等你爆破出密码说不定人家早就改了。

High

表面上没有什么区别,一抓包发现不对劲,怎么多了个user_token(保护用户的用户名及密码多次提交,以防密码泄露)

老样子,先抓包

先发送到重发器重新发一下数据包

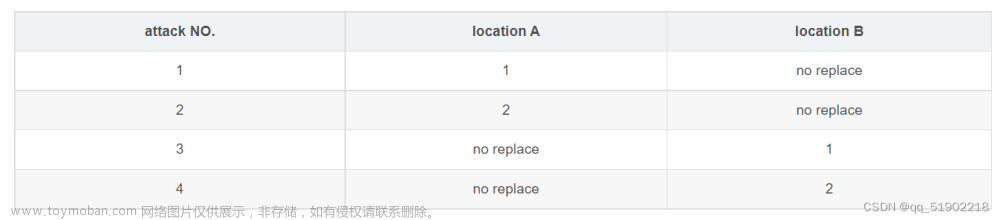

再在重发器中发给intruder,选择Pitchfork,把password和user_token用$圈起来

然后设置载荷,第一个就是password设置选择像以前一样。

在选项里先找到Grep_Extract,选择添加,然后找到value值并框选起来,最后点击OK。

最后记得划到最地选择总是(很重要不要忘了)

回到载荷设置2,也就是user_token,选择递归

开始攻击

Imporissble

这个难度是最高的难度存在就是要让我们了解暴力破解应该怎么防御,查看源代码发现其中的GET提交方式改为POST提交方式,也增加了token校验机制,限制的登录的次数,在登录失败3次,就会锁定该账号,需要等待15秒,然后才能重新尝试输入密码。

<?php

if( isset( $_POST[ 'Login' ] ) && isset ($_POST['username']) && isset ($_POST['password']) ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// Sanitise username input

$user = $_POST[ 'username' ];

$user = stripslashes( $user );

$user = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $user ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

// Sanitise password input

$pass = $_POST[ 'password' ];

$pass = stripslashes( $pass );

$pass = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass = md5( $pass );

// Default values

$total_failed_login = 3;

$lockout_time = 15;

$account_locked = false;

// Check the database (Check user information)

$data = $db->prepare( 'SELECT failed_login, last_login FROM users WHERE user = (:user) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR );

$data->execute();

$row = $data->fetch();

// Check to see if the user has been locked out.

if( ( $data->rowCount() == 1 ) && ( $row[ 'failed_login' ] >= $total_failed_login ) ) {

// User locked out. Note, using this method would allow for user enumeration!

//echo "<pre><br />This account has been locked due to too many incorrect logins.</pre>";

// Calculate when the user would be allowed to login again

$last_login = strtotime( $row[ 'last_login' ] );

$timeout = $last_login + ($lockout_time * 60);

$timenow = time();

/*

print "The last login was: " . date ("h:i:s", $last_login) . "<br />";

print "The timenow is: " . date ("h:i:s", $timenow) . "<br />";

print "The timeout is: " . date ("h:i:s", $timeout) . "<br />";

*/

// Check to see if enough time has passed, if it hasn't locked the account

if( $timenow < $timeout ) {

$account_locked = true;

// print "The account is locked<br />";

}

}

// Check the database (if username matches the password)

$data = $db->prepare( 'SELECT * FROM users WHERE user = (:user) AND password = (:password) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR);

$data->bindParam( ':password', $pass, PDO::PARAM_STR );

$data->execute();

$row = $data->fetch();

// If its a valid login...

if( ( $data->rowCount() == 1 ) && ( $account_locked == false ) ) {

// Get users details

$avatar = $row[ 'avatar' ];

$failed_login = $row[ 'failed_login' ];

$last_login = $row[ 'last_login' ];

// Login successful

echo "<p>Welcome to the password protected area <em>{$user}</em></p>";

echo "<img src=\"{$avatar}\" />";

// Had the account been locked out since last login?

if( $failed_login >= $total_failed_login ) {

echo "<p><em>Warning</em>: Someone might of been brute forcing your account.</p>";

echo "<p>Number of login attempts: <em>{$failed_login}</em>.<br />Last login attempt was at: <em>${last_login}</em>.</p>";

}

// Reset bad login count

$data = $db->prepare( 'UPDATE users SET failed_login = "0" WHERE user = (:user) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR );

$data->execute();

} else {

// Login failed

sleep( rand( 2, 4 ) );

// Give the user some feedback

echo "<pre><br />Username and/or password incorrect.<br /><br/>Alternative, the account has been locked because of too many failed logins.<br />If this is the case, <em>please try again in {$lockout_time} minutes</em>.</pre>";

// Update bad login count

$data = $db->prepare( 'UPDATE users SET failed_login = (failed_login + 1) WHERE user = (:user) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR );

$data->execute();

}

// Set the last login time

$data = $db->prepare( 'UPDATE users SET last_login = now() WHERE user = (:user) LIMIT 1;' );

$data->bindParam( ':user', $user, PDO::PARAM_STR );

$data->execute();

}

// Generate Anti-CSRF token

generateSessionToken();

?>总而言之:只要密码弄复杂一点,不要整那些弱口令密码,就能让不怀好意的人一辈子都爆破不出你的密码,如果他是个欧皇,就当我没说。

参考于:DVWA靶场通关----(1) Brute Force教程 - 常青园 - 博客园文章来源:https://www.toymoban.com/news/detail-434260.html

本文为学习笔记,仅供学习!!!文章来源地址https://www.toymoban.com/news/detail-434260.html

到了这里,关于Dvwa之暴力破解全级别学习笔记的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!