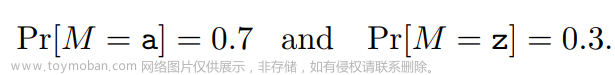

M表示明文空间,K表示密钥空间,C表示所有可能的密文集合

完善保密加密的概念:

简化约定,不再特殊声明 ,除数为0无意义

,除数为0无意义

完全保密加密的等价公式:

证明:

必要性证明略,此证明为条件概率的简单应用

完全不可区分性:

完善保密加密的另一形式:

证明:

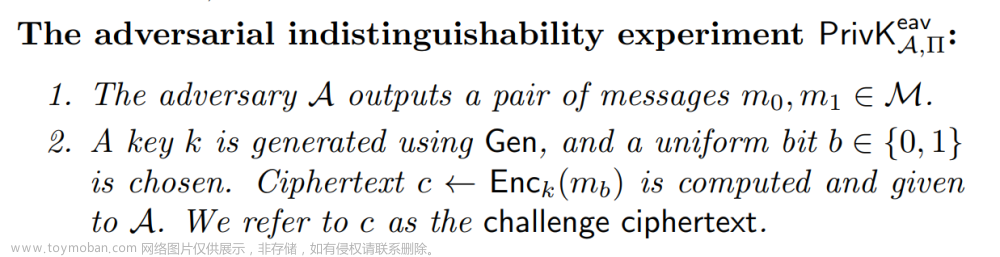

敌手不可区分性:

窃听不可区分实验:

完善保密加密的另一种形式:

总结完善保密加密的四种形式:

1.

2.

3.

4.

一次一密(Vernam加密)

也就是说加密是通过密钥和明文异或得到的,解密是密文和密钥异或得到的,顺便一提,

也就是说加密是通过密钥和明文异或得到的,解密是密文和密钥异或得到的,顺便一提,

0⊕A=A

证明:

解释一下,由于k=m⊕c,所以m⊕K=c的概率就为K=m⊕c,相当于逆运算,而P(K=m⊕c),而这个概率表示密钥为某一个特定值,所以为1/2^l,根据之前的完善保密加密公式即可证明

一次一密的局限性:

简单总结为密钥长度需要和明文长度一致,密钥长度不确定,且密钥只能使用一次

简单提一下, ⊕满足结合律和交换律,所以上图的式子成立

完善保密的局限:完善保密加密方案的密钥空间至少要和明文空间一样大。如果密钥空间由固定长度的密钥组成,明文空间由固定长度的明文组成,则意味着密钥至少要和明文一样长。所以长密钥的问题并不是一次一密专有,而是所有完善保密加密的内在问题(另一个限制是密钥只能使用一次)

定理:若一个方案是完善加密方案,则K的数量应>=M的数量

解释:最初有疑惑为什么显然M(c)<=K的数量,举个例子:明文m0通过k0加密成c,明文m1通过k0也加密成c,这样的结果为K>=M(c),但本书中假设Deck(c)的值为确定的。如果上述例子出现的话,密文c通过密匙k解密会出现多个明文违反了此规定。

由于假设|K|<|M|,结合之前的结论M(c)<=K的数量,有一些明文出现在明文空间却不在密文解密后的明文,违背了之前完善保密加密公式,所以|K|>=|M|

香农定理:

分析证明:

解释:

充分性用一次一密方法证明即可,必要性如果三者的数量相同的话,本书有个前提Deck是确定的,如果没有一个钥匙映射到每个明文m到每个密文c,会出现明文m通过key映射到曾经映射过的值,这就代表此时明文m不能通过K里的所有k,映射到某个密文c。此时 ,违背了完善加密原则,所以必须唯一对应

,违背了完善加密原则,所以必须唯一对应

证明:

必要性证明部分解释:

如果两个相等的话,集合中不应有重复项,前者| |应该<|K|,所以至多有一个,又因为完善保密加密,至少有一个,所以仅有一个

在下图这一步中,因为任意密文c和mi,都确定一个ki,所以在M=mi的概率下C=c的概率等于K=ki的概率

文章来源:https://www.toymoban.com/news/detail-436940.html

文章来源:https://www.toymoban.com/news/detail-436940.html

文章来源地址https://www.toymoban.com/news/detail-436940.html

到了这里,关于Introduction to modern Cryptography 现代密码学原理与协议第二章笔记的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![《现代密码学》学习笔记——第三章 分组密码 [二] AES](https://imgs.yssmx.com/Uploads/2024/02/447027-1.png)