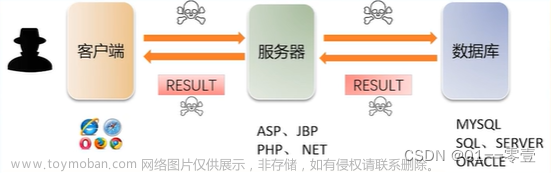

SQL注入攻击是一种利用Web应用程序中存在的安全漏洞,通过在输入框中插入恶意的SQL代码,从而实现对数据库的非法操作。以下是一些常见的SQL注入攻击方法:

-

使用单引号(')进行字符串拼接:在输入框中插入带有单引号的字符串,使得原始SQL语句结构发生变化,从而实现攻击。例如,在用户名输入框中输入:

admin' or '1'='1,这样在后台执行的SQL语句可能变成:SELECT * FROM users WHERE username='admin' or '1'='1',这样就可以绕过用户名和密码验证。 -

使用注释符(--或#)屏蔽后续SQL语句:在输入框中插入注释符,使得后续的SQL语句失效。例如,在密码输入框中输入:

123' or '1'='1'--,这样在后台执行的SQL语句可能变成:SELECT * FROM users WHERE username='admin' AND password='123' or '1'='1'--',这样就可以绕过密码验证。 -

利用UNION操作符进行数据查询:在输入框中插入UNION操作符,使得原始SQL语句与恶意SQL语句合并,从而获取其他表的数据。例如,在输入框中输入:

1' UNION SELECT username, password FROM users WHERE '1'='1,这样在后台执行的SQL语句可能变成:SELECT * FROM products WHERE id='1' UNION SELECT username, password FROM users WHERE '1'='1',这样就可以获取用户表中的用户名和密码。 -

利用错误提示信息获取数据库结构:在输入框中插入恶意SQL语句,触发数据库错误,从错误提示信息中获取数据库表结构和字段信息。例如,在输入框中输入:

1' AND 1=(SELECT COUNT(*) FROM users);,这样在后台执行的SQL语句可能触发错误,从错误提示信息中获取用户表的结构信息。 -

使用时间延迟函数进行盲注攻击:在输入框中插入时间延迟函数,通过观察页面响应时间来判断SQL语句的执行结果。例如,在输入框中输入:

1' AND IF(ASCII(SUBSTRING((SELECT password FROM users LIMIT 1),1,1))=97, SLEEP(5), 0),这样在后台执行的SQL语句可能导致页面延迟响应,从而判断密码的第一个字符的ASCII码是否为97。文章来源:https://www.toymoban.com/news/detail-438659.html

为了防止SQL注入攻击,应采取以下措施:文章来源地址https://www.toymoban.com/news/detail-438659.html

- 对用户输入进行严格的验证和过滤,禁止输入特殊字符和SQL关键字。

- 使用参数化查询或预编译语句,避免直接拼接SQL语句。

- 对数据库账号进行权限控制,限制其对数据表的操作权限。

- 关闭数据库错误提示信息,避免泄露数据库结构信息。

- 定期更新数据库和Web应用程序的安全补丁,修复已知的安全漏洞。

到了这里,关于SQL注入攻击方法的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!