1.先写个我们要调用的函数

#include<iostream>

using namespace std;

void test(int a, int& b)

{

cout << a << b << endl;

b = a + b;

}

void main()

{

int a = 2;

int b=0;

test(a, b);

cout << b << endl;

system("pause");

}

这个我们写了一个很简单的函数,一个main函数和test函数。我们后面要通过动态注入dll调用这个test函数。

我们先运行一下。看看结果

20 2 请按任意键继续. . .

输入这个,看了没有任何问题。

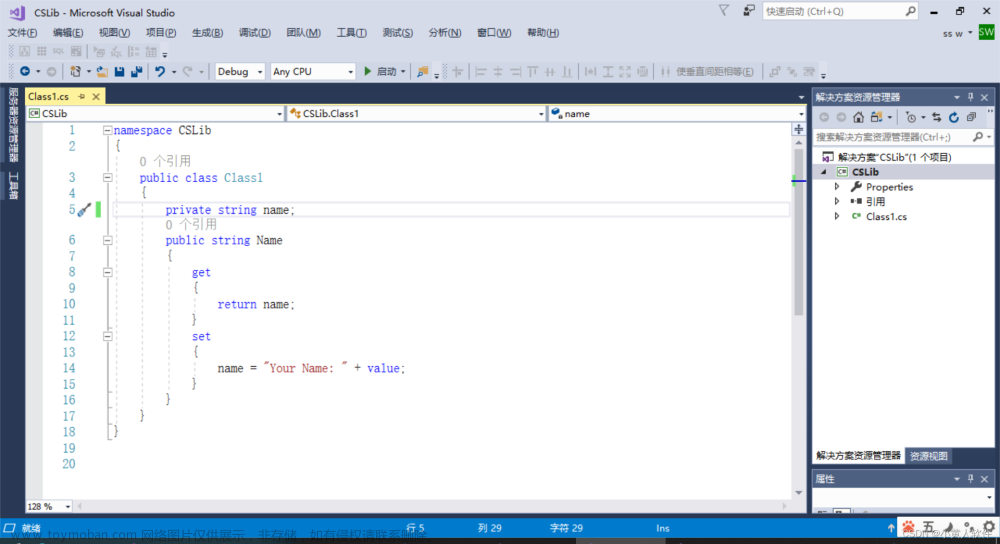

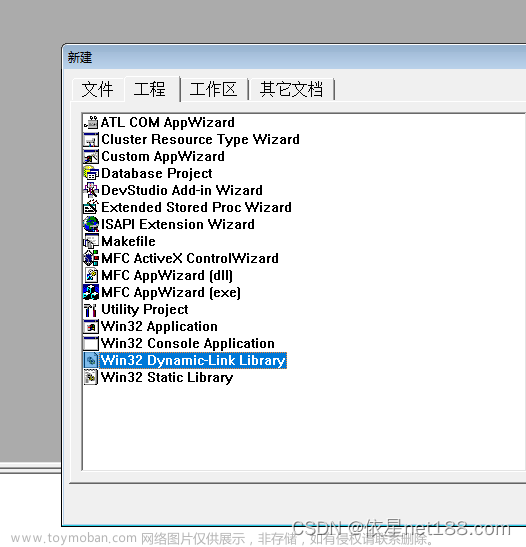

2.写一个简单的dll

switch (ul_reason_for_call)

{

case DLL_PROCESS_ATTACH: {

MessageBox(GetForegroundWindow(), L"测试", L"成功注入", 1);

}

case DLL_THREAD_ATTACH:

case DLL_THREAD_DETACH:

case DLL_PROCESS_DETACH:

break;

}

我们在vs2019创建一个dll文件,在DLL_PROCESS_ATTACH下面加一行语句。

MessageBox(GetForegroundWindow(), L"测试", L"成功注入", 1);

这个是用来测试我们后面注入dll弹出的窗口。

3.写注入程序

#include<windows.h>

#include"tchar.h"

#include<stdio.h>

int get_id(LPCTSTR name) {

HWND hWnd = FindWindow(NULL,name);

if (hWnd == NULL){//如果无法获取句柄则报错

printf("无法获取窗口句柄,请检查进程是否存在!\n");

system("pause");

return -1;

}

DWORD pro_id;

GetWindowThreadProcessId(hWnd, &pro_id);//获取进程ID

if(pro_id == 0){

printf("无法获取进程ID\n");

system("pause");

return 0;

}

printf("进程id: %d\n",pro_id);

//打开进程对象,并获取进程句柄

/*ANDLE hpro = OpenProcess(PROCESS_CREATE_THREAD | PROCESS_VM_OPERATION | PROCESS_VM_WRITE | PROCESS_VM_READ, FALSE, pro_id);

if (hpro == 0){

printf("无法获取进程句柄");

}

printf("进程句柄id: %d\n",hpro); */

return (int)pro_id;

}

BOOL InjectDll(LPCTSTR szDllPath, LPCTSTR name)

{

DWORD dwPID = (DWORD)get_id(name);

HANDLE hProcess = NULL, hThread = NULL;

HMODULE hMod = NULL;

LPVOID pRemoteBuf = NULL;

DWORD dwBufSize = (DWORD)(_tcslen(szDllPath) + 1) * sizeof(TCHAR);

LPTHREAD_START_ROUTINE pThreadProc;

//1.使用dwPID获取目标进程句柄

if (!(hProcess = OpenProcess(PROCESS_ALL_ACCESS, FALSE, dwPID))) {

_tprintf(L"OpenProcess(%d) failed!![%d]\n", dwPID, GetLastError());

return FALSE;

}

//2.在目标进程中分配szDllName大小的内存

pRemoteBuf = VirtualAllocEx(hProcess, NULL, dwBufSize , MEM_COMMIT, PAGE_READWRITE);

//3.将myhack.dll路径写入分配的内存。

WriteProcessMemory(hProcess, pRemoteBuf, (LPVOID)szDllPath, dwBufSize, NULL);

//4.获取LoadLibrary()API的地址

hMod = GetModuleHandle(L"kernel32.dll");

pThreadProc = (LPTHREAD_START_ROUTINE)GetProcAddress(hMod, "LoadLibraryW");

//5.在notepad中运行线程.

hThread = CreateRemoteThread(hProcess, NULL, 0, pThreadProc, pRemoteBuf, 0, NULL);

WaitForSingleObject(hThread, INFINITE);

//CloseHandle(hThread);

//CloseHandle(hProcess);

return TRUE;

}

int _tmain(int argc, TCHAR *argv[])

{

//injectdll

if (InjectDll(argv[1],argv[2]))

_tprintf(L"InjectDll(\"%s\") sucess!!!\n", argv[2]);

//MessageBox(NULL, TEXT("1"), TEXT("warn"), 0);

else

_tprintf(L"InjectDll(\"%s\") failed!!!\n", argv[2]);

//MessageBox(NULL, TEXT("2"), TEXT("warn"), 0);

}

这个程序的话,我是直接从网上拿的,拿过来改了一点,打包成exe,通过命令行进行调用。

4.测试注入

注入.exe 注入dll.dll test.exe

在命令行里面就这样进行调用。这个test.exe就是你程序的名字,你可以用vs2019的spy+=进行查看,就是你的程序标题

调用成功的话,会自动弹出这个。

5.完善dll程序

我们的目标是在dll调用到test.exe的test函数,这个dll还没有达到我们的目标,我们还需要继续完善。

我们想调用test函数,就必须知道这个函数在内存的地址,但是每次重启电脑,地址都是变化的。我们需要找到基址。这里我们改一下dll,让他输出程序的基址

switch (ul_reason_for_call)

{

case DLL_PROCESS_ATTACH: {

MessageBox(GetForegroundWindow(), L"测试", L"成功注入", 1);

HMODULE hModule = GetModuleHandle(NULL);

WCHAR wszhModule[MAX_PATH] = {0};

swprintf_s(wszhModule, L"DLL里调用GetModuleHandle(NULL)获取到的地址为:0x%x", \

(DWORD)hModule);

MessageBoxW(0, wszhModule, L"提示", 0);

}

case DLL_THREAD_ATTACH:

case DLL_THREAD_DETACH:

case DLL_PROCESS_DETACH:

break;

}

我们重新生成,再次注入试试。

记住这个地址,后面我们需要这个地址。

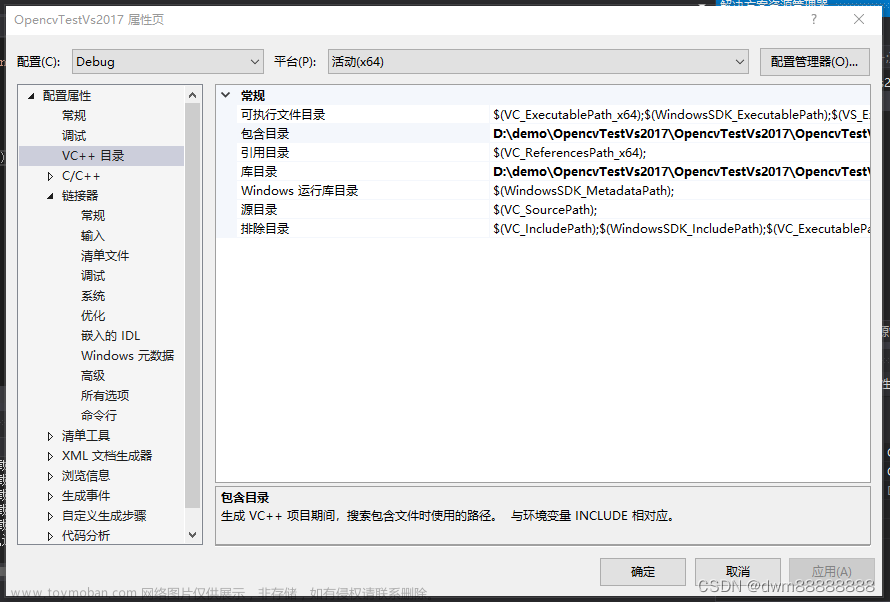

我们打开x64dbg来进行调试。我们把生成的test.exe进行调试。这个自己写的代码找起来还是比较容易的

007919CF | C745 F4 02000000 | mov dword ptr ss:[ebp-C],2 |将2推入栈中 007919D6 | C745 E8 00000000 | mov dword ptr ss:[ebp-18],0 |将0推到栈中 007919DD | 8D45 E8 | lea eax,dword ptr ss:[ebp-18] |将0的地址放到eax里面 007919E0 | 50 | push eax |将eax推入栈中 007919E1 | 8B4D F4 | mov ecx,dword ptr ss:[ebp-C] |将2给ecx 007919E4 | 51 | push ecx |将ecx推入栈中 007919E5 | E8 F2F6FFFF | call test.7910DC |这个就是test的call 007919EA | 83C4 08 | add esp,8 |还原堆栈

我们可以找到这个代码,我们找到call的地址7910dc。和之前的0x780000相减得到偏移0x110DC。有了这个偏移,我们后面就可以直接调用这个call了。

接下来,我们写一个函数

void zhu(DWORD baseaddr) {

DWORD dwCallAddr = baseaddr + (DWORD)0x110DC;

printf("%x\n", (int)dwCallAddr);

int a = 2;

int& r = a;

__asm {

push r

push a

call dwCallAddr

add esp,8

}

printf("%d", r);

}

这个函数很简单,里面内嵌的汇编代码,用来调用test的call,首先我们申明一个a=2,和一个引用类型r。先push r,在push a。这个可以和上面拿到的汇编进行对比,这个是按照c语言的调用约定来的,这个push的顺序是不能变的哈,后面直接调用call。后面用add esp,8来还原堆栈。不然会报错。接下来就将zhu函数放到DLL_PROCESS_ATTACH下面进行调用

6.进行测试

将dll和注入exe,以及测试程序都放到同一个文件夹,dll和测试程序一定要同一个文件夹哦,然后打开cmd,输入命令。开始测试。不出意外的话,应该会弹出两个窗口,一个是注入成功窗口,一个是输出基址的窗口。接着输出结果也会变文章来源:https://www.toymoban.com/news/detail-438662.html

20 2 请按任意键继续. . . 7910dc 22 4

会变成这样,可以看到我们顺利调用了这个test的test函数文章来源地址https://www.toymoban.com/news/detail-438662.html

到了这里,关于c++注入dll调用call的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!