DVWA是一款面世时间较长的Web渗透靶场,向网络安全专业人员提供合法的专业技能和应用测试环境,其特点是提供了包含Low、Medium、High、Impossible四个等级的渗透防护,防护等级越高,渗透难度越大,平时常用于我们进行XSS、CSRF漏洞的练习等,今天为小伙伴们带来DVWA的安装与配置方法:

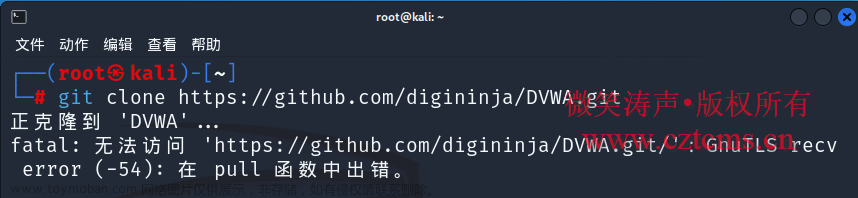

①与pikachu、sqlilabs靶场安装的方法相同,dvwa的搭建也可以使用phpstudy来完成,除此之外我们还需要提前下载好dvwa的安装文件,解压后得到一个名为dvwa-master的文件夹;

pikachu、sqlilabs的安装和配置,可以参考我之前写的两篇博客:

pikachu靶场搭建教程(以物理主机访问虚拟机为例)_Victor1889的博客-CSDN博客

Sqli-labs环境搭建教程(sql注入)_sqlilabs环境搭建_Victor1889的博客-CSDN博客

②将解压好的dvwa-master文件夹放到php的WWW路径下,并在phpstudy面板中完成网站的创建,如图:

③这时,我们使用物理主机访问http://192.168.1.163/dvwa-master/(注:192.168.1.163是我自己搭的虚拟机ip地址,大家注意在安装时替换成自己的虚拟机地址),如图,进入dvwa的登录界面:

④dvwa的初始用户名为admin,密码为password,输入之后我们打开如下界面,显示配置还存在一些问题,并非所有功能都开启了:

针对第一个红框中的选项未开启问题,我们需要找到php.ini配置文件,在源代码中找到allow_url_include,把off修改为on,php.ini配置文件的路径为C:\phpstudy\phpstudy_pro\Extensions\php\php7.3.4nts(注意这里的文件路径要与创建网站时选用的php版本相对应),修改如图:

针对第二个红框中的缺少key问题,我们需要打开dvwa-master安装文件的根目录,找到C:\phpstudy\phpstudy_pro\WWW\DVWA-master\config路径下的config.inc.php配置文件,打开之后将key补充完整(注:这里的key为平台上的其他大佬上传分享,非常感谢!)

$_DVWA[ 'recaptcha_public_key' ] = '6LdJJlUUAAAAAH1Q6cTpZRQ2Ah8VpyzhnffD0mBb';

$_DVWA[ 'recaptcha_private_key' ] = '6LdJJlUUAAAAAM2a3HrgzLczqdYp4g05EqDs-W4K';

修改如图:

注意,与pikachu、sqlilabs的配置相同,要将配置文件中的数据库名称、用户名、密码与phpstudy中的数据库信息保持一致,详细方法可参考我之前写的两篇博客;

⑤之后,我们将靶场Reset一下,配置就完成了,如图:

记得在测试漏洞之前先选好渗透防护的等级~文章来源:https://www.toymoban.com/news/detail-440431.html

祝小伙伴们使用愉快 :)文章来源地址https://www.toymoban.com/news/detail-440431.html

到了这里,关于DVWA靶场虚拟机搭建教程的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!