帝国cms源码开发的时候很多时候要用到$_GET过来的参数,在处理的时候如果不严谨容易被发现利用,给系统整体安全带来影响。

帝国cms系统本身有自带了过滤函数RepPIntvar,传递过来的字段加上过滤可以给安全加分。

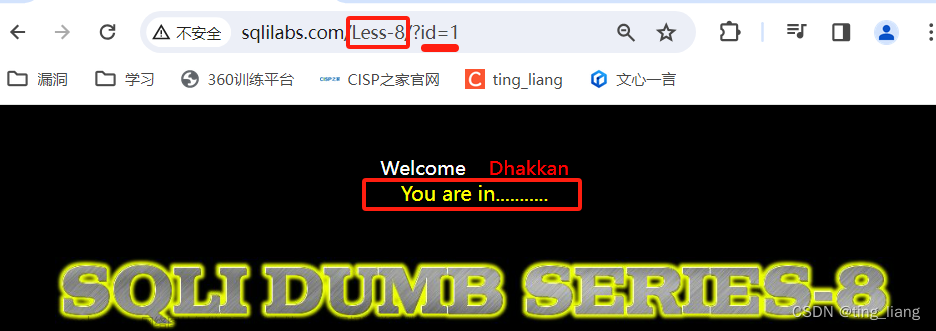

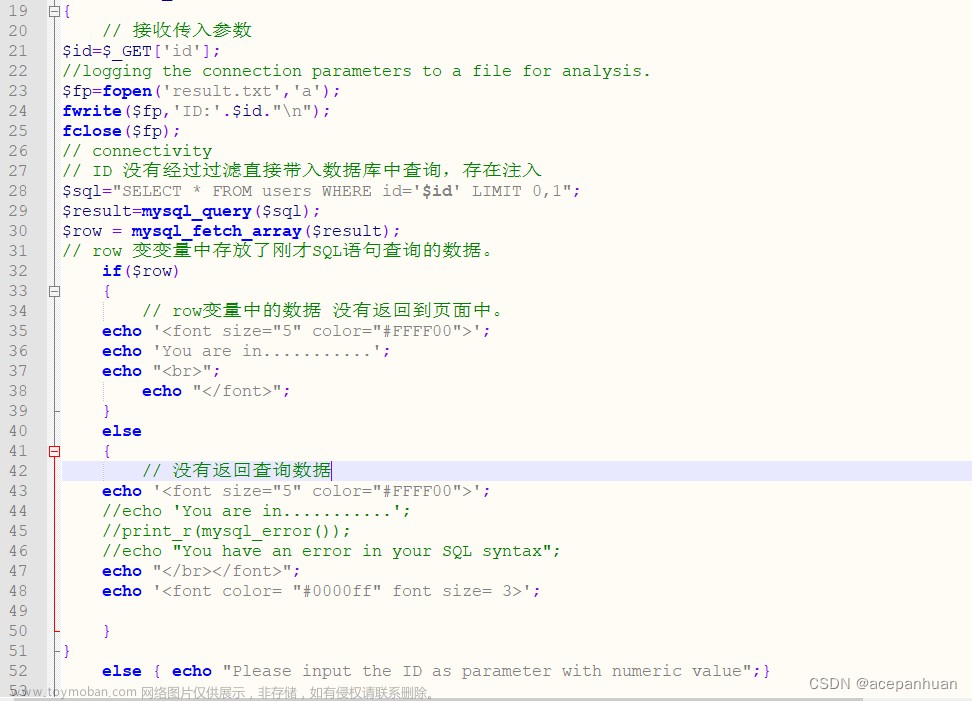

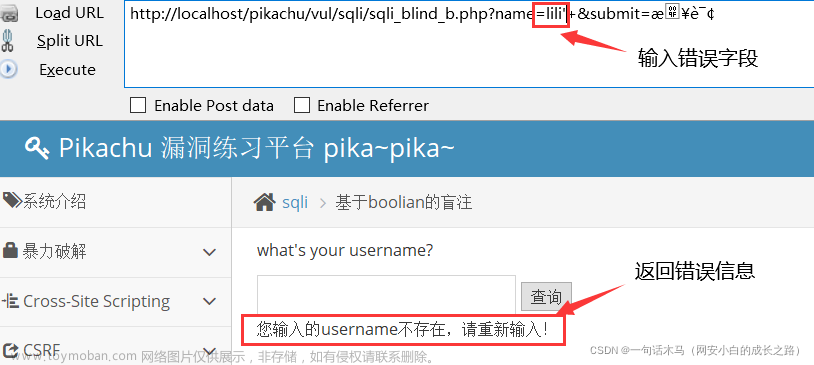

错误的写法:$title = $_GET['id'] ; 未经过滤存在SQL注入漏洞风险

正确的写法:$title = RepPIntvar($_GET['id']); 对传过来的字段进行过滤。

这样在一些安全检测上会加分,不会存在检查SQL注入漏洞。

帝国CMSRepPIntvar()文章来源:https://www.toymoban.com/news/detail-442091.html

function RepPIntvar($val){

$val=intval($val);

if($val

函数 RepPIntvar()

功能 将变量值转为正值得整形。

位置 e/class/connect.php

版本 7.0文章来源地址https://www.toymoban.com/news/detail-442091.html

到了这里,关于帝国cms高危SQL注入漏洞(盲注)系统自带RepPIntvar过滤函数使用方法的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[春秋云镜wp]CVE-2022-28060 CVE-2022-26201 Victor CMS v1.0存在sql注入漏洞复现拿flag](https://imgs.yssmx.com/Uploads/2024/02/516723-1.png)