本教程属于练习,请勿做违法犯罪行为。

什么是Aircrack-ng

Aircrack-ng是一款用于破解无线802.11WEP及WPA-PSK加密的工具,该工具在2005年11月之前名字是Aircrack,在其2.41版本之后才改名为Aircrack-ng。

Aircrack-ng主要使用了两种攻击方式进行wap破解:一种是FMS攻击,该攻击方式是以发现该WEP漏洞的研究人员名字(Scott Fluhrer、Itsik Mantin及Adi Shamir)所命名;另一种是KoreK攻击,经统计,该攻击方式的攻击效率要远高于FMS攻击。当然,最新的版本又集成了更多种类型的攻击方式。对于无线黑客而言,Aircrack-ng是一款必不可缺的无线攻击工具,可以说很大一部分无线攻击都依赖于它来完成;而对于无线安全人员而言,Aircrack-ng也是一款必备的无线安全检测工具,它可以帮助管理员进行无线网络密码的脆弱性检查及了解无线网络信号的分布情况,非常适合对企业进行无线安全审计时使用。

◆使用Aircrack-ng破解WEP加密无线网络

首先讲述破解采用WEP加密内容,启用此类型加密的无线网络往往已被列出严重不安全的网络环境之一。而Aircrack-ng正是破解此类加密的强力武器中的首选,关于使用Aircrack-ng套装破解WEP加密的具体步骤如下。

步骤1:载入无线网卡。

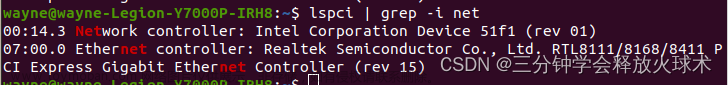

其实很多新人们老是在开始载入网卡的时候出现一些疑惑,所以我们就把这个基本的操作仔细看看。首先查看当前已经载入的网卡有哪些,输入命令如下:

确保已经正确插入USB或者PCMCIA型无线网卡

ifconfig

步骤2:激活无线网卡至monitor即监听模式。

对于很多小黑来说,应该都用过各式各样的嗅探工具来抓取密码之类的数据报文。那么,大家也都知道,用于嗅探的网卡是一定要处于monitor监听模式地。对于无线网络的嗅探也是一样。

在Linux下,我们使用Aircrack-ng套装里的airmon-ng工具来实现,具体命令如下:

图片中的 sudo 是用root权限执行

airmon-ng start wlan0

输入步骤3:探测无线网络,抓取无线数据包。

在激活无线网卡后,我们就可以开启无线数据包抓包工具了,这里我们使用Aircrack-ng套装里的airmon-ng工具来实现,具体命令如下:

使用ifconfig查看激活的网卡的名称

不过在正式抓包之前,一般都是先进行预来探测,来获取当前无线网络概况,包括AP的SSID、MAC地址、工作频道、无线客户端MAC及数量等。只需打开一个Shell,输入具体命令如下:

airodump-ng wlan0mon

当前网络情况

图9

既然我们看到了本次测试要攻击的目标,就是那个SSID名为TP-LINK的无线路由器,接下来输入命令如下:

注意按照这样格式来写

airodump-ng wlan0mon -c 5 --bssid 18:F0:E4:0D:3A:F4 -w file9.cap

#指定信道、AP—MAC 、保存数据包

参数解释:

–ivs 这里的设置是通过设置过滤,不再将所有无线数据保存,而只是保存可用于破解的IVS数据报文,这样可以有效地缩减保存的数据包大小;

-c 这里我们设置目标AP的工作频道,通过刚才的观察,我们要进行攻击测试的无线路由器工作频道为6;

–bssid 信道的mac地址

-w 后跟要保存的文件名,这里w就是“write写”的意思,所以输入自己希望保持的文件名,如下图10所示我这里就写为longas。那么,小黑们一定要注意的是:这里我们虽然设置保存的文件名是longas,但是生成的文件却不是longase.ivs,而是longas-01.ivs。

这个页面就要正在抓取握手包了

这里为了获得破解所需的 WPA2 握手验证的整个完整数据包,我们将会发送一种称之为 “Deauth” 的数据包来将已经连接至无线路由器的合法无线客户端强制断开,此时,客户端就会自动重新连接无线路由器,我们也就有机会捕获到包含 WPA2 握手验证的完整数据包了。

由于必须要断开在练上才会产生握手包

STATION 就是我们手机上的客户端mac地址 我们有必要让他断开

如下代码有问题,网上的教程都试了,也都执行不了,我还是拿了另外一个设备,才拿到握手包.

aireplay-ng -0 0 -a 44:4B:7E:8A:45:FD -c A6:85:62:CD:84:A3 wlan0mon

//这样的格式

-0 采用 deauth 攻击模式,后面跟上攻击次数,这里我设置为 1,大家可以根据实际情况设置为 10 不等

-a 后跟路由器的 mac 地址

-c 后跟客户端的 mac 地址

aireplay-ng -3 -b AP的mac -h 客户端的mac mon0

出现handshake就是破解成功

下面开始用你们自己的字典 和握手包进行匹配。

aircrack-ng -w /root/wifi.txt /root/test-01.cap(要使用绝对路径)

wifi.txt是爆破字典,test-01.ivs是抓的包的文件

完美得到密码!文章来源:https://www.toymoban.com/news/detail-442539.html

总结

上述踢掉掉别人的代码不可以运行。

我是自己用另外的设备连接上后立马获得握手包了文章来源地址https://www.toymoban.com/news/detail-442539.html

到了这里,关于Aircrack 破解无线网密码 (跑字典法)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!