一、ACL工作原理

ACL(Access Control List)是一种网络安全技术,用于控制网络通信和访问权限。它使用规则列表以限制哪些计算机或网络服务可以与另一个计算机或网络服务进行通信,从而为网络提供了一个基本安全机制。

- 下面是一组有关TCP的会话,很好地体现了ACL的面对外来请求访问的严谨性

包过滤

ACL还有一个很重要的特性就是包过滤,它可以在网络中可以用于包过滤,可以实现对进入和离开网络的IP数据包进行过滤和控制

ACL包过滤原理:

- 当一个网络接口收到一个IP数据包时,设备会检查它的源地址、目的地址、协议类型,以及端口等信息;

- 设备会将这些信息与已经配置好的ACL规则(由管理员事先定义)进行比较匹配;

- 如果数据包匹配上了ACL规则,则设备执行相应的操作,如允许包通过或者拒绝包进出设备;

- 如果数据包没有匹配到任何ACL规则,则根据默认策略(例如允许所有数据包通过或者拒绝所有数据包进出设备)决定是否允许包通过。

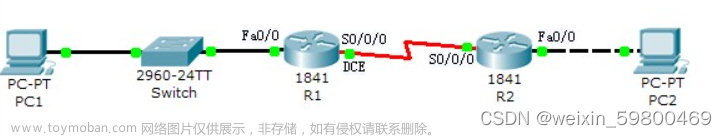

下面是一个有关ACL包过滤的实例,ACL面对不同网络的连接,会去查看其是否为80端口,依次来作出permit还是deny

二、ACL分类初步介绍

- 标准 ACL

-

扩展 ACL

当然,对于ACL来说是不可以乱放的,下面是ACL放置原则

三、标准ACL

了解了ACL的基本概念后,我们来学习一下标准ACL该如何配置

1、标准ACL的决策过程

2、标通配符掩码关键字

然后我们通过两个示例来看看ACL的通配符掩码

- 下面这个ACL配置就只允许主机号为

192.168.10.10通过

- 下面这个ACL呢就允许所有网段通过

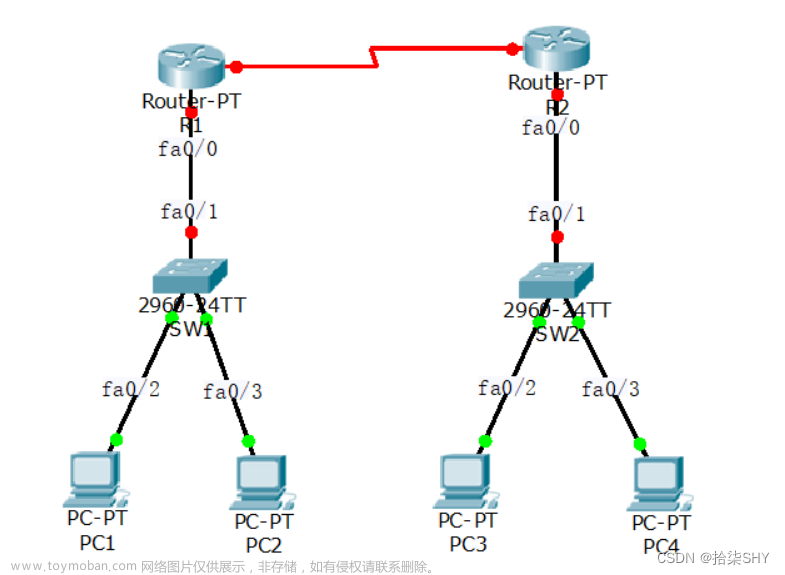

3、标准ACL网络拓扑

4、标准ACL演示

基本语法:

Router(config)# access-list access-list-number {deny|permit} source [source-wildcard ]

- 然后我在路由器R1的地方打了一个标准ACL

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#acc

Router(config)#access-list 10 permit 192.168.10.0 0.0.0.255

Router(config)#ex

Router#

%SYS-5-CONFIG_I: Configured from console by consol

- 接着使用

show access-lists就可以看到我们打ACL的情况

Router#show acc

Router#show access-lists

Standard IP access list 10

10 permit 192.168.10.0 0.0.0.255

Router#

当然,打了ACL后也是可以取消的,那就是使用

no access-list

- 看到我将这个ACL取消后,再去show的话就什么都没有了

Router(config)#no access-list 10

Router(config)#ex

Router#

%SYS-5-CONFIG_I: Configured from console by console

Router#show ac

Router#show access-lists

Router#

看了上面的这些后可能还是比较懵,我再来举几个标准ACL的示例

- 访问控制列表2拒绝IP为

192.168.10.10的主机进行访问

access-list 2 deny host 192.168.10.10

- 访问控制列表2允许

192.168.10.0的网段进行访问

access-list 2 permit 192.168.10.0 0.0.0.255

- 访问控制列表2允拒绝

192.168.0.0的网段进行访问

access-list 2 deny 192.168.0.0 0.0.255.255

- 访问控制列表2允许

192.0.0.0的网段进行访问

access-list 2 permit 192.0.0.0 0.255.255.255

5、实战讲解

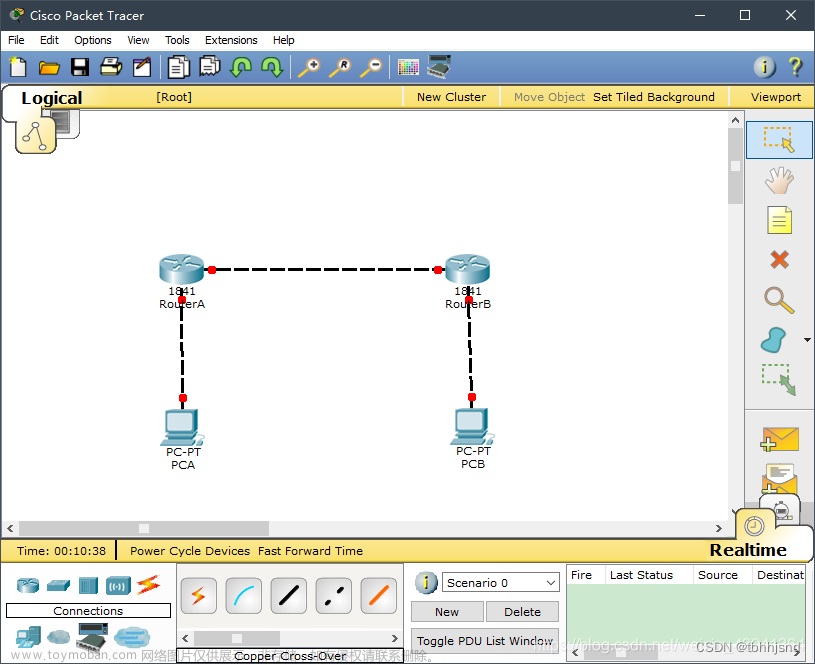

一、配置扩展ACL

- 在配置模式下,使用命令

access-list [编号] [permit/deny] [协议] [源IP地址] [通配符] [目的IP地址] [通配符] [操作符] [端口号]来创建扩展ACL。其中,编号范围为100-199和2000-2699,协议可以是ip、tcp、udp等 - 若想禁止IP地址为192.168.1.1的主机访问网页,则可以使用以下命令

access-list 101 deny tcp 192.168.1.1 0.0.0.0 any eq 80

二、应用ACL

- 接口配置模式下,使用命令ip access-group [ACL编号] [in/out]来应用ACL。其中

-

in表示对进入接口的数据包进行过滤 -

out表示 对从接口发出的数据包进行过滤

-

- 若想在接口GigabitEthernet0/0/1上应用刚才创建的ACL,则可以使用以下命令进入接口配置模式

interface GigabitEthernet 0/0/1

三、验证配置ACL

- 可以使用命令

show access-lists来查看ACL的配置情况,使用命令show ip access-group来查看ACL在接口下的应用情况 - 例如,若想查看刚才创建的ACL的配置情况,则可以使用命令

show access-lists 101;若想查看接口GigabitEthernet0/0/1上应用的ACL情况,则可以使用命令

show ip access-group interface GigabitEthernet 0/0/1

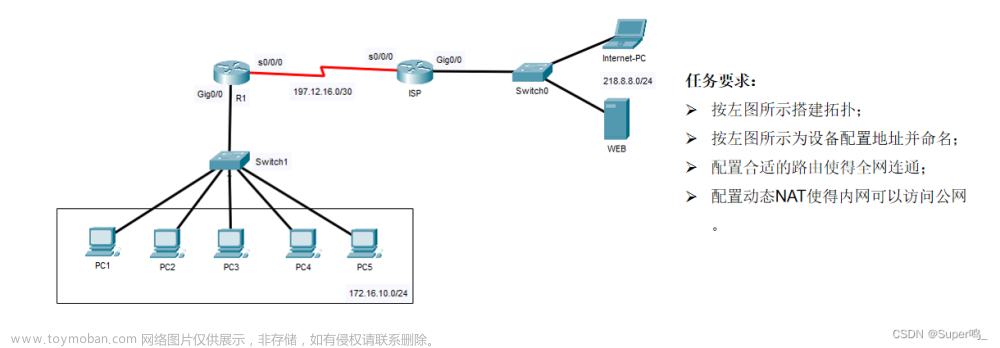

四、配置结果查看

- 首先我们来看看ACL的配置情况,它除了

deny一条【192.168.1.0】的网段外,对其他的网段全部都是开放的

- 通过下图就可以很直观地看出因为我在路由器R1上打了一条ACL,于是

192.168.1.0这个网段中的所有主机都过不来了,但是192.168.2.0中的主机都是可以过来的

- 想要查看结果的话很简单,我们通过ping一下

172.16.1.0网段中的主机PC5即可。可以观察到有一条结果是这下面这样,这表示【不可达】

Destination host unreachable

- PC1ping不通了,那我们换另一个网段中的PC3来试试。可以看到是可以ping通的,说明我们打的ACL访问控制起到了作用,限制了固定网段不可访问

四、扩展ACL

看完了标准 ACL后,我们再来看看的扩展ACL该如何实现

1、基础语法明细

首先来看看扩展ACL的基础语法

- 相信上面的这么一大串语句你一定看懵了,没关系可以对照下面的这个表格来进行学习

2、扩展ACL示例

首先我们要了解一下扩展ACL的过滤条件

① 源地址

② 目的地址

③ 协议

④ 端口号

示例一

-

我来解释一下第一条:访问列表114允许任何端口号为23的

192.168.20.0这个网段中的任何主机通过TCP连接进行访问

示例二

-

也是一样把第一条叙述一下:访问列表114允许

192.168.20.0这个网段中的任何主机通过TCP连接,然后进行Telnet远程登录进行访问

3、扩展ACL网络拓扑

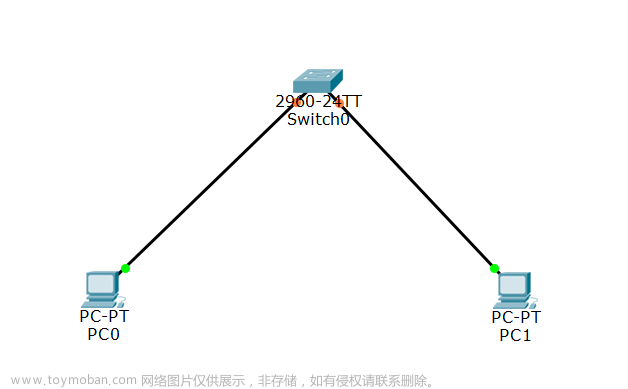

下面是扩展的ACL拓扑,和标准ACL拓扑是一样的

4、实战讲解

- 对于扩展ACL来说,我是在路由器R2中进行设置的,因为它应该尽量靠近过滤源,这样创建的过滤器就不会反过来影响其他接口上的数据流

然后我一一来解析一下这三句话的含义

10 deny icmp host 192.168.1.1 any echo

- 首先第一句是禁止任何来源的 ICMP 回显请求(ping)到达 IP 地址为

192.168.1.1的主机- 【deny】:拒绝访问的策略。也可以是 permit,表示允许访问

- 【icmp】:指定规则针对 ICMP 协议

- 【host 192.168.1.1】:指定规则作用于 IP 地址为 192.168.1.1 的主机

- 【any echo】:指定规则拒绝所有来源的 ICMP Echo 请求(类型值为 8)

- 【(10 match(es))】:指定匹配此规则的次数限制为10次

20 permit ip any any (10 match(es))

- 接下去第二句的意思是:允许所有来源和目标的 IP 通信通过,匹配此规则的次数为10次

- 【permit】:允许访问的策略。也可以是 deny,表示禁止访问。

- 【ip】:指定规则针对 IP 协议

- 【any any】:指定规则作用于所有来源和目标地址,即不限制数据包的源地址、目的地址和端口等信息

30 permit tcp host 192.168.1.1 any eq telnet

- 接下去第三句的意思是:允许来自 IP 地址为192.168.1.1的主机发起的 TCP 协议 Telnet 连接到本防火墙或本防火墙向外连接到其他任何 IP 主机的 Telnet 服务

- 【permit】:表示允许访问

- 【tcp】:指定规则针对 TCP 协议

- 【host 192.168.1.1】:指定源地址为192.168.1.1的主机

- 【any eq telnet】:指定目标端口为 Telnet 端口(23),any代表目标地址可以是任何一个IP地址 或 网络,eq表示匹配TCP报文段的目标端口号与telnet精确相等

配置结果查看

- 可以看到,PC1去ping路由器R2的话是会

unreachable的,就是因为最前面的deny icmp host 192.168.1.1这句话

- 但PC4去ping的话就可以ping通了,原因就是第二句话

permit ip any any,除了192.168.1.1的主机外其他主机都是可以过来的

- 不过呢,因为我们在上面由给路由器R2打了一条Telnet远程终端服务

permit tcp host 192.168.1.1 any eq telnet,此时我们可以在PC1处通过Telnet远程终端服务来进行一个访问,通过下图可以看出虽然PC1【ping】的时候确实是不可达,但上帝👑为其关了一扇门,也会为其开一扇窗 - 通过我们先前的一些设置,此时只需要输入用户访问密码就可以成功连通了!

五、总结与提炼

最后来总结一下本文所学习的内容📖

- 首先我们介绍了ACL是什么,以及它工作的基本原理,初步知道了该如何去打造一个ACL

- 然后我们认识了标准ACL,它可以实现阻绝一个网段的接入,而允许其他网段连入

- 进一步加强,扩展ACL可以实现更强大的功能,不仅是可以是可以实现单个网络的隔绝,还可以控制单台主机的接入,各种字段的各种使得我们对网络的互通达到了精准的控制

以上就是本文要介绍的所有内容,感谢您的阅读🌹文章来源:https://www.toymoban.com/news/detail-444088.html

文章来源地址https://www.toymoban.com/news/detail-444088.html

文章来源地址https://www.toymoban.com/news/detail-444088.html

到了这里,关于思科模拟器 | 访问控制列表ACL实现网段精准隔绝的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[思科模拟器]网络设计-主机访问服务器](https://imgs.yssmx.com/Uploads/2024/02/497146-1.png)