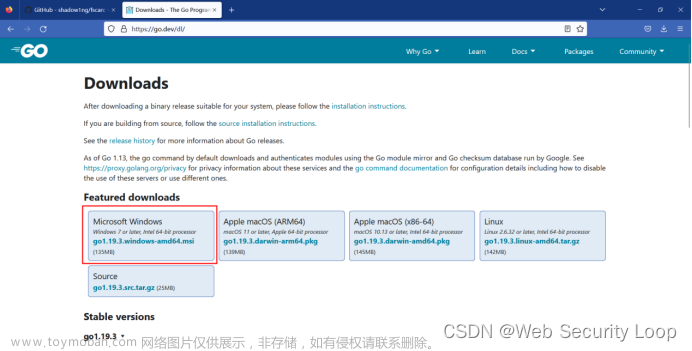

一、安装

AppScan.10.0.0 获取方式百度网盘,亲测有效,里面也有安装教程。

链接:https://pan.baidu.com/s/1d7gUOEhidn1tfVIyHHaC7w

提取码:0903

#解压之后

#开始安装,记住安装的位置

#安装完之后记住,先不要打开HCL AppScan Standard,而是打开j解压第一步得到的文件夹,找到rcl_rational.dll文件,替换掉原先的文件。不知道在哪里的,直接搜这个文件,然后替换掉就行。

二、激活

安装完成之后激活许可证,打开软件,点击帮助-许可证-切换到IBM许可证,

选择解压得到的文件夹AppScanStdCrk中的AppScanStandard.txt作为证书导入进去即可。

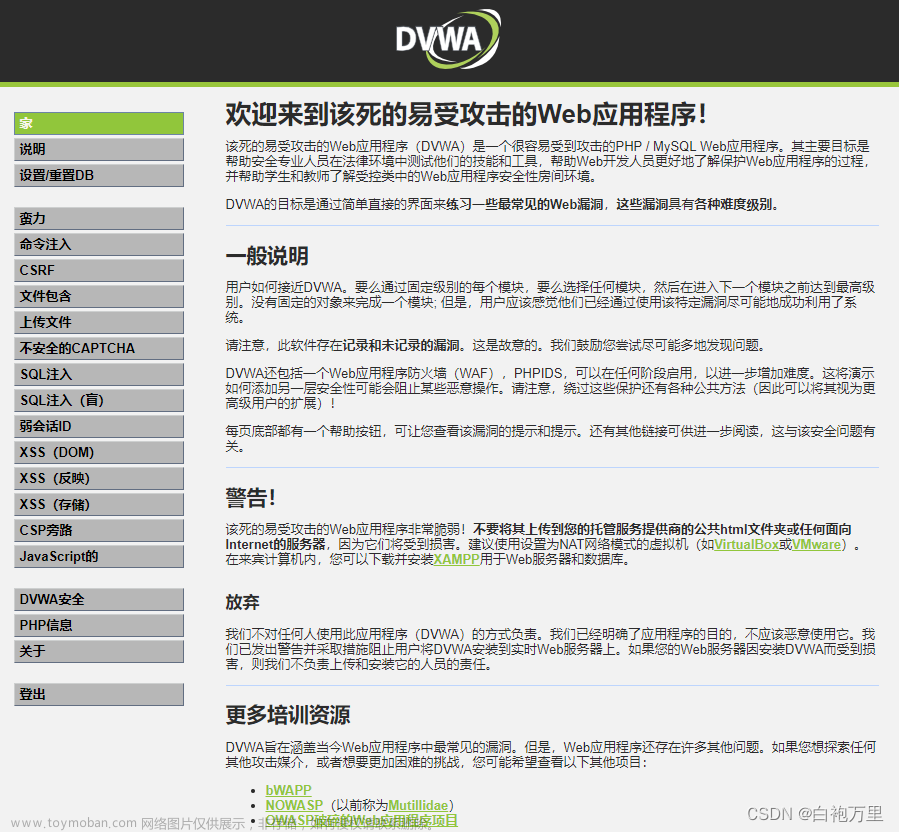

激活完成,就可以对dvwa扫描生成报告了。

三、开始对dvwa扫描

复制要开始扫描地址,粘贴,连接成功,下一步。

文章来源:https://www.toymoban.com/news/detail-444672.html

文章来源:https://www.toymoban.com/news/detail-444672.html

扫描完成,我这里选择安全性。保存报告。

保存,通过浏览器打开,就看到生成报告了文章来源地址https://www.toymoban.com/news/detail-444672.html

Web 应用程序报告

该报告包含有关 web 应用程序的重要安全信息。

安全报告

该报告由 HCL AppScan Standard 创建 10.0.0, 规则: 0

扫描开始时间:

目录

介绍

常规信息

登陆设置

摘要

问题类型

有漏洞的 URL

修订建议

安全风险

原因

WASC 威胁分类

按问题类型分类的问题

“Content-Security-Policy”头缺失或不安全 1 “X-Content-Type-Options”头缺失或不安全 1 “X-XSS-Protection”头缺失或不安全 1 不安全的第三方链接 (target="_blank") 2 查询中接受的主体参数 1 检测到隐藏目录 14 HTML 注释敏感信息泄露 1

2022/5/14 1

介绍

该报告包含由 HCL AppScan Standard 执行的 Web 应用程序安全性扫描的结果。

低严重性问题: 20

参考严重性问题: 1

报告中包含的严重性问题总数: 21

扫描中发现的严重性问题总数: 21

常规信息

扫描文件名称: 1

扫描开始时间:

测试策略: Default

主机 192.168.175.129

端口 80

操作系统: 未知

Web 服务器: Apache

应用程序服务器: PHP

登陆设置

登陆方法: 记录的登录

并发登陆: 已启用

会话中检测: 已启用

会话中模式:

跟踪或会话 ID cookie::

跟踪或会话 ID 参数:

登陆序列:

Type-Options”头缺失或不安全 1 TOC

问题 1 / 1

“X-Content-Type-Options”头缺失或不安全

严重性: 低

CVSS 分数: 5.0

URL:: http://192.168.175.129/dvwa/login.php

实体: login.php (Page)

风险: 可能会收集有关 Web 应用程序的敏感信息,如用户名、密码、机器名和/或敏感文件位置

可能会劝说初级用户提供诸如用户名、密码、信用卡号、社会保险号等敏感信息

原因: Web 应用程序编程或配置不安全

固定值: 将服务器配置为使用值为“nosniff”的“X-Content-Type-Options”头

差异:

推理: AppScan 检测到“X-Content-Type-Options”响应头缺失或具有不安全值,这可能会更大程度地暴露

于偷渡式下载攻击之下

测试请求和响应:

GET /dvwa/login.php HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0; rv:11.0) like Gecko

Referer: http://192.168.175.129/dvwa/login.php

Cookie: security=low; PHPSESSID=jiudru828kdf27vqg4f5rn8nue

Connection: Keep-Alive

Host: 192.168.175.129

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

<html lang="en-GB">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8" />

<title>Login :: Damn Vulnerable Web Application (DVWA) v1.10 *Development*

</title>

<link rel="stylesheet" type="text/css" href="dvwa/css/login.css" />

</head>

<body>

<div id="wrapper">

<div id="header">

<br />

<p><img src="dvwa/images/login_logo.png" /></p>

<br />

</div> <!--<div id="header">-->

<div id="content">

<form action="login.php" method="post">

<fieldset>

<label for="user">Username</label> <input type="text" class="loginInput"

size="20" name="username"><br />

<label for="pass">Password</label> <input type="password"

class="loginInput" AUTOCOMPLETE="off" size="20" name="password"><br />

<br />

<p class="submit"><input type="submit" value="Login" name="Login"></p>

</fieldset>

<input type='hidden' name='user_token' value='55f1592974b2f16fabe0915855f558d8' />

</form>

<br />

<div class="message">CSRF token is incorrect</div>

<br />

<br />

<br />

<br />

<br />

<br />

<br />

<br />

<!-- <img src="dvwa/images/RandomStorm.png" /> -->

</div > <!--<div id="content">-->

<div id="footer">

<p><a href="https://github.com/digininja/DVWA/" target="_blank">Damn Vulnerable Web

Application (DVWA)</a></p>

</div> <!--<div id="footer"> -->

</div> <!--<div id="wrapper"> -->

</body>

</html>

2022/5/14 9

TOC

低 “X-XSS-Protection”头缺失或不安全 1 TOC

问题 1 / 1

“X-XSS-Protection”头缺失或不安全

严重性: 低

CVSS 分数: 5.0

URL:: http://192.168.175.129/dvwa/login.php

实体: login.php (Page)

风险: 可能会收集有关 Web 应用程序的敏感信息,如用户名、密码、机器名和/或敏感文件位置

可能会劝说初级用户提供诸如用户名、密码、信用卡号、社会保险号等敏感信息

原因: Web 应用程序编程或配置不安全

固定值: 将服务器配置为使用值为“1”(已启用)的“X-XSS-Protection”头

差异:

推理: AppScan 检测到 X-XSS-Protection 响应头缺失或具有不安全值,这可能会造成跨站点脚本编制攻

击

测试请求和响应:

GET /dvwa/login.php HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; Trident/7.0; rv:11.0) like Gecko

Referer: http://192.168.175.129/dvwa/login.php

Cookie: security=low; PHPSESSID=jiudru828kdf27vqg4f5rn8nue

Connection: Keep-Alive

Host: 192.168.175.129

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US

到了这里,关于AppScan 的安装+激活以及+漏扫dvwa,生成安全报告的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!