前言

好吧,上次更新博客也不记得是几年前的事情了,来说说消失的这段时间我在干嘛。最近超级无敌忙,每天送餐从早送到晚,同时兼职某团和饿了某,现在正在给一个靓女送杯奶茶,做安服税后5千块钱的工资能干嘛?赶紧和我一起做某团骑手,少走30年弯路。

难得有空,最近复习一下web漏洞知识,听了和我一起从安全厂商跳出来的好工友阿华说vulfocus靶场漏洞贼多,除了偶尔出bug,平时也不会有bug。在好奇心的推动下,我忍不住在kali上用docker安装了它。

提示:以下是本篇文章正文内容,下面案例可供参考

一、在桌面安装vulfocus镜像

命令如下,直接在kali的桌面敲下即可:

docker pull vulfocus/vulfocus:latest

嗯?failed,居然失败了,报错no space left on device。磁盘空间不足……那就只能扩容了。

扩展虚拟机硬盘,必须删除快照才行,等快照一删,就可以扩展了,从原来的20G扩展到30G,等的时间超级久,差不多20分钟吧。扩容完还要自己配置一下磁盘分区,不然还是不行的,实在不会的就重新装一个虚拟机,30G把内存调高一点。

当你不知道自己的硬盘占用情况,可以用命令查看一下:

df -h

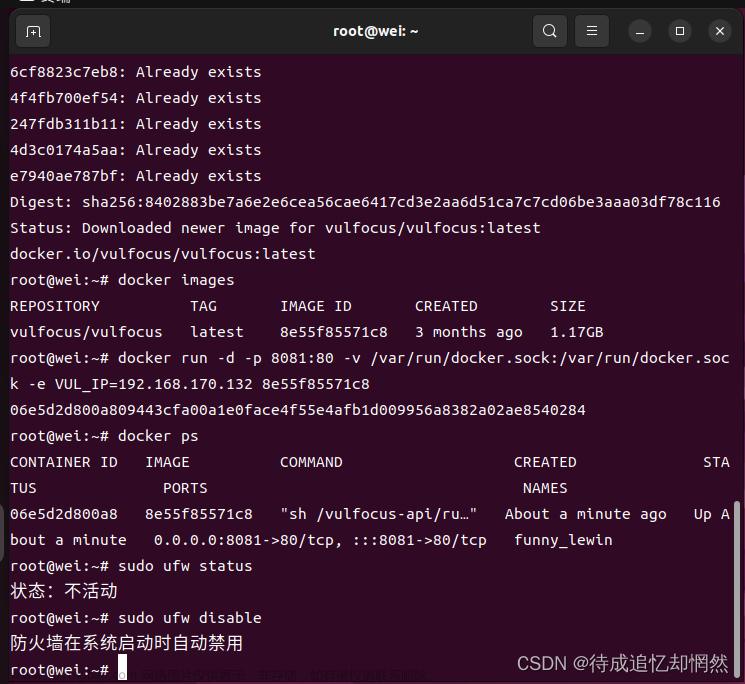

pull完之后,桌面是毫无变化的,因为下的是镜像,查看下载的vulfocus镜像:

docker images

需要记住这里的镜像名或者ID。

二、运行vulfocus

创建vulfocus容器

docker create -p 80:80 -v /var/run/docker.sock:/var/run/docker.sock -e VUL_IP=172.17.0.1 vulfocus/vulfocus

各个参数的简单解释:

-p :前边的端口代表物理机的端口,后边的端口是docker的端口

-v :/var/run/docker.sock:/var/run/docker.sock为docker交互连接。

-e:

VUL_IP=172.17.0.1 为Docker服务器 IP,不能为 127.0.0.1。

vulfocus/vulfocus是上面的仓库镜像名,也可以用镜像ID。

可以用ifconfig命令来确认当前的docker服务器ip:

接着用这个命令来查看当前docker的所有服务,可以看到我们刚刚起的服务:

docker ps -a

运行vulfocus容器:

docker start 49a4360eddc5

状态为up,代表成功启动。

状态为up,代表成功启动。

由本地的80端口映射到docker的80端口

最后访问在主机访问虚拟机192.168.3.130的80端口即可:

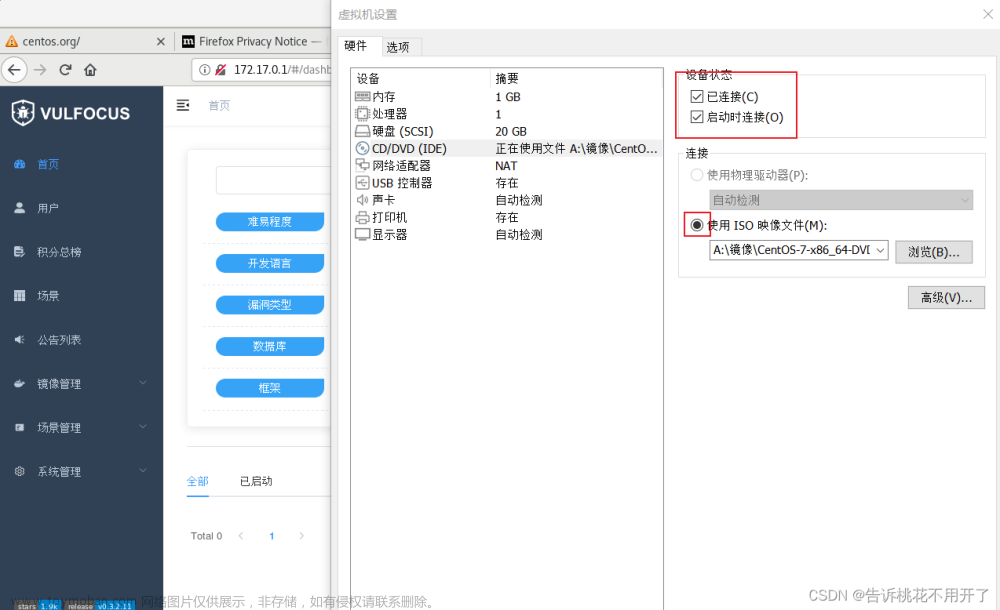

成功,初始用户名密码是admin/admin。如果之前注册过的就用注册过的账号密码登录即可,不记得密码就点忘记密码走个密码找回流程。 初始账号密码登进来以后,空空的,需要自己添加漏洞环境进来。

初始账号密码登进来以后,空空的,需要自己添加漏洞环境进来。

二、添加镜像

你可以一个一个添加自己喜欢的,也可以省事直接一键同步,就是自动下载官方的所有漏洞环境,但是时间巨tm的长,比我还长,这里就不演示了,毕竟手机流量有限,送完餐回家用wifi再下吧。反正点这个就好了:

你可以一个一个添加自己喜欢的,也可以省事直接一键同步,就是自动下载官方的所有漏洞环境,但是时间巨tm的长,比我还长,这里就不演示了,毕竟手机流量有限,送完餐回家用wifi再下吧。反正点这个就好了:

总结

说实话,我被工友给骗了我日,这……这和我直接去vulfocus官网主页去打不是一毛一样吗??https://vulfocus.cn/#/login?redirect=%2Fdashboard 额,后来才发现,官方的这个靶场有bug,目前我知道的有log4j,其中3个log4j靶场漏洞是有问题的,一打就是报错,poc正确但是没用,后面和温柔体贴的客服反馈,说是叫我自己搭一个逝逝。

额,后来才发现,官方的这个靶场有bug,目前我知道的有log4j,其中3个log4j靶场漏洞是有问题的,一打就是报错,poc正确但是没用,后面和温柔体贴的客服反馈,说是叫我自己搭一个逝逝。 后面自己搭的试了试确实没问题,反正vulfocus对比其他靶场确实有意思,界面好看,看着舒服,对比其他靶场来说,vulfocus的漏洞类型和数量还是挺多的,正好我最近在做工具,靶场主要用来做工具的验证测试用,挺不错,vulhub也不错,但是数量没这个多,结合起来用还是很香的,最后感谢这些无私的大佬们开发这样的平台给我们用吧,我爱你们。文章来源:https://www.toymoban.com/news/detail-445570.html

后面自己搭的试了试确实没问题,反正vulfocus对比其他靶场确实有意思,界面好看,看着舒服,对比其他靶场来说,vulfocus的漏洞类型和数量还是挺多的,正好我最近在做工具,靶场主要用来做工具的验证测试用,挺不错,vulhub也不错,但是数量没这个多,结合起来用还是很香的,最后感谢这些无私的大佬们开发这样的平台给我们用吧,我爱你们。文章来源:https://www.toymoban.com/news/detail-445570.html

文章原创,欢迎转载,请注明文章出处: Kali+docker搭建Vulfocus靶场并配置vulfocus漏洞环境.。百度和各类采集站皆不可信,搜索请谨慎鉴别。技术类文章一般都有时效性,本人习惯不定期对自己的博文进行修正和更新,因此请访问出处以查看本文的最新版本。文章来源地址https://www.toymoban.com/news/detail-445570.html

到了这里,关于Kali+docker搭建Vulfocus靶场并配置vulfocus漏洞环境的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!