1 导论

威胁安全因素

- 内部安全漏洞

- 技术

- 系统、协议开放性

- 配置失误

- 通信协议漏洞

- 非技术

- 安全管理制度

- 维护使用人员安全意识

- 外部安全威胁

- 物理:高温、湿度、偷盗

- 病毒、蠕虫

- 黑客攻击:系统、信息、财富

攻击

定义: 降级、瓦解、拒绝、摧毁 ① 计算机 ② 计算机网络本身 ③ 计算机网络中的信息资源 的行为

被动攻击

收集、利用系统信息,不影响系统的正常访问(类似信息安全中的窃取)。 合法用户一般察觉不到此类活动

- 对信息进行窃听,检测获取传输信息

- 信息收集

- 流量分析

主动攻击

攻击者访问所需信息的故意行为 —— 改变系统资源、影响系统运作。

包括数据流篡改、伪造数据流

- 伪造

- 实体假装为别的实体

- 攻击者捕获认证信息

- 利用认证信息进行重放

- 获取其他实体拥有的权限

- 重放

- 攻击者将获得的信息再次发送

- 造成 非授权效应

- 消息篡改

- 攻击者修改合法消息的部分或全部

- 延迟消息传输、获取非授权作用

- 拒绝服务

- 让目标系统停止提供服务或资源访问 —— 阻止授权实体对系统的正常使用或管理

- 查禁所有发向某地的消息

- 破坏网络让网络失效

- 网络过载,性能降低

其他形式

- 口令窃取

- 猜测攻击的三种基本方式

- 已知/假定的口令尝试登陆

- 窃取口令文件、猜测

- 窃听合法终端之间对话、记录使用的口令

- 如何抵御?

- 阻止选择低级口令

- 对口令严格保护

- 解决口令机制弊端: 基于令牌机制 —— 一次性口令方案

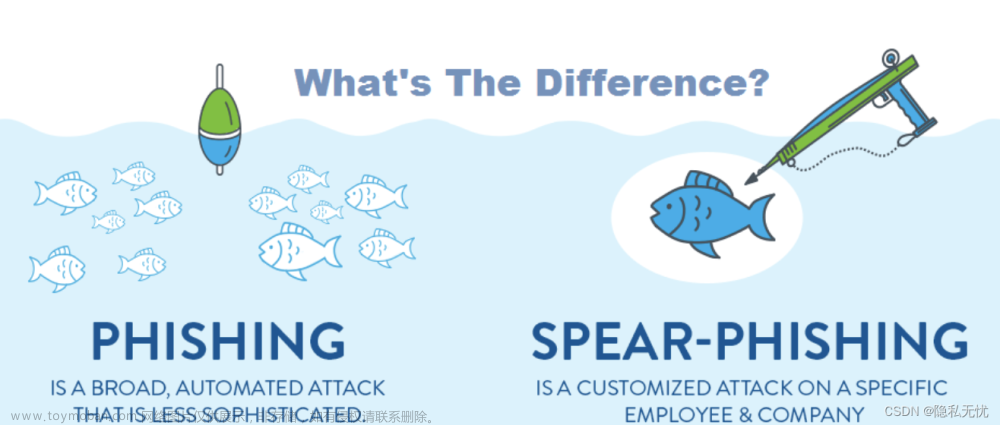

- 欺骗攻击

- 缺陷和后门

- 网络蠕虫传播

- 守护程序发送新的代码

- 蠕虫向 “读取缓冲区” 注入大量数据

- 缓冲器溢出(堆栈粉碎)攻击

- 扰乱程序的攻击方法

- 如何避免?

- 改进设计/避免在对战时执行代码

- 缺陷

- 某些代码不能满足特定需求

- 采取相应步骤,降低缺陷发生的可能

- 认证失效

- 服务器被攻击者欺骗

- 被破坏的主机不会安全加密,对源主机采取密码认证的方式无用

- 如何解决?

- 修改认证方案消除缺陷

- 协议缺陷

- 对TCP发起序列号攻击

- DNS与基于RPC协议发起序列号攻击

- SSH(安全壳协议) —— 改进设计、避免在对战上执行代码

- 802.11无线数据通信标准中WEP协议

- 信息泄漏

- 协议丢失的信息

- Finger协议

- 口令猜测、欺骗攻击

- DNS有丰富的数据来源,易被黑客利用

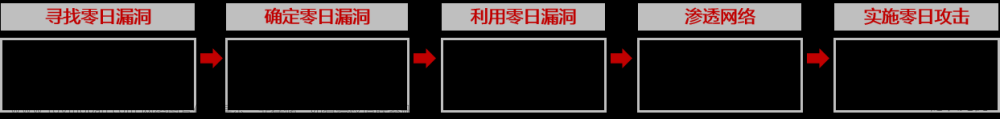

- 指数攻击

- 使用程序快速复制并传播攻击

- 蠕虫(Worms):程序自行传播

- 病毒:依附于其他程序传播

- 拒绝服务攻击

- 过度使用服务,使软件、硬件过度运行,使网络连接超出其容量

- 造成关机或系统瘫痪,或者降低服务质量

- 使用很多Internet主机同时向某个目标发起攻击

安全体系结构

OSI定义为通信开放系统协议层提供的服务,从而保证系统或数据传输有足够的安全性。

5大类共14个安全服务

鉴别服务

与保证通信的真实性有关 —— 实体和数据来源的鉴别

对等实体鉴别

- When 数据交换连接建立 提供

- 识别一个或多个连接实体的身份 —— 证实身份

- 防止假冒

数据源鉴别

- 对数据单元的来源提供确认

- 接收方保证收到的数据单元来自要求的源点

- 缺点:不能防止重播、修改数据单元

访问控制服务

防治未授权用户非法使用系统资源

应用于对资源的各种访问类型

- 读写

- 删除

- 执行

数据保密性服务

防止交换的数据被截获或泄密

保密性是防止传输的数据遭到被动攻击

数据完整性服务

防止非法实体对交换数据的修改、插入、删除以及在数据交换过程中的数据丢失

抗否认性服务

-

防止发送方在发送数据后否认发送。 数据源证明文章来源:https://www.toymoban.com/news/detail-445911.html

-

接收方在收到数据后否认收到或伪造数据。 数据交付证明文章来源地址https://www.toymoban.com/news/detail-445911.html

安全机制

- 认证

- 访问控制

- 数据保密性

- 数据完整性

- 不可否认性

到了这里,关于网络安全笔记01的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!