目录

概念:

特征:

作用:

基本功能:

防火墙的分类:

性能划分:

设备形态分类:

技术划分:

包过滤防火墙:

ACL七元组:

逻辑区域:

配置方式:

自定义安全区域:

删除自定义安全区域:

防火墙组网方式:

防火墙工作模式:

概念:

什么是防火墙?

防火墙是一种网络安全设备,通常位于网络边界,用于隔离不同安全级别的网络,保护一个网络免受来自另一个网络的攻击和入侵。这种“隔离”不是一刀切,是有控制地隔离,允许合法流量通过防火墙,禁止非法流量通过防火墙。

在数据通信过程中,由于网络中的不安全因素将会导致信息泄密、信息不完整,信息不可用等问题,因此在部署网络时需要用到防火墙设备

特征:

逻辑区域过滤器

隐藏内网网络结构

自身安全保障

主动防御攻击

作用:

保障网络安全

USG5000系列---称为上一代FW

称为下一代防火墙 NGFW

基本功能:

访问控制,对于经过防火墙的流量进行过滤

支持VPN技术

防病毒

防火墙的分类:

性能划分:

百兆防火墙

千兆防火墙

万兆防火墙

设备形态分类:

软件防火墙

硬件防火墙

技术划分:

包过滤防火墙:

包过滤的本质就是ACL(访问控制列表)

基于报文的头部特征及其他参数对流量进行过滤

permit S.IP Client D.IP server

D.port 21

包过滤缺点:

1、无法关联数据之间的关系

2、通常只检查头部,不检查数据

3、无法适用于多通道协议

所以包过滤防火墙已经被淘汰了

ACL七元组:

S.MAC、P.MAC , S.IP、D.IP , S.PORT、D.PORT , 协议

ACL五元组:

S.IP、D.IP , S.PORT、D.PORT , 协议

不包含二层的信息

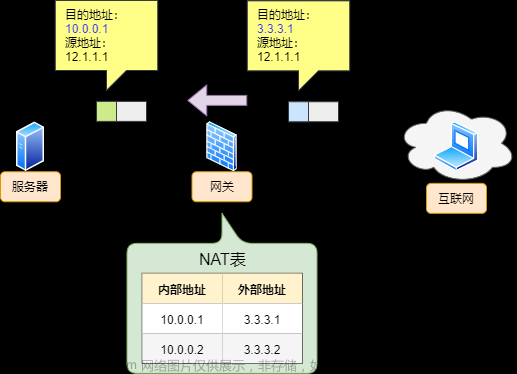

应用代理防火墙

本质为中间人代理

缺陷:

1、传输效率低

2、每种不同的应用/协议研发不同的代理防火墙

HTTP WEB非要我也去--->WAF Web应用代理防火墙

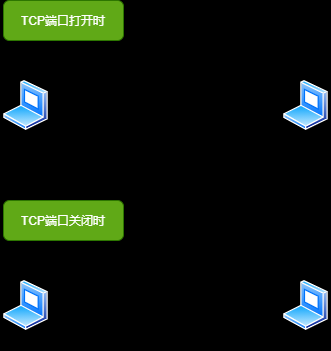

状态检测防护墙

状态检测技术

首包检测:

针对数据流的第一个进行检测

创建会话表:

记录访问关系

TCP:SYN消息

UDP:每一个UDP消息都是首包

ICMP:ICMP Request消息

优势:

处理后续包的效率高

检测应用data,安全性高

状态检测防火墙转发的唯一依据:

会话表

防火墙收到数据包:

1、匹配会话表项

存在会话表则进行内容安全检查,检查通过刷新会话表老化时间,并转发数据

不存在会话表则需判断是否可以床架会话表项

2、创建会话表条件:

1、首包

2、路由

3、包过滤规则

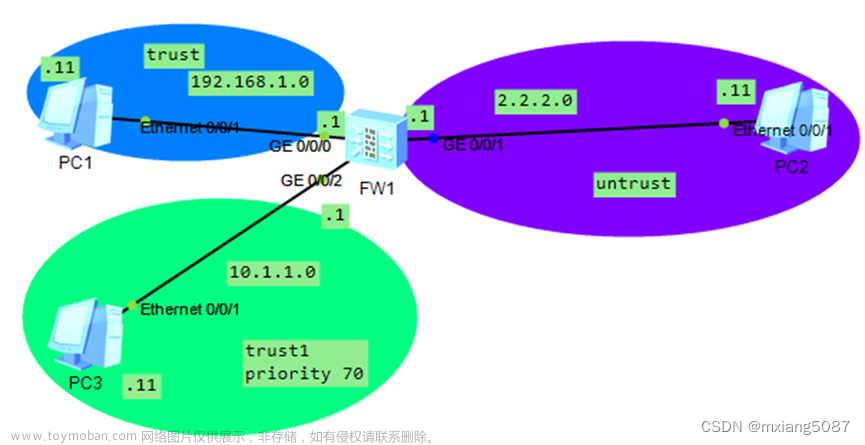

逻辑区域:

默认存在4个逻辑区域,每个区域有不同的安全级别,不同区域的安全级别不能冲突。

但安全级别在下一代防火墙中无意义(只在上上一代防火墙有效)。

上一代防火墙:默认安全级别高的区域可以访问安全级别低的区域。

下一代防火墙:默认所有区域之间都不能互相理解。

Local本地区域:

防火墙自身,管理员无法干预

安全级别:100

Trust信任区域:

一般将内网设为信任区域

安全级别:85

DMZ非军事化管理区域:

一般将服务器设为DMZ区域

安全级别:50

Untrust非信任区域:

一般将外网设为untrust非信任区域

安全级别:5

自定义安全区域:

除默认区域外吗,防火墙还支持自定义安全区域

自定义安全区域可以修改或删除,默认的四个安全区域不可以删除和修改安全级别

如何去划分区域:

区域和接口

区域以接口为单位:

一个区域包含多个接口;一个接口只能属于一个区域

子主题 2

安全产品:

硬件防火墙、软件防火墙(360)

上网行为管理器(ASG)

Anti-DDos -- 防DDos攻击

沙箱(病毒检测)

配置方式:

firewall zone trust #进入trust区视图

add interface g1/0/0 #区域内添加接口(将1/0/0接口添加到trust区域里)

自定义安全区域:

firewall zone name +名字(中英文都可) #创建自定义安全区域

set priority +安全级别(不能和原有的四个安全级别相同)

add interface g1/0/1 #区域内添加接口

删除自定义安全区域:

undo firewall zone name +区域名

不允许删除默认的四个区域

接口开启ping功能:

防火墙接口默认不开启ping功能,所以要手动开启

service-manage ping permit防火墙组网方式:

单机组网:

双机热备:

部署方式:

直路部署

防火墙串联在网络中,流量直接经过防火墙,防火墙可以实时控制数据

对网络影响较大

旁路部署

防火墙并联在网络边缘,流量不直接经过防火墙,通过镜像技术,复制一份网络流量到防火墙上,实时性较差

对网络几乎没有影响

防火墙工作模式:

路由模式:

防火墙工作在网络层

二层模式:

防火墙工作在数据链路层

安全策略:

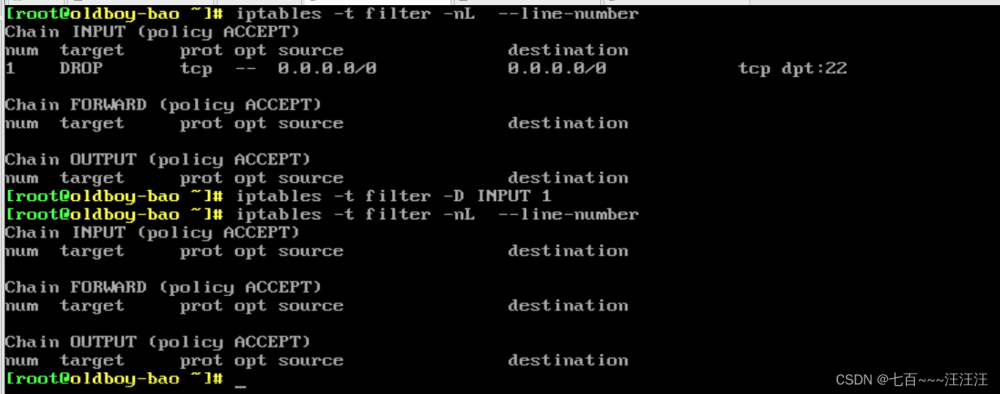

包过滤规则:

通过报文特征匹配定义规则,实现流量控制

内容安全检查:

通过报文携带的应用数据进行检查

默认区域内部允许通信,不同区域之间不允许通信

安全策略类别:

域内安全策略:

针对同一个区域内的流量进行控制

域间安全策略:

针对域间流量进行控制

接口安全策略:

针对访问防火墙的流量进行控制

配置方式:

安全策略匹配顺序:

子主题 1

配置命令:

firewall session aging-time service-set #修改会话表项老化时间

display firewall session aging-time #查看会话表项老化时间分片报文:

避免非首片到达防火墙被丢弃

长连接:

针对一些需要长时间建立连接的服务,会话表会老化,采用长连接去维护会话表

ASPF(应用层包过滤)

概述:

1、识别应用层数据

2、根据应用层,生成server-map表

3、匹配server-map,匹配成功创建会话直接转发。

开启方法:

firewall detect ftp #系统默认开启文章来源:https://www.toymoban.com/news/detail-446351.html

文章来源地址https://www.toymoban.com/news/detail-446351.html

到了这里,关于网络安全基础 之 防火墙 双机热备、防火墙类型、组网方式、工作模式、逻辑区域划分的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!