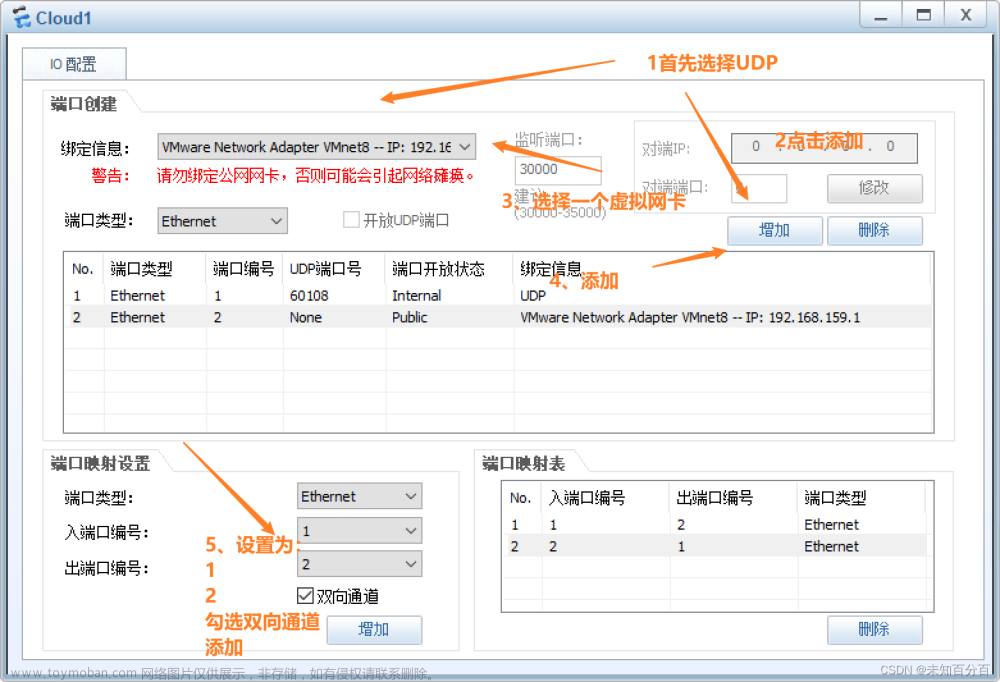

先在Cloud上创建端口如下图:

然后双机打开防火墙

注:用户密码可以在帮助文档中找到

进行改密码

进入g0/0/0口查看接口信息,如下:

配置g0/0/0接口ip地址:

将所有通讯协议放通:

再在物理主机上ping

通了之后在浏览器上输入192.168.81.2,输入用户密码。进入华为图形化界面;

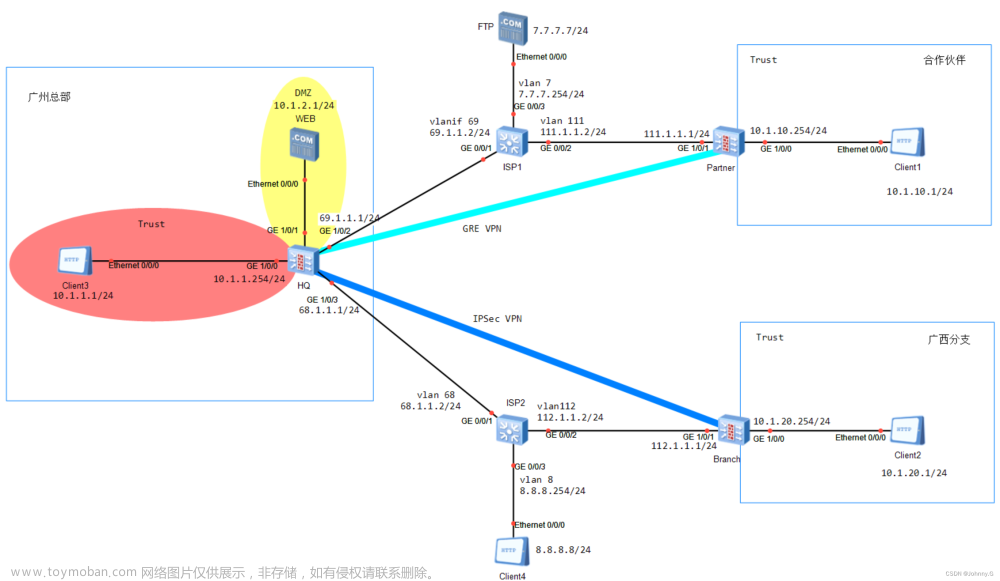

先配置GE0/0/0

在server2上配置

配置路由器R1

在FW1上配置一个静态路由

配置GE1/0/1口

先给交换机LSW1接口配置划分VLAN2和VLAN3

[Huawei]

[Huawei]int g0/0/1

[Huawei-GigabitEthernet0/0/1]port link-type access

[Huawei-GigabitEthernet0/0/1]port default vlan 2

[Huawei-GigabitEthernet0/0/1]

[Huawei]int vlan2

[Huawei-Vlanif2]ip add 10.1.255.1 24

[Huawei]int vlan3

[Huawei-Vlanif3]ip add 10.1.3.1 24

[Huawei-Vlanif3]q

[Huawei]int g0/0/2

[Huawei-GigabitEthernet0/0/2]port link-type access

[Huawei-GigabitEthernet0/0/2]port default vlan 3

[Huawei-GigabitEthernet0/0/2]

配置PC1

用LSW1上ping 防火墙10.1.255.2

做一个回包路由

在PC1上ping 10.1.255.2

到这里内网和防火墙可以通信了

DMZ区域需要做接口聚合

修改g1/0/2和g1/0/3连接类型

创建接口汇聚

在交换机上配置vlan10 vlan11

[DMZ]int eth

[DMZ]int Eth-Trunk 1

[DMZ-Eth-Trunk1]trunkport g0/0/1

[DMZ-Eth-Trunk1]trunkport g0/0/2

[DMZ-Eth-Trunk1]q

[DMZ]int Eth-Trunk 1

[DMZ-Eth-Trunk1]port link-type trunk

[DMZ-Eth-Trunk1]port trunk allow-pass vlan 10 to 11

[DMZ-Eth-Trunk1]q

[DMZ]vlan 11

[DMZ-vlan11]vlan 10

[DMZ-vlan10]

[DMZ-vlan10]q

[DMZ]int g0/0/4

[DMZ-GigabitEthernet0/0/4]port link-type access

[DMZ-GigabitEthernet0/0/4]port default vlan 10

[DMZ-GigabitEthernet0/0/4]int g0/0/3

[DMZ-GigabitEthernet0/0/3]port link-type access

[DMZ-GigabitEthernet0/0/3]port default vlan 11

在防火墙上配置网关

配置server3

配置server1

分别在server1 和server3上测试是否成功

到这里区域内部都互通了。

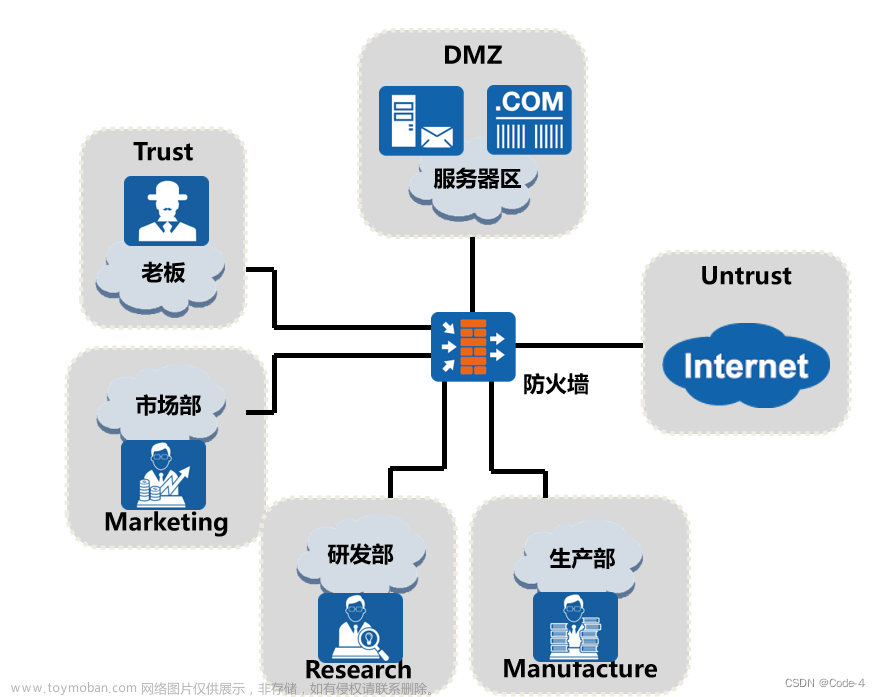

配置防火墙策略

trust 到 untrust 文章来源:https://www.toymoban.com/news/detail-446638.html

文章来源:https://www.toymoban.com/news/detail-446638.html

在R1上做个回包路由

在LSW1上写个缺省路由

PC1上ping外网

trust 到 dmz

创建地址组

创建防火墙策略

用pc1ping DMZ区域

untrust 到指定dmz

建立一个地址

新建策略

测试是否通 文章来源地址https://www.toymoban.com/news/detail-446638.html

文章来源地址https://www.toymoban.com/news/detail-446638.html

到了这里,关于防火墙实验(实现trust、untrust、DMZ区域互通)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!