一、环境准备

服务器环境:phpstudy

下载链接:https://www.xp.cn/

靶场:upload-labs

下载链接:https://github.com/c0ny1/upload-labs

百度网盘:https://pan.baidu.com/s/1pu9tVCFKk5NZ3v9r1QZlOA?pwd=0432

提取码:0432

二、工具及靶场介绍

1.phpstudy介绍

PhpStudy国内12年老牌公益软件,集安全,高效,功能与一体,已获得全球用户认可安装,运维也高效。

支持一键LAMP,LNMP,集群,监控,网站,FTP,数据库,JAVA等100多项服务器管理功能。

2.uploadlabs靶场介绍

upload-labs是练习文件上传很好的一个靶场。

三、安装步骤

1.uploadlabs靶场注意事项

操作系统:Windows,好像19关是需要在linux下,其他的关卡都可以在Windows中操作。

php版本:推荐5.2.17,在phpstudy中可以切换。

2.phpstudy安装

Phpstudy安装比较简单,这里的过程我就不演示了,我这里是安装的是phpstudy2018,感觉小巧一点。具体的功能可以自己研究一下,通常来说不遇到特殊情况都不需要改动什么内容。Phpstudy默认的数据库账号密码:root/root,建议也别改。

3.uploadlabs安装

1)下载uploadlabs

下载压缩包,由于是国外网站可能存在有些人加载不进去或者很慢的情况,需要耐心点。

2)解压uploadlabs

3)放入服务器中

打开phpstudy界面选择右下角其他选项菜单,然后选择里面的网站根路径。

将解压的uploadlabs放入phpstudy的www文件夹中。由于默认的uploadlabs的文件夹名太长,可以自行进行修改。

4)访问upload-labs

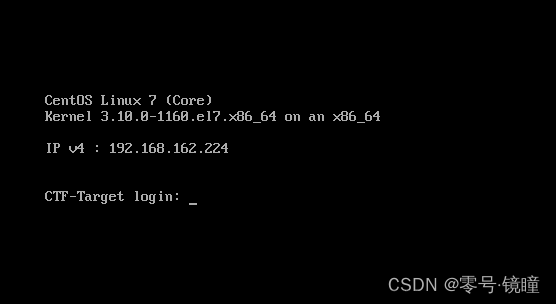

若安装在虚拟机,请访问虚拟机地址+文件夹名称,如:192.168.10.150/upload-labs

若是实体机,请访问环回地址+文件夹名称,如:127.0.0.1/upload-labs。

5)其他事项

若遇到一些安装上的问题,可以自行搜索相关的解决办法,至少安装这么久的靶场,目前一直没遇到一些莫名其妙的问题。

四、靶场帮助

1.靶场包含漏洞类型

文章来源:https://www.toymoban.com/news/detail-446756.html

文章来源:https://www.toymoban.com/news/detail-446756.html

2.如何确定上传漏洞类型

文章来源地址https://www.toymoban.com/news/detail-446756.html

文章来源地址https://www.toymoban.com/news/detail-446756.html

到了这里,关于upload-labs靶场安装的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[网络安全]upload-labs 本地靶场搭建详细教程](https://imgs.yssmx.com/Uploads/2024/02/713870-1.png)