问题描述

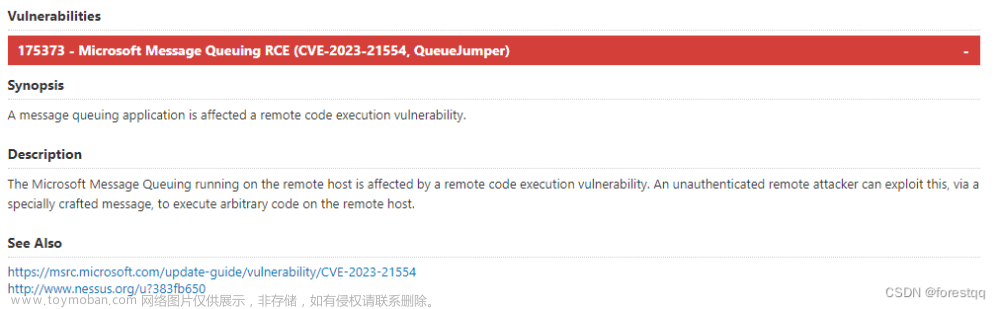

Windows 7 Server 服务器也被漏洞扫描找出来几个漏洞,如下:

| 端口 | 协议 | 服务 | 漏洞 | 解决方案 |

|---|---|---|---|---|

| 445 | TCP | microsoft-ds |

Microsoft Windows SMB 远程代码执行漏洞(CVE-2017-0143)(MS17-010)【原理扫描】``Microsoft Windows SMB 远程代码执行漏洞(CVE-2017-0144)(MS17-010)【原理扫描】``Microsoft Windows SMB 远程代码执行漏洞(CVE-2017-0145)(MS17-010)【原理扫描】``Microsoft Windows SMB 远程代码执行漏洞(CVE-2017-0146)(MS17-010)【原理扫描】``Microsoft Windows SMB 远程代码执行漏洞(CVE-2017-0148)(MS17-010)【原理扫描】Microsoft Windows SMB 信息泄露漏洞(CVE-2017-0147)(MS17-010)【原理扫描】

|

Microsoft 已经为此发布了一个安全公告(MS17-010)以及相应补丁;MS17-010:Microsoft Windows SMB 服务器安全更新(4013389). 链接:http://technet.microsoft.com/security/bulletin/MS17-010 https://docs.microsoft.com/en-us/security-updates/SecurityBulletins/2017/ms17-010?redirectedfrom=MSDN

|

| 3389 | TCP | ms-wbt-server | Microsoft Windows 远程桌面服务远程执行代码漏洞(CVE-2019-0708)【原理扫描】 |

Microsoft 已经为此发布了一个安全公告(CVE-2019-0708)以及相应补丁; CVE-2019-0708:Microsoft Windows 远程桌面服务远程执行代码漏洞. 链接:https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0708 https://support.microsoft.com/en-us/help/4500331/windows-update-kb4500331

|

| 3389 | TCP | ms-wbt-server | Microsoft Windows CredSSP 远程执行代码漏洞(CVE-2018-0886)【原理扫描】 |

Microsoft 已经为此发布了一个安全公告(CVE-2018-0886)以及相应补丁;CVE-2018-0886:Microsoft Windows CredSSP 远程执行代码漏洞.链接:https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-0886

|

| 3389 | TCP | ms-wbt-server | Microsoft Windows RDP 远程代码执行漏洞(CVE-2012-0002)(MS12-020)【原理扫描】 |

解决方法:厂商已经发布了针对此漏洞的安全公告MS12-020和系统补丁,请用户立刻更新到系统最新版本来避免收到漏洞的影响: http://technet.microsoft.com/en-us/security/bulletin/ms12-020 临时方案:1. 在Windows系统中默认关闭远程桌面协议(Remote Desktop Protocol), 不开启远程桌面协议(Remote Desktop Protocol)可不受漏洞影响。在Windows操作系统中,可禁用如下服务:Terminal Services, Remote Desktop, Remote Assistance, Windows Small Business Server 2003 Remote Web Workplace feature。2. 可配置防火墙过滤来自非法用户向3389端口的请求。3. 在Windows Visit *、Windows Server 2008 * 和Windows 7 * 上开启Network Level Authentication服务。特别说明:windows的某些系统,微软已经不再出相关的补丁包了,建议采用临时方案或者升级到较新的系统平台,例如:windows server 2008 sp1 建议升级到windows server 2008 sp2 并打上对应的补丁包。 |

Microsoft Windows SMB 远程代码执行漏洞(CVE-2017-01**)(MS17-010) 解决方法

-

查看对应的安全公告 https://docs.microsoft.com/en-us/security-updates/securitybulletins/2017/ms17-010

-

MS17-010:Windows SMB 服务器安全更新

从这里页面找到系统对应版本所需要的更新文件包代号,这里看到更新代号为KB4012215 文章来源:https://www.toymoban.com/news/detail-446877.html

文章来源:https://www.toymoban.com/news/detail-446877.html -

对应的代号输入这个网址后面,根据系统版本,则可以选择对应的更新包进行下载:

https://www.catalog.update.microsoft.com/search.aspx?q=KB4012215 文章来源地址https://www.toymoban.com/news/detail-446877.html

文章来源地址https://www.toymoban.com/news/detail-446877.html

Microsoft Windows 远程桌面服务远程执行代码漏洞(CVE-2019-0708) 解决方法

- 根据给出的参考链接,可以看到补丁代码 KB4500331

- 输入这个网址后面,则可以选择对应的更新包进行下载:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4500331

Microsoft Windows CredSSP 远程执行代码漏洞(CVE-2018-0886) 解决方法

- 点击进入给出的参考链接 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-0886,找到服务器对应的系统版本,点击右侧Monthly Rollup / Security Only 进入下载 页面

- 选择对应的更新包进行下载:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4103718

Microsoft Windows RDP 远程代码执行漏洞(CVE-2012-0002)(MS12-020) 解决方法

- 去漏洞对应的链接,找到对应的系统 和 更新公告代码 ,这里是代码是 KB2667402

- 根据代号去对应网页,选择对应的更新包进行下载:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB2667402

上述对应的更新包,下载完成之后,直接双击运行,即可。。

到了这里,关于Win7 Server 漏洞修复(CVE-2017-**、CVE-2018-**、CVE-2019-**、CVE-2012-**)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!