目录

一、网络安全

1、什么是渗透测试?

2、渗透测试的完整流程

3、渗透测试方法

二、实验阶段

1、实验项目名称

2、实验所需工具

3、实验目的及要求

作业要求:

4、实验开始

1、配置网络环境

1、输入 msfconsole 启动metasploit

目录

一、网络安全

1、什么是渗透测试?

2、渗透测试的完整流程

3、渗透测试方法

二、实验阶段

1、实验项目名称

2、实验所需工具

3、实验目的及要求

作业要求:

4、实验开始

1、配置网络环境

2、开始跨网段攻击

三、利用mimikatz抓取密码

声 明

一、网络安全

网络安全指网络系统中的硬件、软件以及系统中的数据受到保护,不因偶然或恶意的原因而遭到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。

网络安全包括:网络设备安全、网络软件安全和网络信息安全。

凡是涉及到网络上信息保密性、完整性、可用性、可认证性、可控性和可审查性的相关理论和技术都是网络安全研究的范畴。那么这“6个特性”是什么意思呢?

// 保密性:确保信息不被泄露或呈现给非授权的人。

//完整性:信息在传输和存储的过程中不丢失、不被修改和破坏。

//可用性:确保合法用户不会无缘故地被拒绝访问信息和资源。

//可认证性:包括对等实体认证和数据源点认证两个方面。

// 可控性:对信息的内容及传播具有可控制力。

//可审查性:出安全问题时提供依据和手段。

1、什么是渗透测试?

渗透测试就是模拟真实黑客的攻击手法对目标网站或主机进行全面的安全评估,与黑客攻击不一样的是,渗透测试的目的是尽可能多地发现安全漏洞,而真实黑客攻击只要发现一处入侵点即可以进入目标系统。

一名优秀的渗透测试工程师也可以认为是一个厉害的黑客,也可以被称呼为白帽子。

一定要注意的是,在进行渗透测试前,需要获得目标客户的授权,如果未获得授权,千万不要对目标系统进行渗透测试,后果请查看《网络安全法》。同时要有良好的职业操守,不能干一些违法的事情。

2、渗透测试的完整流程

PTES渗透测试执行标准

| 前期交互阶段 | 前期交互阶段通常是与客户组织进行讨论,来确定渗透测试的范围和目标。这个阶段最为关键的是需要让客户组织明确清晰地了解渗透测试将涉及哪些目标。选择更加现实可行的渗透测试目标进行实际实施。 |

| 情报搜集阶段 | 在情报搜集阶段,需要使用各种可能的方法来收集将要攻击的客户组织的 所有信息,包括使用社交媒体网络、Google Hacking技术、目标系统踩点等等。作为渗透测试人员,最重要的一项技术就是对目标系统的探查能力,包括获知它的行为模式、运行机理,以及最终可以如何被攻击。 威胁建模阶段 |

| 威胁建模阶段 | 威胁建模主要使用在情报搜集阶段所获取到的信息,来标识出目标系统上可能存在的安全漏洞与弱点。在进行威胁建模时,确定最为高效的攻击方法、所需要进一步获取到的信息,以及从哪里攻破目标系统。 |

| 漏洞分析阶段 | 在漏洞分析阶段,综合从前面的几个环节中获取到信息,并从中分析和理解哪些攻击途径回事可行的。特别是需要重点分析端口和漏洞扫描结果,获取到的服务“旗帜”信息,以及在情报搜集环节中得到的其他关键信息。 |

| 渗透攻击阶段 | 渗透攻击在实际情况下往往没有所预想的那么“一帆风顺”,而往往是“曲径通幽”。最好是在基本能够确信特定渗透攻击会成功的时候,才真正对目标系统实施这次渗透攻击,当然在目标系统中很可能存在着一些没有预期到的安全防护措施,是的这次渗透攻击无法成功。在尝试要触发一个漏洞时,应该清晰地了解在目标系统上存在这个漏洞。 |

| 后渗透攻击阶段 |

后渗透攻击阶段从已经攻陷了客户组织的一些系统或取得域管理权限之后开始。后渗透攻击阶段将以特定的业务系统作为目标,识别出关键的基础设施,并寻找客户组织最具价值和尝试进行安全保护的信息和资产,当从一个系统攻入另一个系统时,需要演示出能够对客户组织造成最重要业务影响的攻击途径。 在后渗透攻击阶段进行系统攻击,需要投入更多的时间来确定各种不同系统的用途,以及它们中不同的用户角色。 |

| 报告阶段 | 报告是渗透测试过程中最为重要的因素,使用报告文档来交流在渗透测试过程中做了哪些,如何做的,以及最为重要的----客户组织如何修复所发现的安全漏洞和弱点。 当在编写和报告发现时,需要站在客户组织的角度上,来分析如何利用发现来提升安全意识,修补发现的问题,以及提升整体的安全水平,而并不仅仅是对发现的安全漏洞打上补丁。 所撰写的报告至少分为摘要、过程展示和技术发现这几个部分,技术发现部分将会被客户组织用来修补安全漏洞,但这也是渗透测试过程真正价值的体现。 |

3、渗透测试方法

白盒测试:将测试对象看成一个打开的盒子,测试人员依据测试对象内部逻辑结构相关信息,设计或选择测试用例。

黑盒测试:将测试对象看成一个黑盒子,完全不考虑测试对象的内部结构和内部特性。

灰盒测试:介于白盒和黑盒之间,是基于测试对象内部细节有限认知的软件测试方法。

二、实验阶段

1、实验项目名称

渗透测试实战-跨网段攻击

2、实验所需工具

VMware、kali、虚拟机win7操作系统、虚拟机winXP操作系统、Nmap

3、实验目的及要求

1、掌握对跨网段攻击的方法。

熟悉Metasploit终端的使用方法。

熟悉通过meterpreter远程操控受害机

作业要求:

1、创建账号、加入管理员组,并通过远程桌面进行连接//kali连接命

令:rdesktop 目标主机ip

2、使用mimikatz抓取保存在内存的密码//load mimikatz

3、桌面截屏、键盘监听

4、用目标主机摄像头拍照//需要先将摄像头导入虚拟机(靶机)

4、实验开始

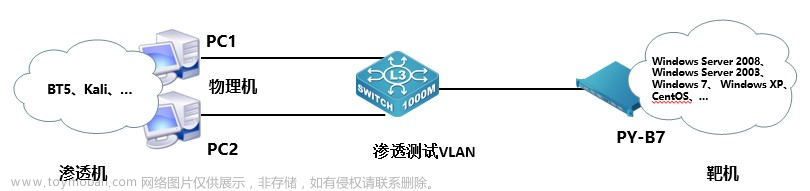

1、配置网络环境

| kali | WIN 7(双网卡) | WIN XP(双网卡) |

| 网络适配器 NAT 192.168.116.129 |

网络适配器 NAT 网络适配器 VMnet2(仅主机模式) |

网络适配器 NAT 网络适配器 VMnet2(仅主机模式) |

kali IP

WIN 7 IP

WIN XP IP

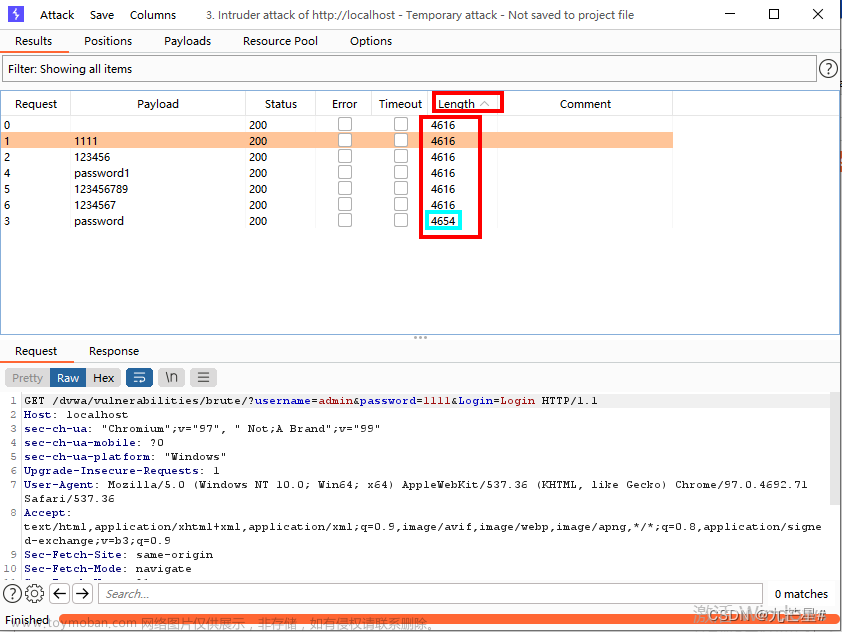

2、开始跨网段攻击

我们跨网段攻击的目标是winxp,但是我们并不能直接攻击目标受害机,而是先要攻击处在与xp相同网段的win7,获得win7的控制权限,利用ms08_067漏洞模块攻击xp,获得x之后再通过利用win7来攻击xp,从而完成跨网段攻击。

- 输入 msfconsole 启动metasploit

- 使用永恒之蓝漏洞模块

- 使用攻击模块,设置攻击步骤进行攻击

- 输入命令show options查看参数信息

- 运行扫描模块

run成功结果最后会输出-----WIN-----提示

- 通过meterpreter终端获取系统控制台shell,执行ipconfig发现主机存在双网段

-

获取shell权限,在cmd窗口试图下输入 arp -a 可以发现,存在同网段的地址

-

返回meterpreter终端将内网网段10.10.10.129添加值路由表

-

使用 background 退出到msf试图,并搜索 ms08-067 ,此处可以看到内网主机是XP系统,直接使用 ms08- 067 进行攻击

- 攻击成功,使用sh获取winxp系统管理员admin的密码

- 到这里,跨网段攻击已经算是成功了,之后我们就可以为所欲为了,嘿嘿(

温馨提示:现实中我们进行渗透测试的是必须要得到对方的授权偶,不然可能会进去和WYF一起踩缝纫机哦)

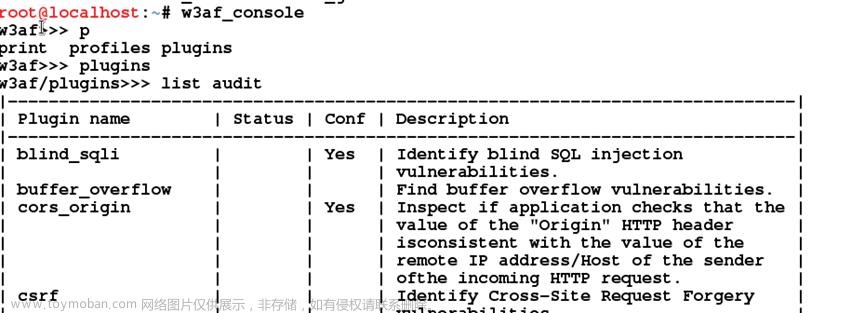

三、利用mimikatz抓取密码

1、安装mimikatz

https://w.ketangpai.com/WechatDownload?desc=%7B%22fileid%22%3A%22MDAwMDAwMDAwMLOcpdyGua-yhLiYlg%22,%22ext%22%3A%22https%3A%2F%2Fassets.ketangpai.com%2Fopenapiv5%2FPublic%2FCommon%2Fimg%2Ffileicon%2Ffile_ext_big_zip.png%22,%22ext_s%22%3A%22https%3A%2F%2Fassets.ketangpai.com%2Fopenapiv5%2FPublic%2FCommon%2Fimg%2Ffileicon%2Ffile_ext_big_zip.png%22,%22ext_type%22%3A%22zip%22,%22size%22%3A%22904.03KB%22,%22name%22%3A%22mimikatz_trunk.zip%22,%22url%22%3A%22https%3A%2F%2Fdownloadv5.ketangpai.com%2FFile%2Fdownload%2Fid%2FMDAwMDAwMDAwMLOcpdyGua-yhLiYlg%2Fexpires%2F1683205713%2Fsign%2F4d0d6f74018c4660ae8db5aacb1ad14e8f2c7b32%2Ftoken%2F73df4f1cabcfb1bc8e1d049b89408b0fb5e24b985c7d7582f186c822fd297bd8%2Fuid%2FMDAwMDAwMDAwMLOGpduIubNphKiOoQ.html%22,%22date%22%3A%222023-05-03%2021%3A29%22,%22rurl%22%3A%22https%3A%2F%2Fopenapiv5.ketangpai.com%2FPluginApp%2Fto%2Fid%2FMDAwMDAwMDAwMLOcpdyGua-yhLiYlg%2Fexpires%2F1683205713%2Fsign%2F4d0d6f74018c4660ae8db5aacb1ad14e8f2c7b32%2Ftoken%2F73df4f1cabcfb1bc8e1d049b89408b0fb5e24b985c7d7582f186c822fd297bd8%2Fuid%2FMDAwMDAwMDAwMLOGpduIubNphKiOoQ.html%22%7D

这是mimikatz的安装地址

- 安装完之后解压到自己想要安装的盘符,然后点X64文件夹,再点击mimikatz

-----mimikazi在CS上是自带的,在理再给大家分享一下下载链接,供各位学习交流!文章来源:https://www.toymoban.com/news/detail-447356.html

声 明

1.标识@野十一.的博客文章均为本人日常学习所得,为原创内容,转载请注明出处;

2.本这知识自由免费的原则分享,博客内容以空间网络安全和开发相关内容为主;

3.如果文章内容如有涉及侵犯您的知识产权和版权问题,请通知本人,本人会及时删除相关博文内容;

4.本人致力于中国企业网络安全建设,同时希望自己的分享可帮助更多的网络安全人员更好的为企业服务;

5.告诫读者,请勿将所学所得用于非法用途,否则与本人无关;

6.学习本博客内容您需要学习了解《中华人民共和国网络安全法》,《互联网信息服务管理办法》,《中华人民共和国计算机信息系统安全保护条例》,《关于维护互联网安全的决定》,《中华人民共和国保守国家秘密法》,《中华人民共和国刑法》等内容,请勿从事违法犯罪活动.

————————————————

版权声明:本文为CSDN博主「@野十一.」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明文章来源地址https://www.toymoban.com/news/detail-447356.html

到了这里,关于ONE DAY |网络安全渗透测试之跨网段攻击的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—5.1 网络设备的安全漏洞](https://imgs.yssmx.com/Uploads/2024/02/502199-1.jpg)