事件摘要

思科Talos公司最近发现了一个以影响.gov域名为攻击手段的安全事件,而此安全事件主要针对黎巴嫩和阿拉伯联合酋长国(阿联酋)以及一家私营的黎巴嫩航空公司。根据我们的研究,攻击者花费了许多时间来了解受害者的基础网络,以便能够在实施攻击的时候保持隐蔽性。

根据我们捕获到的攻击者基础设施情况以及TTP的详情,我们无法将此攻击事件同最近其余事件相联系。

此次攻击中,攻击者使用了两个虚假的恶意网站,其中一个网站包含了嵌入式的恶意Microsoft Office文档并用此来阻止目标作业的发布。我们称此攻击软件为“DNSpionage”,而此软件支持受害者与攻击者的HTTP和DNS进行通信。

在某些攻击事件中,攻击者往往使用相同的IP来重定向合法的.gov和私有域的DNS。每次在DNS工作期间,攻击者都会为重定向的域生成了Let加密证书,并为用户免费提供X.509 TLS证书。然而,我们目前还并不知道DNS重定向是否能够成功。

在这篇文章中,我们将分析攻击者的手段,并展示他们如何使用恶意文档来诱骗用户打开伪装成求职者的“求职”网站。 此外,我们将详细叙述DNS重定向事件的攻击时间轴。

攻击参数

虚假工作网站

攻击者在攻击初始时使用了两个恶意网站,而此两个网站模仿了合法网站的工作列表:

-

hr-wipro[.]com (with a redirection to wipro.com)

-

hr-suncor[.]com (with a redirection to suncor.com)

这些站点托管了恶意的Microsoft Office文档:hxxp://hrsuncor[.]com/Suncor_employment_form[.]doc.

该文件存在于加拿大可持续能源公司Suncor Energy网站,并且此网站提供了合法文件的副本,其中包含恶意的代码。

此时,我们并不知道目标是如何收到这些链接的。 攻击者很可能通过电子邮件发送恶意文档并使用鱼叉式网络钓鱼攻击。但它也可以通过社交媒体平台(如LinkedIn)进行恶意传播,以试图使新发布的工作机会合法化。

恶意文档文件

打开第一个Office文档后,用户会收到一条消息“可用的内容模式”:

分析攻击样本我们可以将其攻击分为以下两个部分:

-

打开文档时,宏将解码成为由base64编码的PE文件,并将其从

%UserProfile%\ .oracServices \ svchost_serv.doc中删除。 -

当文档关闭时,宏将文件“

svchost_serv.doc”重命名为“svchost_serv.exe”。 然后,宏创建一个名为“chromium updater v 37.5.0”的计划任务,以便执行二进制文件。 计划任务每分钟立即执行一次。

这两个步骤的目的是避免沙盒检测。

有效负载在Microsoft Office关闭时执行,这意味着需要人工交互才能部署它。 这些宏虽然可通过分析获得,但在Microsoft Word中却受密码保护,以阻止受害者通过Microsoft Office查看宏代码。

此外,宏使用经典的字符串混淆以避免字符串检测:

“schedule.service”字符串由一系列事件共同创建。 最终的有效负载是一个名为“DNSpionage”的远程管理工具。

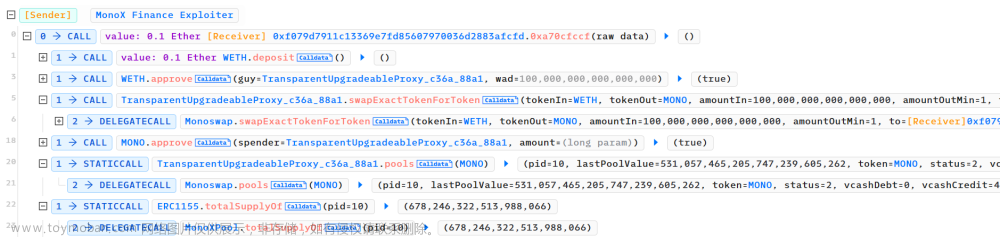

DNSPIONAGE恶意软件

恶意软件分析文章来源:https://www.toymoban.com/news/detail-447470.html

恶意文档中存在的恶意软件是并没有记录过的远程管理工具。 因为它支持DNS通道作为与攻击者设施进行通信的隐蔽通道,所以我们将其命名为DNSpionage。文章来源地址https://www.toymoban.com/news/detail-447470.html

到了这里,关于中东地区DNSpionage安全事件分析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!