微软Exchange服务的ProxyShell安全问题,由三个cve组成,分别是:

— CVE-2021-34473 - Microsoft Exchange ACL绕过漏洞

— CVE-2021-34523 - Microsoft Exchange权限提升漏洞

— CVE-2021-31207 - Microsoft Exchange授权任意文件写入漏洞

黑客通过ProxyShell漏洞,可以未经身份验证攻击暴露互联网上的Microsoft Exchange Server 执行任意命令,此漏洞受到各个勒索系列软件喜欢,如Conti、BlackByte、Babuk、Cuba和LockFile等。

微软在2021年5月份就完成了ProxyShell漏洞修复,但是有关于它的利用技术细节直到现在才被各个家族式的勒索软件所广泛使用,或许能够真正重视此安全问题,并修复的企业并不多。

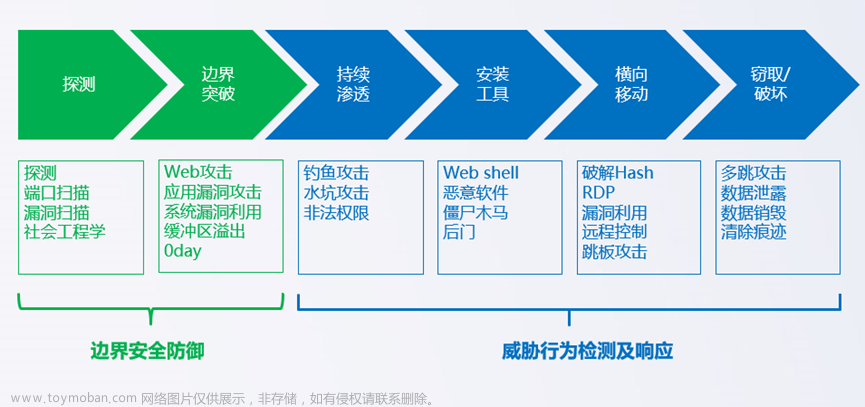

从入侵到加密勒索

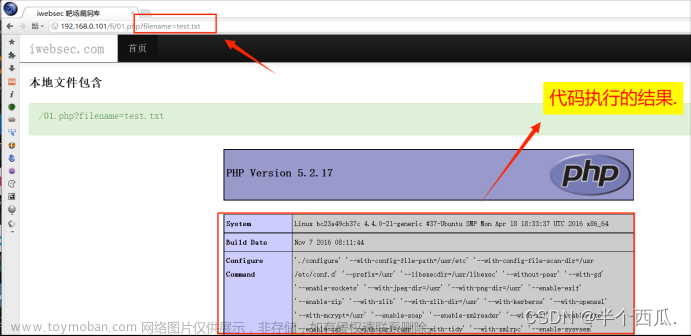

有安全调查机构发现,黑客在成功利用ProxyShell漏洞后,会在布署 Exchange目录下植入4个WebShell,并以管理员权限执行 PowerShell 代码下载 Cobalt Strike 后门。

使用的WebShell后门来自一个5年前公开的代码,在成功获取服务器权限后,黑客会使用 Mimikatz 工具来获取域管理帐户和密码,并在内网上进行横向移动,从而窃取更多网络设备权限。

在获取更多设备权限后,下载运行Hive勒索软件,进行大量的文件搜索,找到最有价值的数据后进行加密,迫使受害者支付赎金。

虽然是一个旧漏洞的利用,使用的也是常见的工具,但是受到侵袭的影响,居然让FBI(美国联邦调查局)进行了专项调查,并且发布了一份有针对性的防护策略和专门报告。

2021年10月后,Hive勒索软件支持Linux和FreeBSD后,一度成为攻击频率最高的勒索软件之一。

影响范围

Microsoft Exchange Server 2010

Microsoft Exchange Server 2013

Microsoft Exchange Server 2016

Microsoft Exchange Server 2019

安全修复

1. CVE-2021-34473补丁修复,可参见微软官网 KB5001779

2. CVE-2021-34523 补丁修复,可参见微软官网 KB5001779文章来源:https://www.toymoban.com/news/detail-449605.html

3. CVE-2021-31207 补丁修复,可参见微软官网 KB5003435文章来源地址https://www.toymoban.com/news/detail-449605.html

到了这里,关于微软Exchange服务漏洞被利用,黑客喜好植入Hive勒索软件和后门的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[网络安全] Windows Server 设置文件屏蔽防止黑客利用漏洞上传特定类型的非法文件(.asp .aspx .jsp .php)](https://imgs.yssmx.com/Uploads/2024/02/650978-1.png)