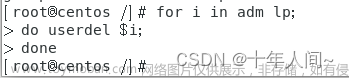

1.关闭没有用的端口和服务

任何网络连接都是通过开放的应用端口来实现的,如果我们尽可能少地开放端口,就使网络攻击变得无从下手,从而大大减少了攻击者成功的机会。

可以使用该方法关闭不必要的端口

netstat -ntl #查看开放端口

lsof -i:21 #查看端口21是哪个服务

chkconfig pure-ftpd off #关闭相应服务自动启动状态

2.安全和配置一个防火墙

一个配置适当的防火墙不仅是系统有效应对外部攻击的第一道防线,也是最重要的一道防线。在新系统第一次连接lnternet之前,防火墙就应该被安装并且配置好。防火墙配置成拒绝接受所有数据包,然后再打开允许接收的数据包,将有利于系统的安全

3.删除不用的软件包

在进行系统规划时,总的原则是将不需要的服务一律去掉。默认的Linux就是一个强大的系统,运行了很多的服务。但有许多服务是不需要的,很容易引起安全风险。这个文件就是/etc/xinetd.conf,它制定了/usr/sbin/xinetd将要监听的服务,你可能只需要其中的一个:ftp,其他的类似:Telnet、shell、login等,除非你真的想用它,否则统统关闭。

4.密码管理

口令的长度一般不要少于8个字符,口令的组成应以无规则的大小写字母、数字和符号相结合,严格避免用英语单词或词组等设置口令,而且各用户的口令应该养成定期更换的习惯。另外,口令的保护还涉及到对/etc/passwd和/etc/shadow文件的保护,必须做到只有系统管理员才能访问这2个文件

5.分区管理

一个潜在的攻击,它首先就会尝试缓冲区溢出。在过去的几年中,以缓冲区溢出为类型的安全漏洞是最为常见的一种形式了。更为严重的是,缓冲区溢出漏洞占了远程网络攻击的绝大多数,这种攻击可以轻易使得一个匿名的lnternet用户有机会获得一台主机的部分或全部的控制权。文章来源:https://www.toymoban.com/news/detail-451972.html

为了防止此类攻击,我们从安装系统时就应该注意。如果用root分区记录数据,如log文件,就可能因为拒绝服务产生大量日志或垃圾邮件,从而导致系统奔溃。所以建议为/var开辟单独的分区,用来存放日志和邮件,以避免root分区被溢出。最好为特殊的应用程序单独开一个分区,特别是可以产生大量日志的程序,还建议为/home单独分一个区,这样他们就不能填满/分区了,从而就避免了部分针对Linux分区溢出的恶意攻击。文章来源地址https://www.toymoban.com/news/detail-451972.html

到了这里,关于安全加固Linux系统的方法的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!